版权声明:转载声明来源,请勿用于商业用途! https://blog.csdn.net/qq_27180763/article/details/84193446

首先按照题目要求下载文件。很容易通过该源代码看出危险函数gets会覆盖结构体的地址。

这里题目要求我们使用nc命令。但是很明显我们需要通过16进制数来进行攻击,而\X在nc中会被转换成实体,所以我们并不能通过NC来进行攻击。这也是我之前在做这类PWN题的时候所遇到的问题。

现在先放出题目地址,https://nctf.x1c.club/challenges#Pwn

python脚本

我们可以通过py脚本来实现对该题的解答。广为人知的是,针对CTF的PWN题,在Python中有一个专门的PWN模块。

你可以在python解释器中import pwn来看模块是否被安装。如果没有安装可以使用命令pip install pwn来安装该模块。下面我将直接给出wp。

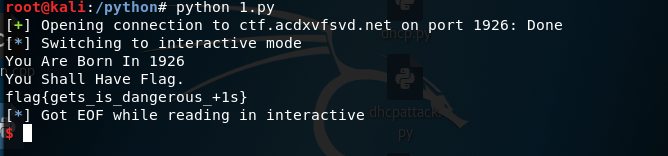

运行结果: