说明:

本实验采用华为模拟器(ensp),路由器使用AR3260等器材,华为模拟器在配置扩展ACL时,如果没有说明执行规则的顺序,则默认使用的config,即按照rule-id的从小到大的顺序匹配规则,并且,值得注意的一点是,如果前面的规则都没有匹配到,那么就会匹配隐含的规则,华为模拟器隐含的规则不同于思科,华为模拟器隐含规则是允许所有的ip通过,即permit any

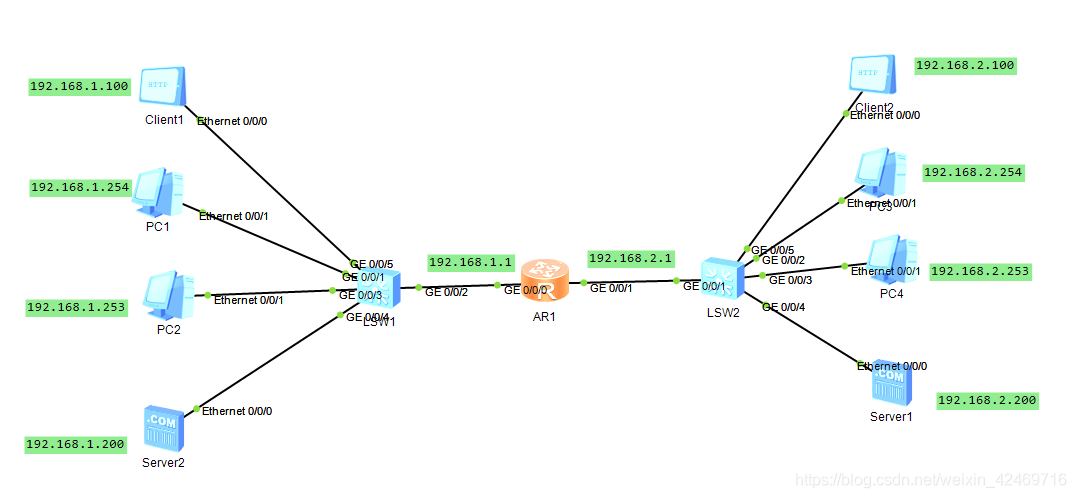

实验拓扑图如下:

实验操作:

一、分别配置192.168.2.0网络下的服务器以及192.168.1.0网络下的服务器

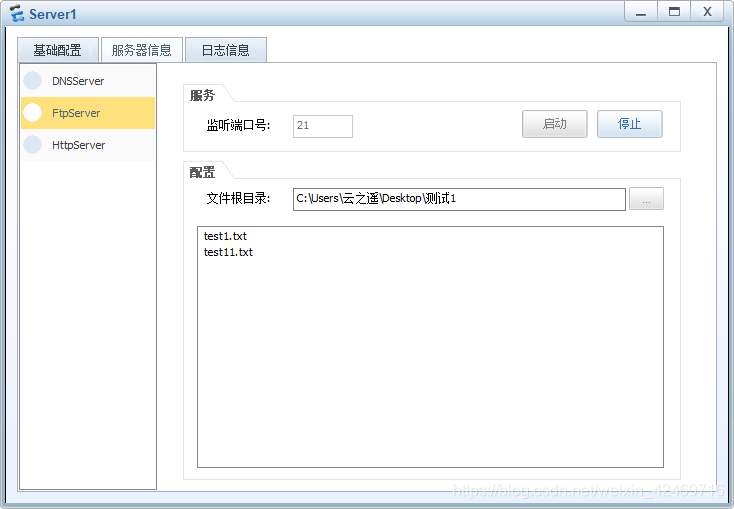

上述截图表示的是192.168.2.0网络下的服务器

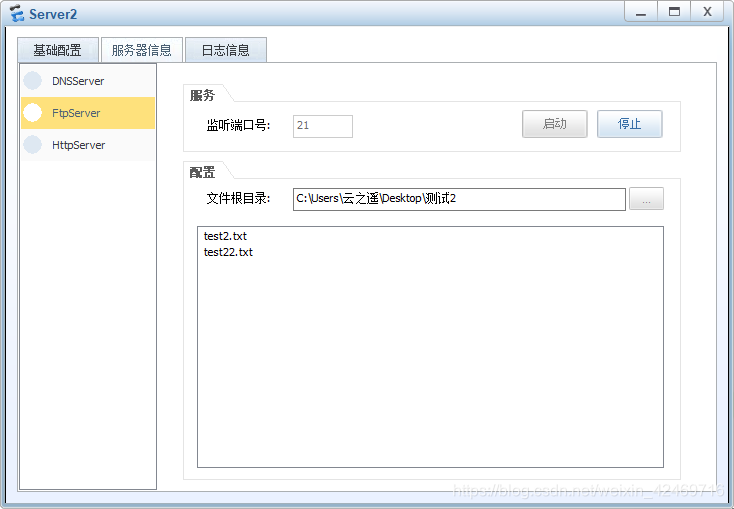

上述表示的是192.168.1.0网络下的服务器

二、验证指明源端口以及目的端口的情况:

(1) 指明目的端口的情况:

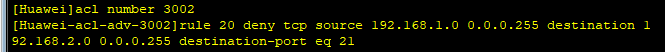

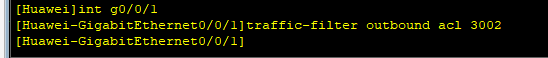

上述表示创建了一个acl-number为3002的扩展ACL,将规则设置为:从192.168.1.0网络下的节点请求192.168.2.0网络下的FTP服务的请求报文被拦截,随后,将规则应用在路由器g0/0/1接口,并且设置为outbound,设置的截图如下:

上述命令设置完之后预期的结果是位于192.168.1.0网络下的client无法访问192.168.2.0网络下的FTP服务

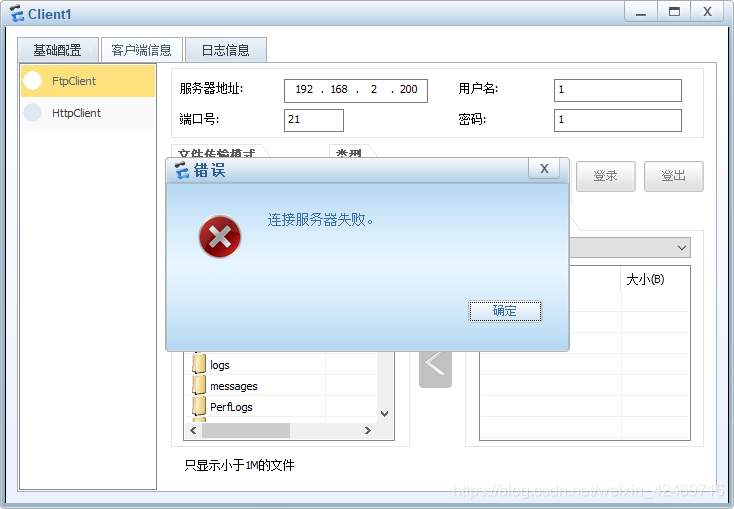

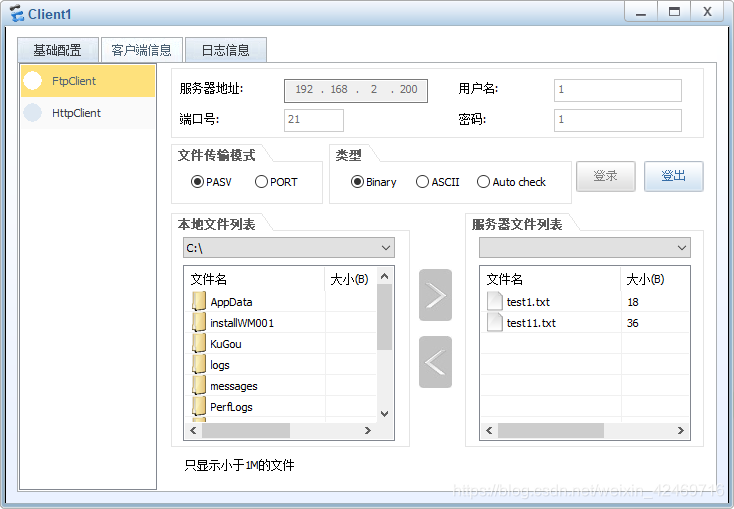

下面表示的是192.168.1.0网络下的client情况:

从上述接口可以看到192.168.1.0网络下的client已经无法访问192.168.2.0网络下的FTP服务,此时再来查看192.168.2.0网络下的client是否能够访问192.168.1.0网络下的FTP服务。

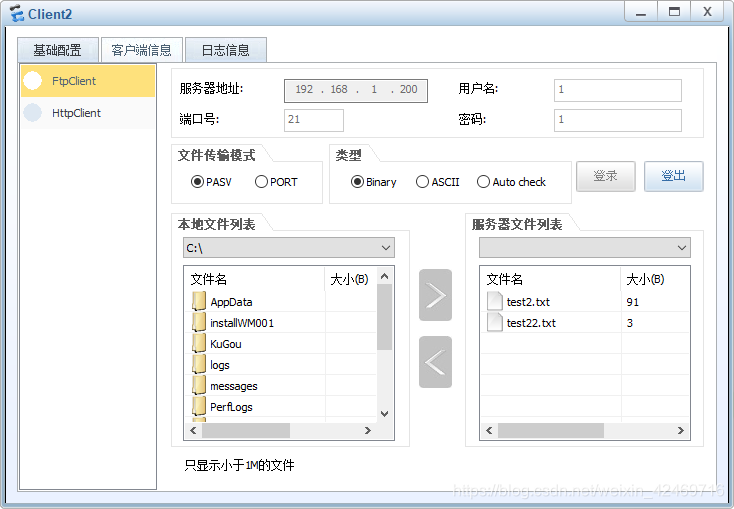

可以看到192.168.2.0网络下的client能够访问192.168.1.0网络下的FTP服务,这表明此次的访问请求报文和回应报文匹配的默认的缺省规则,被允许通过。

(2) 指明源端口的情况:

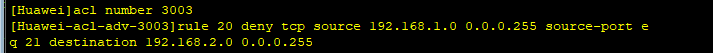

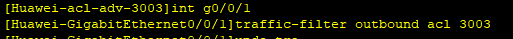

上述表明创建了acl-number为3003的扩展ACL,将规则设置为:192.168.2.0网络下的节点请求192.168.1.0网络下的FTP服务的回应报文被拒绝,将acl-number为3003的ACL应用于路由器的g0/0/1端口,并设值为outbound,设置截图如下:

上述命令设置完之后预期的结果是位于192.168.2.0网络下的client无法访问192.168.1.0网络下的FTP服务

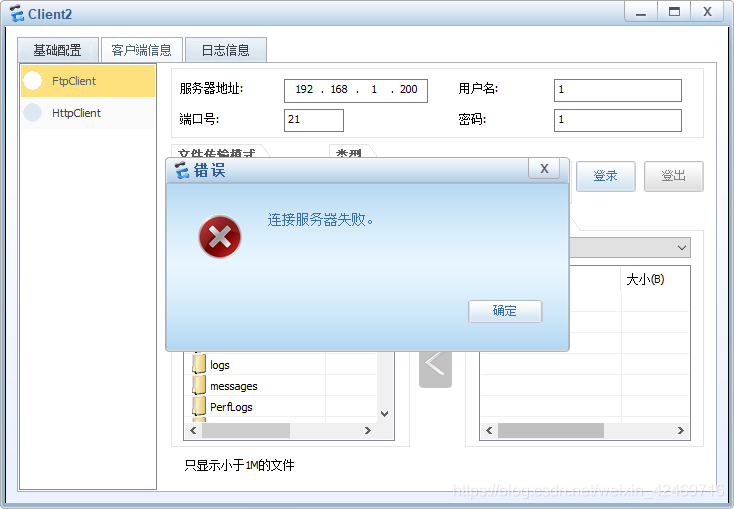

而192.168.1.0网络下的client可以正常访问192.168.2.0网络下的FTP服务,下述为实验截图:

从上面可以看出192.168.2.0网络下的client已经无法访问192.168.1.0网络下的FTP服务了,此时是因为回应报文与设置的第一条规则相匹配,所以报文被拦截。

但是此时192.168.1.0网络下的client可以正常访问192.168.2.0网络下的FTP服务,是因为192.168.1.0网络下的client访问192.168.2.0网络下的FTP服务时的请求和回应报文都和缺省的规则相匹配,都默认被放行

(3)如果不指明源端口和目的端口

首先要将前面创建的acl-number为3002的扩展ACL消除,使用undo acl number 3002去除

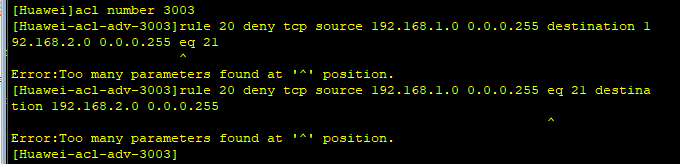

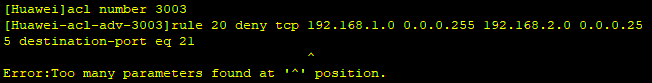

创建acl-number为3003的扩展ACL

从上述截图可以看到,如果不指明21位目的端口还是源端口的时候,此条规则在华为模拟器中无法设置,所以说,在配置规则的时候,如果使用源端口或者目的端口,则必须要指明端口是目的端口还是源端口

(4)不指明源IP地址和目的IP地址时:

从上述截图可以看出,当不指明源IP地址和目的IP地址时,此条规则在华为模拟器中无法上设置,说明,则配置规则的时候,一定要指明源IP地址和目的IP地址。