命名访问控制列表的配置实验

创建ACL语法格式:

Router(config)# ip access-list { standard | extended }access-list-name

配置标准命名ACL语法格式:

Router(config-std-nac)# [ Sequence-Number ] { permit | deny }source[ source-wildcard ]

配置扩展命名ACL语法格式:

router(config-ext-nacl)# [ Sequence-Number ] { permit | deny } protocol { source source-wildcard destination destionation-wildcard } [operator operan]

标准命名ACL应用实例:

router(config)#ip access-list standard cisco

router(config-std-nacl)# permit host 192.168.1.1

router(config-std-nac)# deny any

//只允许来自主机192.168.1.1/24的流量通过

查看ACL配置信息命令:

outer#show access-list

Standard IP access list cisco

10 permit 192.168.1.1

20 deny any

命名控制访问列表配置实例:

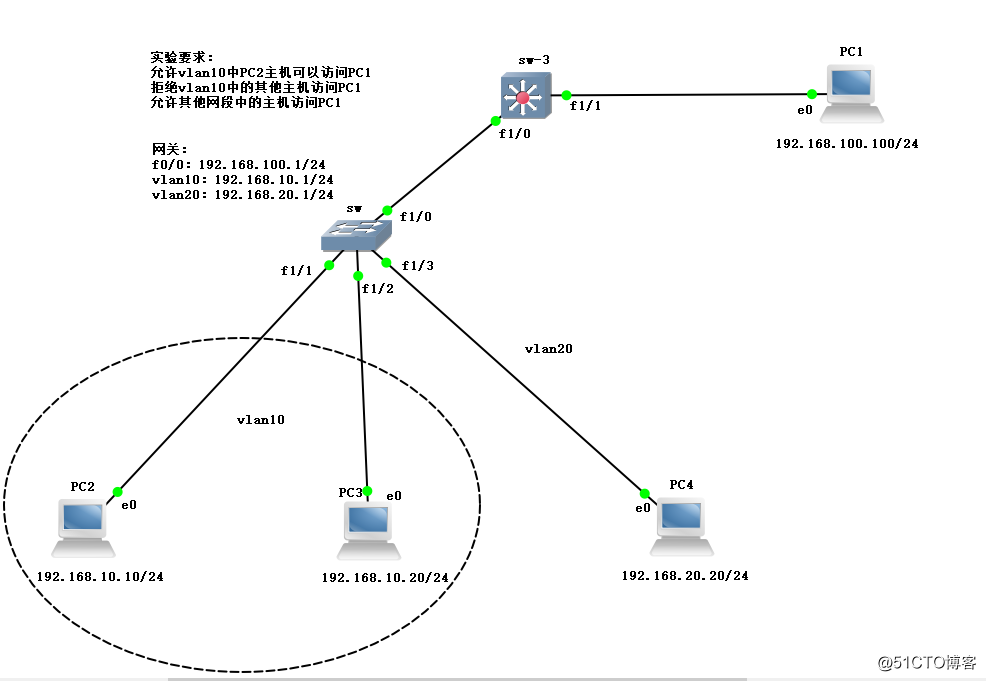

实验需求:

vlan10中的PC2主机可以访问PC1

拒绝vlan10中的其他主机访问PC1

允许其他网段中的主机访问PC1

实验拓扑图:

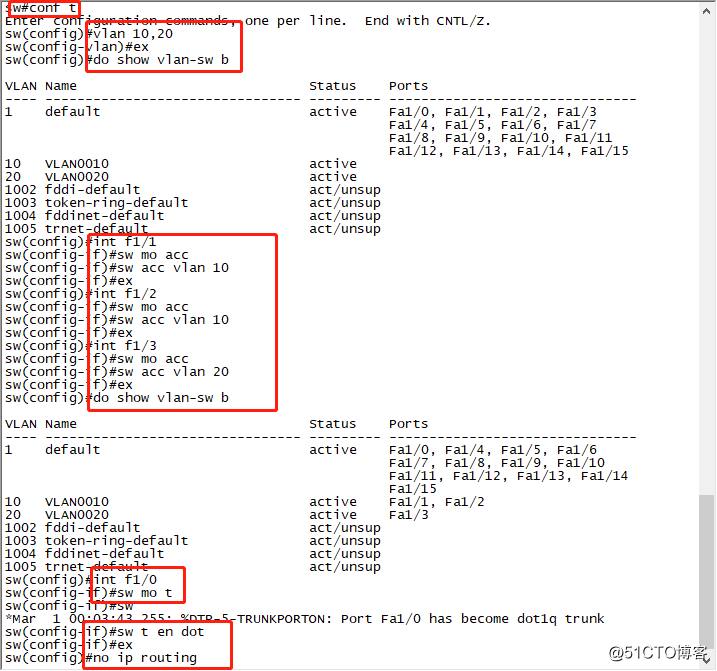

交换机sw接口配置:

输入以下命令:

conf t

vlan 10,20

ex

do show vlan-sw b

int f1/1

sw mo acc

sw acc vlan 10

ex

int f1/2

sw mo acc

sw acc vlan 10

ex

int f1/3

sw mo acc

sw acc vlan 20

ex

do show vlan-sw b

int f1/0

sw mo t

sw t en dot

ex

no ip routing

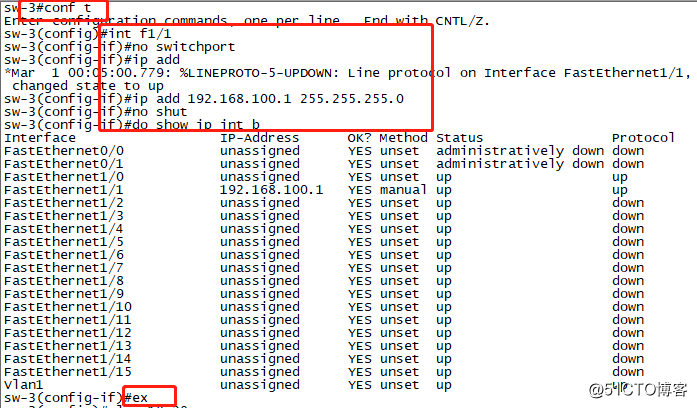

三层交换机sw-3接口配置

输入以下命令:

conf t

int f1/1

no switchport

ip add 192.168.100.1 255.255.255.0

no shut

do show ip int b

#ex

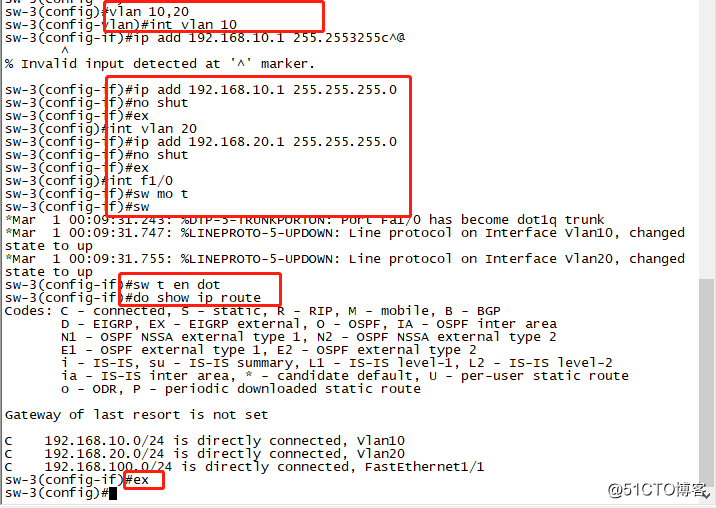

vlan 10,20

int vlan 10

ip add 192.168.10.1 255.255.255.0

no shut

ex

int vlan 20

ip add 192.168.20.1 255.255.255.0

no shut

ex

int f1/0

sw mo t

sw t en dot

do show ip route

ex

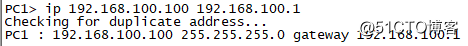

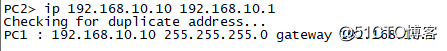

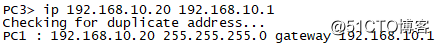

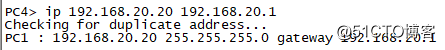

PC机IP配置:

PC1> ip 192.168.100.100 192.168.100.1

PC2> ip 192.168.10.10 192.168.10.1

PC3> ip 192.168.10.20 192.168.10.1

PC4> ip 192.168.20.20 192.168.20.1

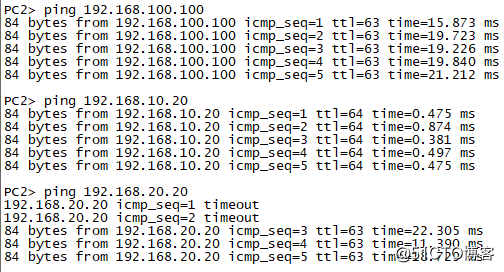

此时是处于全网互通的,使用PC2拼其他

ping 192.168.100.100

ping 192.168.10.20

ping 192.168.20.20

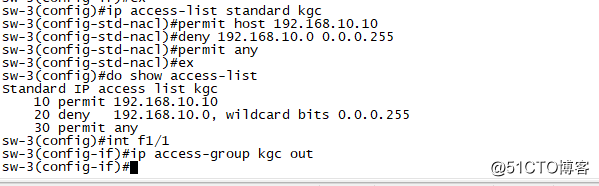

在sw-3输入命令访问控制列表规则:

输入以下内容:

ip access-list standard kgc

permit host 192.168.10.10

deny 192.168.10.0 0.0.0.255

permit any

ex

do show access-list

int f1/1

ip access-group kgc out

验证配置结果是否达到了实验要求

使用三台PC机分别与PC1拼接,PC2、PC4可以拼通,而PC3则显示被拒绝

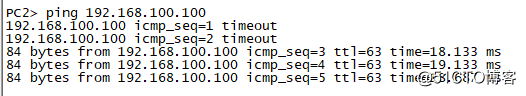

PC2> ping 192.168.100.100

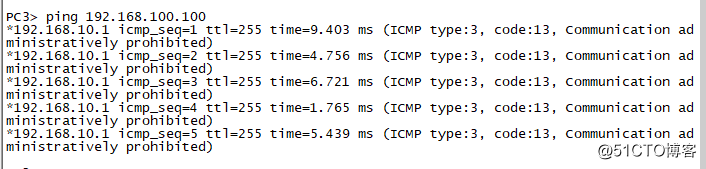

PC3> ping 192.168.100.100

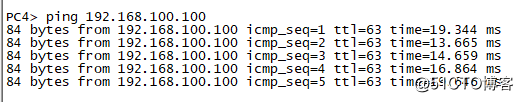

PC4> ping 192.168.100.100