2.1 实验目的

(1)理解扩展ACL和标准ACL的区别

(2)掌握扩展ACL的配置和应用

(3)熟悉扩展ACL的调试

2.2 实验原理

1.扩展ACL配置命令

为了更加精确地控制流量过滤,我们可以使用编号在 100 到 199 之间以及 2000 到 2699 之间的扩展 ACL(最多可使用 800 个扩展 ACL)。扩展 ACL 比标准 ACL 更常用,因为其控制范围更广,可以提升安全性。与标准 ACL 类似,扩展 ACL 可以检查数据包源地址,但除此之外,它们还可以检查目的地址、协议和端口号(或服务)。如此一来,我们便可基于更多的因素来构建 ACL。例如,扩展 ACL 可以允许从某网络到指定目的地的电子邮件流量,同时拒绝文件传输和网页浏览流量。

由于扩展 ACL 具备根据协议和端口号进行过滤的功能,因此我们可以构建针对性极强的 ACL。利用适当的端口号,我们可以通过配置端口号或公认端口名称来指定应用程序。

本实验案例要求配置OSPF动态路由协议使得网络联通,同时定义扩展ACL实现如下访问控制:

l 该网段只允许IP地址为172.16.1.0/28范围的主机访问server(192.168.1.254)的WEB服务;

l 该网段只允许IP地址为172.16.1.0/28范围的主机访问server(192.168.1.254)的FTP服务;

l 拒绝PC2所在网段访问服务器器server的telnet服务;

l 拒绝PC2所在网段ping server(192.168.1.254);

要配置扩展ACL,在全局配置模式中执行以下命令:

Router(config)#access-list access-list-number {remark | permit | deny} protocol source [source-wildcard] [operator port] destination [destination-wildcard] [operator port] [established] [log]

参数说明:

参数 |

参数含义 |

access-list-number |

扩展ACL号码,范围从100-199,或2000-2699 |

remark |

添加备注,增强ACL的易读性 |

permit |

条件匹配时允许访问 |

deny |

条件匹配时拒绝访问 |

protocol |

指定协议类型,eg:IP,TCP,UDP,ICMP等 |

source 和destination |

分别识别源地址和目的地址 |

source-wildcard |

通配符掩码,和源地址对应 |

destination-wildcard |

通配符掩码,和目的地址对应 |

operator |

lt,gt,eg,neg (小于,大于,等于,不等于) |

port |

端口号 |

established |

只用于TCP协议,只是已建立的连接 |

log |

对符合条件的数据包生成日志消息,该消息将发送到控制台。 |

2.扩展ACL的配置实例

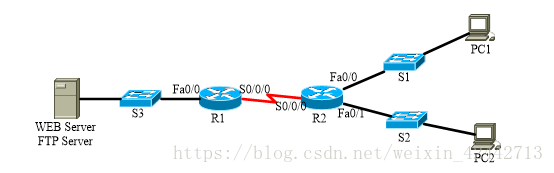

图5 扩展ACL

IP地址表:

设备 |

接口 |

IP地址 |

子网掩码 |

R1 |

S 0/0/0 |

192.168.2.1 |

255.255.255.252 |

Fa 0/0 |

172.16.1.1 |

255.255.255.0 |

|

Fa 0/1 |

172.16.2.1 |

255.255.255.0 |

|

R2 |

S 0/0/0 |

192.168.2.2 |

255.255.255.252 |

Fa 0/0 |

192.168.1.1 |

255.255.255.0 |

|

Server |

NIC |

192.168.1.254 |

255.255.255.0 |

PC1 |

NIC |

172.16.1.10 |

255.255.255.0 |

PC2 |

NIC |

172.16.2.20 |

255.255.255.0 |

表3 IP地址表

(1)步骤1:配置路由器R1R1(config)#inter fa 0/0

R1(config-if)#ip add 172.16.1.1 255.255.255.0

R1(config-if)#no shut

R1(config)#inter fa 0/1

R1(config-if)#ip add 172.16.2.1 255.255.255.0

R1(config-if)#no shut

R1(config-if)#exit

R1(config)#router ospf 1

R1(config-router)#net 192.168.2.0 0.0.0.3 area 0

R1(config-router)#net 172.16.1.0 0.0.0.255 area 0

R1(config-router)#net 172.16.2.0 0.0.0.255 area 0

R1(config-router)#exit

R1(config)#access-list 101 remark This is an example for extended ACL //为ACL101添加标注

R1(config)#access-list 101 permit tcp 172.16.1.0 0.0.0.15 host 192.168.1.254 eq 80 log

//允许IP地址为172.16.1.10的主机访问server(192.168.1.254)的WEB服务

R1(config)#access-list 101 permit tcp 172.16.1.0 0.0.0.15 host 192.168.1.254 eq 20 log

R1(config)#access-list 101 permit tcp 172.16.1.0 0.0.0.15 host 192.168.1.254 eq 21 log

//以上2条ACL拒绝IP地址为172.16.1.20的主机访问server(192.168.1.254)的FTP服务

R1(config)#access-list 101 deny ip any any

//可不添加,因为ACL末尾默认隐含“deny any any”

R1(config)#access-list 102 remark This is an example for extended ACL //为ACL102添加标注

R1(config)#access-list 102 deny tcp 172.16.2.0 0.0.0.255 host 192.168.1.254 eq 23 log

//拒绝IP地址为172.16.1.0/24的主机访问server(192.168.1.254)的的telnet服务

R1(config)#access-list 102 deny icmp 172.16.2.0 0.0.0.255 host 192.168.1.254 log

//拒绝IP地址为172.16.1.0/24的主机访问server(192.168.1.254)的的icmp服务

R1(config)#access-list 102 permit ip any any

//将其余流量放行,否则ACL会将所有流量拒绝,因为ACL末尾隐含了“deny any any”

R1(config)#interface fa 0/0

R1(config-if)#ip access-group 101 in //应用ACL101到接口fa0/0的出方向

R1(config-if)#exit

R1(config)#interface fa 0/1

R1(config-if)#ip access-group 102 in //应用ACL102到接口fa0/1的出方向

R1(config-if)#exit

R1(config)#

(2)步骤2:配置路由器R2

R2(config)#inter s 0/0/0

R2(config-if)#ip add 192.168.2.2 255.255.255.252

R2(config-if)#clock rate 64000

R2(config-if)#no shut

R2(config-if)#exit

R2(config)#inter fa 0/0

R2(config-if)#ip add 192.168.1.1 255.255.255.0

R2(config-if)#no shut

R2(config-if)#exit

R2(config)#router ospf 1

R2(config-router)#net 192.168.2.0 0.0.0.3 area 0

R2(config-router)# net 192.168.1.0 0.0.0.255 area 0

R2(config-router)#end

【说明】

①参数”log”会生成相应的日志信息,用来记录经过ACL入口的数据包的情况。

②访问控制列表表项的检查按自上而下的顺序进行,并且从第一个表项开始,所以必须考虑在访问控制列表中定义语句的次序;访问控制列表最后一条是隐含的拒绝所有deny any;

③路由器不对自身产生的IP数据包进行过滤;

④尽量考虑将扩展的访问控制列表放在靠近过滤源的位置上,这样创建的过滤器就不会反过来影响其他接口上的数据流。

⑤对于编号扩展ACL,新添加的ACL条目只能加到最后,不能插到原来ACL条目中间,所以如果想在原来的编号扩展ACL中插入某条条目,只能删掉原来的ACL内容,重新编写。

(3)步骤3:实验调试

首先分别在PC1上访问服务器的FTP和WWW服务,然后改变PC1的地址为172.16.1.20,在PC1上访问服务器的FTP和WWW服务,再查看访问控制列表:

R1#show ip access-list

Extended IP access list 101

10 permit tcp 172.16.1.0 0.0.0.15 host 192.168.1.254 eq www (10 match(es))

20 permit tcp 172.16.1.0 0.0.0.15 host 192.168.1.254 eq 20

30 permit tcp 172.16.1.0 0.0.0.15 host 192.168.1.254 eq ftp (14 match(es))

40 deny ip any any (80 match(es))

Extended IP access list 102

10 deny tcp 172.16.2.0 0.0.0.255 host 192.168.1.254 eq telnet

20 deny icmp 172.16.2.0 0.0.0.255 host 192.168.1.254

30 permit ip any any

最后在PC2所在网段的主机ping 服务器,路由器R1会出现下面的日志信息

*Mar 25 17:35:46.383;%SEC-6-IPACCESSLOGDP;list 102 denied icmp 172.16.2.10 ->192.168.1.254(0/0),4 packet

以上输出说明访问控制列表101在有匹配数据包的时候,系统做了日志。

3.1 实验目的

(1)掌握命名ACL的配置和应用

(2)熟悉命名ACL的调试

3.2 实验原理

1.命名ACL的配置

命名ACL:所谓命名的IP访问控制列表是以列表名代替列表编号来定义IP访问控制列表,因为一般访问控制列表,我们只要删除其中一个条目,那么所有的条目都已经被删除了,所以增加了我们修改的难度,而名称列表可以达到任意添加修改和删除某一特定的ACL中个别的控制条目的效果。

router(config)#ip access-list {extended or standard} name

参数说明:

参数 |

参数含义 |

standard |

标准命名ACL就选standard |

Extended |

扩展命名ACL就选extended |

name |

ACL的名字 |

router(config-ext-nacl)#{permit or deny } protocols soure soure-wildcard {operator port}destination destination-wildcard {operator port}{established}

参数说明:

参数 |

参数含义 |

permit |

条件匹配时允许访问 |

deny |

条件匹配时拒绝访问 |

protocol |

指定协议类型,eg:IP,TCP,UDP,ICMP等 |

source 和destination |

分别识别源地址和目的地址 |

source-wildcard |

通配符掩码,和源地址对应 |

destination-wildcard |

通配符掩码,和目的地址对应 |

operator |

lt,gt,eg,neg (小于,大于,等于,不等于) |

port |

端口号 |

established |

只用于TCP协议,只是已建立的连接 |

log |

对符合条件的数据包生成日志消息,该消息将发送到控制台 |

2.命名ACL的配置实例

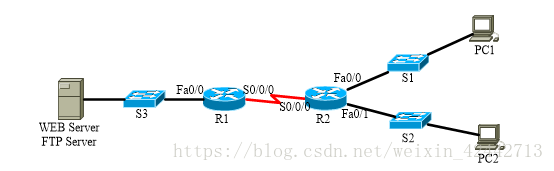

图7 命名ACL

IP地址表:

设备 |

接口 |

IP地址 |

子网掩码 |

R1 |

S 0/0/0 |

192.168.2.1 |

255.255.255.252 |

Fa 0/0 |

172.16.1.1 |

255.255.255.0 |

|

Fa 0/1 |

172.16.2.1 |

255.255.255.0 |

|

R2 |

S 0/0/0 |

192.168.2.2 |

255.255.255.252 |

Fa 0/0 |

192.168.1.1 |

255.255.255.0 |

|

Server |

NIC |

192.168.1.254 |

255.255.255.0 |

PC1 |

NIC |

172.16.1.10 |

255.255.255.0 |

PC2 |

NIC |

172.16.2.20 |

255.255.255.0 |

表5 IP地址表

本实验案例要求配置OSPF动态路由协议使得网络联通,同时定义扩展ACL实现如下访问控制:

l 该网段只允许IP地址为172.16.1.0/28范围的主机访问server(192.168.1.254)的WEB服务;

l 该网段只允许IP地址为172.16.1.0/28范围的主机访问server(192.168.1.254)的FTP服务;

l 只允许PC2 通过TELNET连接到路由器R1和R2;

(1)步骤1:配置路由器R1R1(config)#inter s 0/0/0

R1(config-if)#ip add 192.168.1.1 255.255.255.252

R1(config-if)#clock rate 64000

R1(config-if)#no shut

R1(config-if)#exit

R1(config)#inter fa 0/0

R1(config-if)#ip add 172.16.1.1 255.255.255.0

R1(config-if)#no shut

R1(config)#inter fa 0/1

R1(config-if)#ip add 172.16.2.1 255.255.255.0

R1(config-if)#no shut

R1(config-if)#exit

R1(config)#router ospf 1

R1(config-router)#net 192.168.2.0 0.0.0.3 area 0

R1(config-router)#net 172.16.1.0 0.0.0.255 area 0

R1(config-router)#net 172.16.2.0 0.0.0.255 area 0

R1(config-router)#exit

R1(config)#ip access-list extend NO_WWW_FTP

R1(config-ext-nacl)# remark This is an example for extended_ ACL for NO_WWW_FTP

//为命名ACL WWW_FTP添加标注

R1(config-ext-nacl)# permit tcp 172.16.1.0 0.0.0.15 host 192.168.1.254 eq 80 log

//允许IP地址为172.16.1.10的主机访问server(192.168.1.254)的WEB服务

R1(config-ext-nacl)# permit tcp 172.16.1.0 0.0.0.15 host 192.168.1.254 eq 20 log

R1(config-ext-nacl)# permit tcp 172.16.1.0 0.0.0.15 host 192.168.1.254 eq 21 log

//以上2条ACL拒绝IP地址为172.16.1.20的主机访问server(192.168.1.254)的FTP服务

R1(config-ext-nacl)# deny ip any any //可不添加,因为ACL末尾默认隐含“deny ip any any”

R1(config-ext-nacl)#exit

R1(config)# ip access-list standard VTY_TELNET

R1(config-ext-nacl)# remark This is an example for standard ACL for VTY_TELNET //添加标注

R1(config-ext-nacl)#permit host 172.16.2.20

//允许IP地址为172.16.2.20的主机数据包通过

R1(config-ext-nacl)#deny ip any any //可不添加,因为ACL末尾默认隐含“deny ip any any”

R1(config-ext-nacl)#exit

R1(config)#interface fa 0/0

R1(config-if)#ip access-group WWW_FTP in //应用ACL:WWW_FTP到接口fa0/0的入方向

R1(config-if)#exit

R1(config)#line vty 0 4

R1(config-line)#access-class VTY_TELNET in

//在接口下应用定义ACL:VTY_TELNET,允许IP地址为192.168.1.10的主机通过TELNET

连接到路由器R1

R1(config-line)#password cisco //配置TELNET远程登录密码为cisco

R1(config-line)#login

R1(config-line)#exit

(2)步骤2:配置路由器R2

R2(config)#inter s 0/0/0

R2(config-if)#ip add 192.168.2.2 255.255.255.252

R2(config-if)#clock rate 64000

R2(config-if)#no shut

R2(config-if)#exit

R2(config)#inter fa 0/0

R2(config-if)#ip add 192.168.1.1 255.255.255.0

R2(config-if)#no shut

R2(config-if)#exit

R2(config)#router ospf 1

R2(config-router)#net 192.168.2.0 0.0.0.3 area 0

R2(config-router)# net 192.168.1.0 0.0.0.255 area 0

R2(config-router)#exit

R2(config)# ip access-list standard VTY_TELNET

R2(config-ext-nacl)# remark This is an example for standard ACL for VTY_TELNET //添加标注

R2(config-ext-nacl)#permit host 172.16.2.20 //允许IP地址为172.16.2.20的主机数据包通过

R2(config-ext-nacl)#deny ip any any //可不添加,因为ACL末尾默认隐含“deny ip any any”

R2(config-ext-nacl)#exit

R2(config)#line vty 0 4

R1(config-line)#access-class VTY_TELNET in

//在接口下应用定义ACL:VTY_TELNET,允许IP地址为192.168.1.10的主机通过TELNET

连接到路由器R2

R2(config-line)#password cisco //配置TELNET远程登录密码为cisco

R2(config-line)#login

R2(config-line)#exit

(3)步骤3:实验调试

先分别在PC1上访问服务器server的FTP服务,可以看到服务访问正常,WWW服务亦同。

PC>ftp 192.168.1.254

Trying to connect...192.168.1.254

Connected to 192.168.1.254

220- Welcome to Ftp server

Username:cisco

331- Username ok, need password

Password: cisco

230- Logged in

(passive mode On)

ftp>

然后将在PC1的地址改为172.16.1.20(地址不在172.16.1.0/28网段内),此时在PC1上访问服务器的FTP服务,已不能访问,WWW服务亦同。

PC>ftp 192.168.1.254

Trying to connect...192.168.1.254

%Error opening ftp://192.168.1.254/ (Timed out)

PC>(Disconnecting from ftp server)

在PC1上telnet路由器R1,由于PC1的IP地址为172.16.1.10,被ACL禁止访问。

PC>telnet 172.16.1.1

Trying 172.16.1.1 ...

% Connection timed out; remote host not responding //说明ACL起作用了

在PC2上telnet路由器R1,

PC>telnet 172.16.2.1

Trying 172.16.2.1 ...Open //telnet路由器R1成功,因为PC2的地址是172.16.2.20,符合命名ACL VTY_TELNET的定义

User Access Verification

Password:

R1>en

Password:

R1#

再查看访问控制列表:

R1# sh ip access-lists

Extended IP access list WWW_FTP

permit tcp 172.16.1.0 0.0.0.15 host 192.168.1.254 eq www (3 match(es))

permit tcp 172.16.1.0 0.0.0.15 host 192.168.1.254 eq ftp_data(3 match(es))

permit tcp 172.16.1.0 0.0.0.15 host 192.168.1.254 eq ftp (3 match(es))

deny ip any any (12 match(es))

Standard IP access list VTY_TELNET

permit host 172.16.2.20 (2 match(es))