每次遇到这种数据流的题看的眼睛都疼…(Wireshark蒟蒻)

这道题卡了我好长时间,网上的writeup…一言难尽。

这题主要涉及到以下几点:

- foremost的使用

- wireshark的使用

- winhex的使用

foremost的使用

首先给的是一个pcapng文件,用wireshark打开(形式主义…打开盲搜flag呗,还能干嘛!)上kali,foremost分离文件(具体用法自行百度),分离得到一个压缩包。

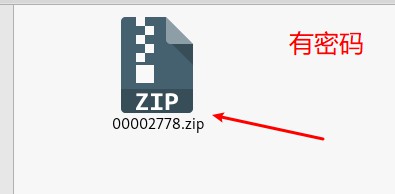

压缩包有密码,好,来暴力破解开个玩笑,又没字典而且才6分的题用不上吧!

要么这题就是让你求压缩密码,flag就是文本(这种情况密码肯定没那么容易出来),要么就是压缩密码容易求,flag里面又有点东西。

经过一番求(sou)索(suo),这一题是第一种情况。

wireshark的使用

接下来上wireshark,我就在物理机上用的wireshark,因为kali里面没找到winhex,不好操作。

wireshark搜索flag.txt

接下来就是一个个坑踩过去(wireshark真的用的少啊!!!)

一定要把搜索栏按照我标的调,尤其是第一个,它默认不是分组字节流,在这种情况下你搜索flag.txt,结果是搜索不到东西的。会有好几个符合条件的字节流,我看网上wp出奇的一致,都选在了1150这里,我都试了一下,发现结果都是正确的。在1150处右键跟踪TCP流:

从刚开始的FFD8FF到最后的FFD9,注意是最后一个FFD9,因为不止一个FFD9,我用了相邻的两个复制到Winhex里面发现根本没反应。为什么从FFD8FF开始呢?

因为FFD8FF是jpg文件的文件头,附上各类图的文件头:

winhex的使用

把从FFD8到最后一个FFD9的整段复制(建议先全选复制到记事本然后删去头尾比较方便),放到winhex里面新建一个文件,以ASCII Hex的形式复制进去,保存为jpg文件。这里有个小插曲,我刚开始复制了FFD8FF到第一个FFD9之间那一段,以ASCII Hex形式复制到winhex里面发现没有反应…(坐等大佬教学)

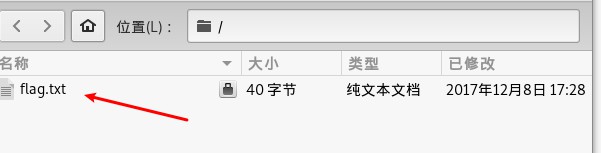

找到了解压密码,解开压缩包得到flag。

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}