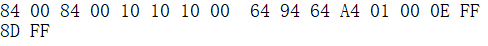

首先给了一个不知道是什么东西的文件。将它放进winhex以及用binwalk都不知道他到底是什么文件。

但是。。。。

reverse-it,考虑从这个文件的16进制信息下手

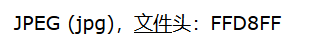

这是文件结尾的东西,这上图和下图是不是有点相似之处?

不错,整个文件被倒过来了。

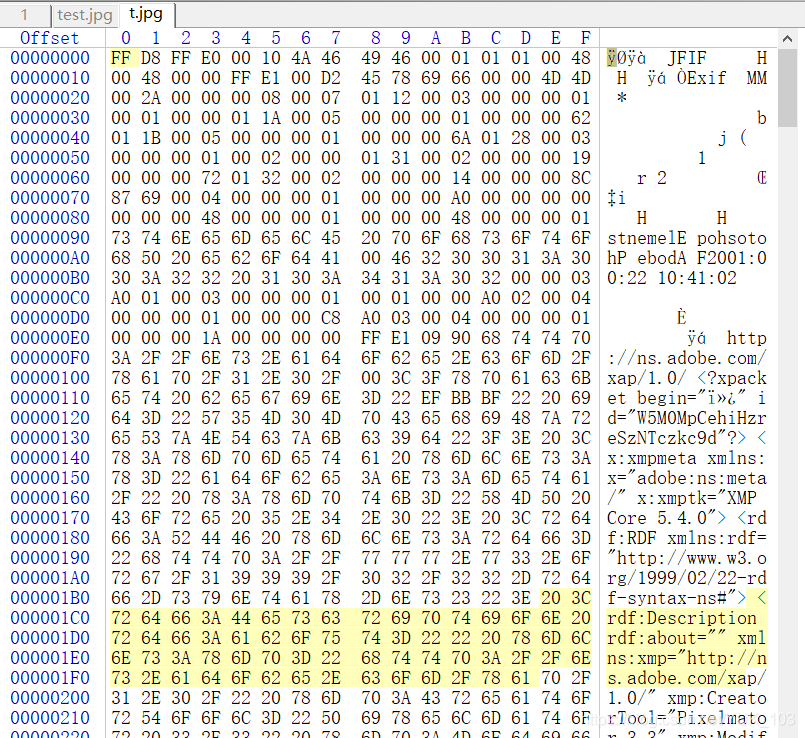

这里我是使用python脚本给逆转过来的。

import os

f = open('1',"rb")#二进制形式打开

f = f.read()[::-1]

for i in f:

ans = str(hex(i))[2:][::-1]

if len(ans) == 1:

ans = ans + '0'

print(ans,end='')

这样可以得到这个文件的正着的hex字符,我们新建一个文件,将其复制进去并保存。得:

打开图片

打开图片

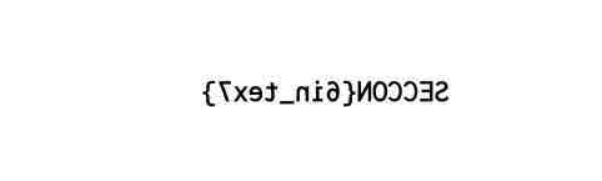

你可以拿个镜子一靠,直接看。我这里没有镜子,于是又写了一个脚本

from PIL import Image

im = Image.open("t.jpg")

pim = im.load()

an = Image.open("t.jpg")

ans = an.load()

for i in range(im.size[0]):

for j in range(im.size[1]):

ans[i, j] = pim[w-i-1, j]

an.show()

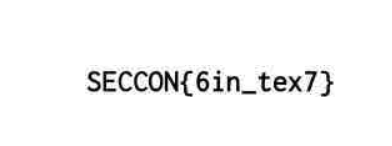

get flag

PIL操作: 传送门

以上。