漏洞简介:Eternalblue通过 TCP 端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的windows机器,无需用户任何操作,只要开机上网,就能执行恶意操作。

SMB一开始的设计是在NetBIOS协议上运行的,而NetBIOS本身则运行在NetBEUI、IPX/SPX或TCP/IP协议上。

NetBIOS 使用下列端口:UDP/137(NetBIOS 名称服务)、UDP/138(NetBIOS 数据报服务)、TCP/139(NetBIOS 会话服务);SMB 使用下列端口:TCP/139、TCP/445。 #NetBIOS用于局域网内主机名发现。

漏洞环境:攻击机(kali:192.168.131.145)靶机(windowsserver2008:192.168.131.130)

查看靶机开放端口netstat -an

使用永恒之蓝扫描模块对靶机进行扫描,提示漏洞存在。

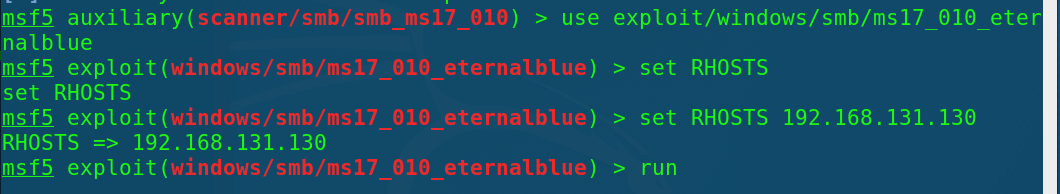

打开msf5模块

use auxiliary/scanner/smb/smb_ms17_010

利用漏洞利用模块对漏洞进行利用,拿到权限。

在攻击过程中抓取数据包分析如下。

kali向靶机发送一个SMB negotiate protocol request请求数据报,列出它所支持的SMB协议版本。

靶机回复,通信建立。

kali向靶机发起一个用户或共享的认证,这个过程是通过发送session setup request请求数据报实现的。可以看到kali使用匿名用户登录。

靶机回包,未出错,表明匿名用户成功登录。

kali向靶机发送一个tree connect andx rerquest SMB数据报列出它想访问网络资源的名称,图示表示kali访问目标机远程连接。

靶机回包允许访问。

成功建立连接后,可执行一系列操作。

追踪流可发现kali机操作。

在靶机上找到日志并进行分析。

显示system权限用户登录,确定为安全事件。