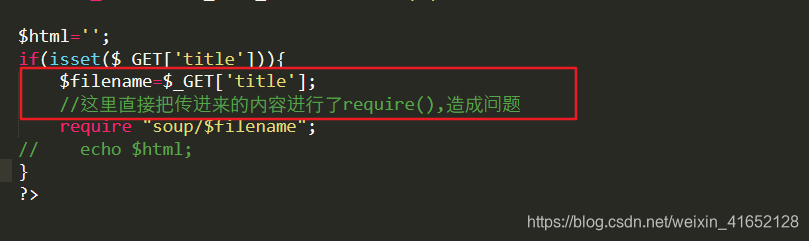

1.文件包含

利用

转这里:https://mp.csdn.net/mdeditor/100626086#,文件上传和文件包含漏洞一起利用

分析

直接include了变量,没做任何限制

修复

使用白名单。

2.unsafe filedownload

利用

通过…/…/构造,下载到down_nba.php源码

分析

{$_GET[‘filename’]}直接拼接在了路径之中

修复

白名单或者过滤掉所有的…/

3.目录遍历

利用

分析

修复

白名单/过滤用户输入比如…/

4.敏感信息泄露

利用

列出文件目录,和服务器的相关知识

修复

在根目录的.htaccess文件中添加

<Files *>

Options -Indexes

</Files>5.url重定向

利用

结合之前的文件上传漏洞。

分析

直接location拼接用户输入的过去了

修复

白名单/对用户输入做过滤

禁止apache显示目录索引的常见方法(apache禁止列目录):https://www.cnblogs.com/EasonJim/p/5485214.html