我是啊锋,一个努力的学渣,作为一个刚进入安全大门的小白,我希望能把自己所学到的东西总结出来,分享到博客上,可以一起进步,一起交流,一起学习。

前文:

Pikachu靶机系列之XSS(Cross-Site Scripting)

Pikachu靶机系列之CSRF(Cross-Site Request Forgery)

Pikachu靶机系列之RCE(remote command/code execute)

本节目录:

目录遍历

任意文件下载

敏感信息泄露

越权

目录遍历

目录遍历漏洞:在web功能设计中,很多时候我们会要将需要访问的文件定义成变量,从而让前端的功能便的更加灵活。 当用户发起一个前端的请求时,便会将请求的这个文件的值(比如文件名称)传递到后台,后台再执行其对应的文件。 在这个过程中,如果后台没有对前端传进来的值进行严格的安全考虑,则攻击者可能会通过“…/”这样的手段让后台打开或者执行一些其他的文件。 从而导致后台服务器上其他目录的文件结果被遍历出来,形成目录遍历漏洞。

------------------------------------

进入后点Truman’s world, 然后把当前目录的url删除掉

即可造成目录遍历漏洞,只要在箭头所示的地方加上…/即可遍历目录

任意文件下载

文件下载功能在很多web系统上都会出现,一般我们当点击下载链接,便会向后台发送一个下载请求,一般这个请求会包含一个需要下载的文件名称,后台在收到请求后 会开始执行下载代码,将该文件名对应的文件response给浏览器,从而完成下载。 如果后台在收到请求的文件名后,将其直接拼进下载文件的路径中而不对其进行安全判断的话,则可能会引发不安全的文件下载漏洞。此时如果 攻击者提交的不是一个程序预期的的文件名,而是一个精心构造的路径(比如…/…/…/etc/passwd),则很有可能会直接将该指定的文件下载下来。 从而导致后台敏感信息(密码文件、源代码等)被下载。

--------------------------------------------------------------

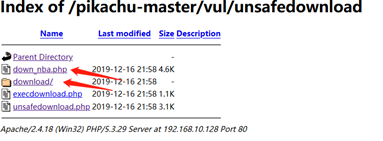

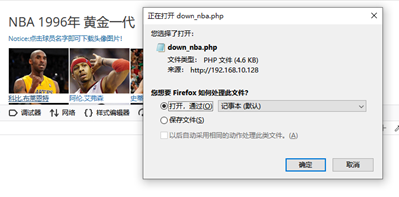

首先,我们是提前知道down_nba.php文件和download/是同一个文件目录下,而download/文件夹里面下载的就是任意文件下载漏洞的图片。

如果存在任意文件漏洞的话,那么kb.png返回上一个目录,也就是说修改成…/down_nba.php是可以下载的

因为我们是提前已知和execdownload.php同目录下的其他文件,修改完后点击一下如图所示的科比的链接

这个漏洞其实不难发现,难点主要在于你要会猜上一层目录有什么文件,文件名是什么。

敏感信息泄露

由于后台人员的疏忽或者不当的设计,导致不应该被前端用户看到的数据被轻易的访问到

------------------

一:把这里的findabc.php修改成abc.php 既可绕过登录

二:审查元素即可发现账号密码

越权

越权漏洞形成的原因是后台使用了 不合理的权限校验规则导致的。 一般越权漏洞容易出现在权限页面(需要登录的页面)增、删、改、查的的地方,当用户对权限页面内的信息进行这些操作时,后台需要对 对当前用户的权限进行校验,看其是否具备操作的权限,从而给出响应,而如果校验的规则过于简单则容易出现越权漏洞。

------------------------------------

水平越权:

先用科比的账号登录进去,然后点击查看信息

我们已经知道的是,和科比同一个等级的平行用户有lili,vince等等,那我们尝试一下,是否可以平行越权

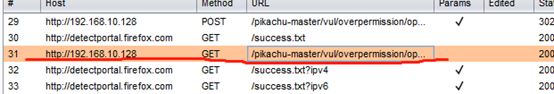

垂直越权:

查看提示,

这里有两个用户

admin/123456,pikachu/000000,其中admin是超级boss

我们用pikachu/000000的普通管理员账号登录进去看看能不能跨越到超级管理员的信息页面,如果成功,那就是垂直越权。

我的思路是:

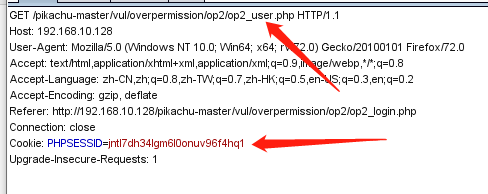

第二个get请求的页面为opt_user,猜测opt_admin为管理员目录,修改请求,并使用admin的cookie,越权登录

但我觉得这个如果在实战中的话,可能要结合到其他的手法来获取超级管理的cookies,而且也不排除有httponly,所以挺难的。 或者说你弱密码打进后台后,知道下级用户的账号密码,然后再抓包测试。但如果是我的话,我可能就不干这么无聊的事,肯定去找注入上传点拿shell啊。