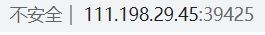

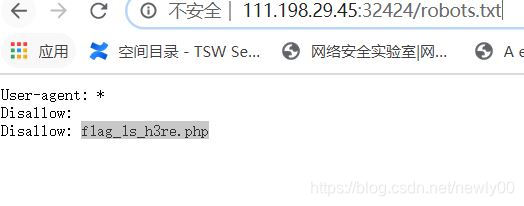

1.robots

robots是网站跟爬虫间的协议,用简单直接的txt格式文本方式告诉对应的爬虫被允许的权限

所以进行如下操作

找到flag文件位置并访问

得到flag为

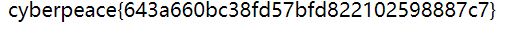

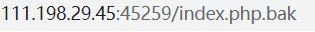

2.backup

打开题目所给的网址可以看到这样一句话

通过百度得知

于是进行如下操作,在原来网址后面加上index.php.bak

得到如下后缀名为.bak的文件,再更改文件后缀名以文本格式打开

在里面找到flag

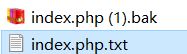

3.cookie

cookie (储存在用户本地终端上的数据)

Cookie 并不是它的原意“甜饼”的意思, 而是一个保存在客户机中的简单的文本文件, 这个文件与特定的 Web 文档关联在一起, 保存了该客户机访问这个Web 文档时的信息, 当客户机再次访问这个 Web 文档时这些信息可供该文档使用。由于“Cookie”具有可以保存在客户机上的神奇特性, 因此它可以帮助我们实现记录用户个人信息的功能, 而这一切都不必使用复杂的CGI等程序 。

举例来说, 一个 Web 站点可能会为每一个访问者产生一个唯一的ID, 然后以 Cookie 文件的形式保存在每个用户的机器上。如果使用浏览器访问 Web, 会看到所有保存在硬盘上的 Cookie。在这个文件夹里每一个文件都是一个由“名/值”对组成的文本文件,另外还有一个文件保存有所有对应的 Web 站点的信息。在这里的每个 Cookie 文件都是一个简单而又普通的文本文件。透过文件名, 就可以看到是哪个 Web 站点在机器上放置了Cookie(当然站点信息在文件里也有保存) 。

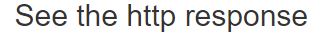

用burp suit 抓包

根据提示到以下网址

看到又一个提示

那我们就照做吧

就看见flag了

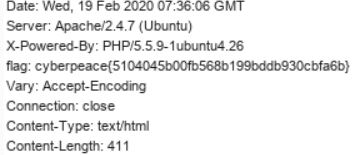

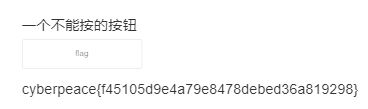

4.disabled button

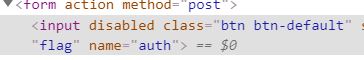

出现这样一个不能按的按钮,于是按F12

要想让按钮点击后能执行相应操作,于是就将disable删除

再点击flag按钮就看见最后我们想要的结果了。

5. weak auth

随便输入,按下login

跳出这样一句话

因此用户名就是admin

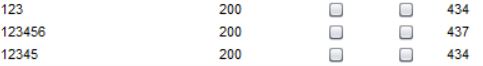

既然是弱密码接下来就用burp suite 爆破就可以了

我们可以知道密码为1232456

输入之后就看到flag了

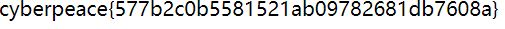

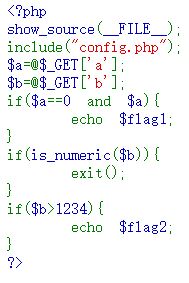

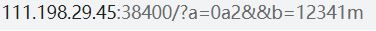

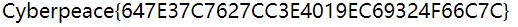

6.simple php

这是需要我们给a和b赋值,根据源码满足条件的值就可以了

最后得到flag