攻防世界之WEB新手练习区

目录

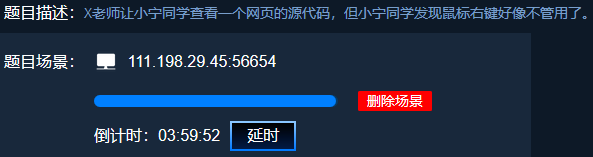

001 view_source

题目:

分析过程:鼠标右键不能用无法使用查看元素,因此使用指令。查看网页源代码,使用view-source指令(firefox浏览器运行),即可得其flag在第17行。除去注解,flag为 cyberpeace{8976bc2e435a178076e14a858b8362be}

查看源码方法小结

查看源码方法小结

第一种:火狐浏览器可直接访问地址后单击右键查看元素。

第二种:view-source指令

view-source是一种协议,早期基本上每个浏览器都支持这个协议。但是不知道什么原因,从IE6 Beta2以后IE就不再支持此协议了。这个方法现在只能用在FireFox浏览器上使用了!

使用方法:在浏览器地址栏中输入view-source:地址

回车即可看到网页的源代码了。

第三种:JavaScript法

这种方法似乎也不是通用的,在IE6和Opere浏览器上试验成功,但是在FireFox浏览器上就没成功!

使用方法:在浏览器地址栏中输入 javascript: s=document.documentElement.outerHTML;document.write("");document.body.innerText=s;

回车即可看到网页的源代码。

第三种方法:通过vbscript方法

代码如下:

iLocal=“get.htm.txt”

iRemote=inputbox(“请输入你要获取源码的地址”,“脚本之家”,"//www.jb51.net")

if iRemote="" then iRemote=“http://www.baidu.com”

Set xPost=createObject(“Microsoft.XMLHTTP”)

xPost.Open “GET”,iRemote,0

xPost.Send()

set sGet=createObject(“ADODB.Stream”)

sGet.Mode=3

sGet.Type=1

sGet.Open()

sGet.Write xPost.ResponseBody

sGet.SaveToFile iLocal,2

第四种方法:通过后台语言asp,php等

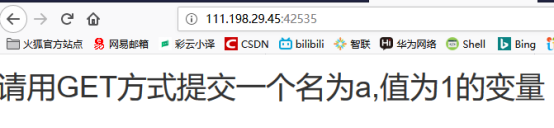

002 get post

get post参考资料

https://www.w3school.com.cn/tags/html_ref_httpmethods.asp

题目:

步骤1.访问该网址

步骤1.访问该网址

2.根据提示

2.根据提示

不行,加个?

不行,加个?

3.选中post data,输入值b=2即可得flag为:

3.选中post data,输入值b=2即可得flag为:

cyberpeace{f3191549177bbcc66490a192693cd20e}

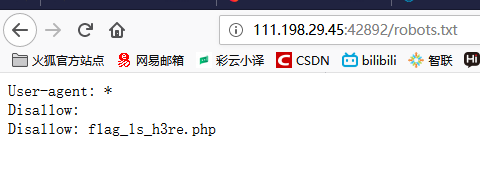

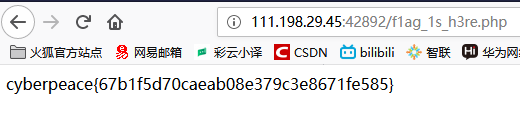

003robots

参考资料

https://baike.baidu.com/item/Robots%E5%8D%8F%E8%AE%AE

题目

robots:搜索引擎通过一种程序robot(又称spider),自动访问互联网上的网页并获取网页信息。您可以在您的网站中创建一个纯文本文件robots.txt,在这个文件中声明该网站中不想被robot访问的部分,这样,该网站的部分或全部内容就可以不被搜索引擎收录了,或者指定搜索引擎只收录指定的内容。该文件默认在网站根目录下。

因此直接访问该地址下的robots.txt文件看到flag文件后,访问该文件即可。

步骤:

004backup

web漏洞之备份文件

题目:

步骤:

index.php的备份文件名是index.php.bak,访问即可。

index.php的备份文件名是index.php.bak,访问即可。

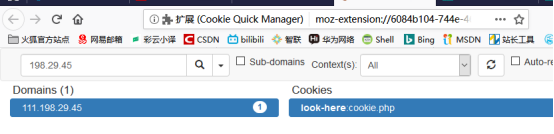

005cookie

火狐cookie和hackbar插件即可,前者查看cookie存放地点,后者访问后查看其http头

火狐cookie和hackbar插件即可,前者查看cookie存放地点,后者访问后查看其http头

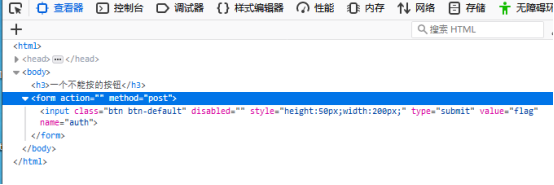

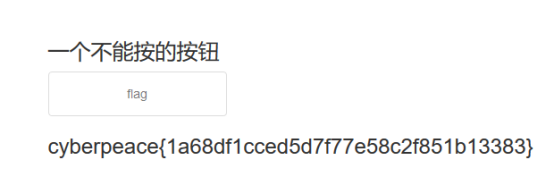

006disable button

将将按钮button的默认值disable删掉或改为able

将将按钮button的默认值disable删掉或改为able

007simple js

simple_js

[原理]

javascript的代码审计

[步骤]

1.打开页面,查看源代码,可以发现js代码,如图所示。

2.进行代码审计,发现不论输入什么都会跳到假密码,真密码位于 fromCharCode 。

2.进行代码审计,发现不论输入什么都会跳到假密码,真密码位于 fromCharCode 。

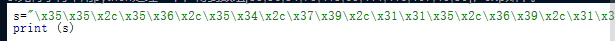

3.将JS代码复制出来进行分析,看到%35%35%2c%35%36%2c%35%34%2c%37%39%2c%31%31%35%2c%36%39%2c%31%31%34%2c%31%31%36%2c%31%30%37%2c%34%39%2c%35%30,\x转换为%,将字符串转换为URL编码。

4.将得到的数字分别进行ascii处理,可得到字符串786OsErtk12。

5.规范flag格式,可得到Cyberpeace{786OsErtk12}

008xff_referer

xff_referer

[原理]

X-Forwarded-For:简称XFF头,它代表客户端,也就是HTTP的请求端真实的IP,只有在通过了HTTP 代理或者负载均衡服务器时才会添加该项。

HTTP Referer是header的一部分,当浏览器向web服务器发送请求的时候,一般会带上Referer,告诉服务器我是从哪个页面链接过来的。

[目的]

掌握有关X-Forwarded-For和Referer的知识

[工具]

firefox、burpsuite

[步骤]

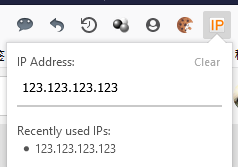

1.打开firefox。按照提示将ip修改为123.123.123.123

2.在请求头最后添加Referer: https://www.google.com,可获得flag

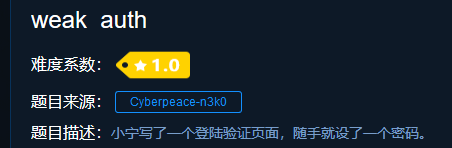

009weak_auth

了解弱口令,掌握爆破方法

[环境]

windows

[工具]

burpsuite

字典https://github.com/rootphantomer/Blasting_dictionary/blob/master/常用密码.txt

[步骤]

1.随便输入下用户名和密码,提示要用admin用户登入,然后跳转到了check.php,查看下源代码提示要用字典。

2.用burpsuite截下登录的数据包,把数据包发送到intruder爆破

2.设置爆破点为password

3.加载字典

4.开始攻击,查看响应包列表,发现密码为123456时,响应包的长度和别的不一样.

4.开始攻击,查看响应包列表,发现密码为123456时,响应包的长度和别的不一样.

5.点进去查看响应包,获得flag

010webshell

[目标]

了解php一句话木马、如何使用webshell

[工具]

firefox、hackbar

蚁剑下载地址https://github.com/AntSwordProject/antSword/releases(https://github.com/AntSwordProject/antSword/releases)

或者使用中国菜刀

[步骤]

1.直接提示给了php一句话,可以用菜刀或蚁剑连接,此处用蚁剑链接:

2.连接后在网站目录下发现了flag.txt文件,查看文件可获得flag

2.连接后在网站目录下发现了flag.txt文件,查看文件可获得flag

3.也可以使用hackbar,使用post方式传递shell=system(‘cat flag.txt’); 获得flag