最近打算研究web漏洞挖掘,现在想挖洞太难了,而且对于php大概能看懂,学的不够啊,看到有个白帽子社区,进去看看…有做题的先做做看看吧!因此这两天吧misc题做完,现在也算是梳理总结吧。

1. 就是一张图片

下载图片直接用编辑器打开,可以看到,图片最后被加了flag

2. a beautiful girl

下载图片,flag直接在图片上……这也太简单了……(就不帖图了)

3. 二维码

下载附件,应该是一个二维码别切成好多块,都没看文件名,直接用ps合成,然后百度了一个二维扫描器,扫描得到flag。

4. 签到题

还是很简单……在白帽社区回复 i have flag,得到flag为flag{welcome-to-bmzsec}.

5. [eis2019]猫猫

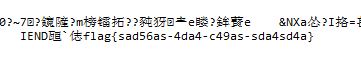

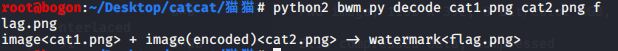

此题稍有难度,下载附件,看到两张一模一样的猫的图片,但是大小不一样,顿时,想到是不是有加水印,百度一下盲水印,直接用脚本(网上别人的脚本)跑出,flag就是盲水印(放大图片)。

flag

6. 注意gif

下载附件,发现是gif格式的动图,隐约可见flag在最够一闪而过,又想到了强大的ps,直接截取时间帧(百度ps增加时间轴),可以看到flag在最够,被截成两张。

7. 5210白帽子

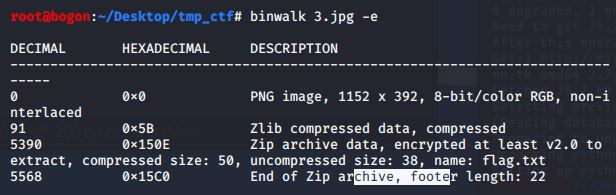

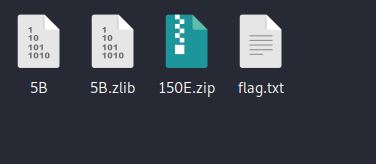

首先,用编辑器打开图片,肯定乱码,可以看到乱码中夹杂着flag.txt的字样,然后仔细寻找flag…(并没有什么卵用)!幻想图片中是不是嵌入文件…,求助百度,还真是,用kali的binwalk提取文件(生成_extracted文件夹),然后得到四个文件,一个flag.txt文件,很开心,然而…竟然空的!还好有一个压缩文件…但是卧槽…竟然要密码,试了123456,错误,怎么办…(思考中),试一下标题…解压得到真的flag.txt,注意直接提交错的,base64解密后得到flag。如图:

获取flag:

c3NjZnR7bnVkbTc2a2NoanlvZG51OHVjaWN9

base64解码得:

sscft{nudm76kchjyodnu8ucic}

8. 奇怪的声音

以前都没有做过声音的ctf,听着像莫尔斯码,直接百度,用audacity工具打开声音,对照莫尔斯码表,写出密文,直接解码得到flag

至此,misc题目结束,开始web题,期待能到写(二)的时候…………