如何保证数据传递的安全性

- 私密性:使用对称加密算法和非对称加密算法,用非对称算法的公钥加密对称算法的密钥,对方收到只能用自己的私钥解开,然后知道对称算法的密钥,就可以解开密文数据。

- 完整性:使用hash散列函数

- 源认证:数字签名

- 不可否认性:数字证书

加密算法:

对称加密算法:DES(56bit) 3DES(168bit) AES(256bit)

流加密算法就是把每一次输入某一个值然后定期的去做输出

分组加密算法把一个明文进行分组,分组完了再去进行加密的,加密的结果可能是下面一次加密的输入的结果再去进行加密,多次加密得到一个结果。

非对称加密算法:RSA DH ECC RC2/3/4/6 256-2048bit

加密技术分类

对称加密:共享秘钥加密,使用同一个秘钥对数据进行加密和解密

安全性较差,因为加解密之前,双方还得协商密钥是什么,那么发送密钥给对方时候,并没有对密钥进行加密,那么被中间人获取到依旧可以解密一方加密过后的数据。

非对称加密:加解密使用两个不同的密钥,私钥用来保护数据,公钥则由同一系统的人公用,用来检测信息及其发送者的真实身份。首先私钥只有自己知道,公钥则是公开的。

比如甲发送数据给乙,首先甲是不知道乙的私钥的,只能用乙的公钥加密数据,乙收到后再用自己的私钥解密。甲不能使用自己的私钥加密,所有人都知道甲的公钥,也不能用甲的公钥加密。因为乙不知道甲的私钥。

两者对比:

对称加密优点加解密速度快,缺点密钥分发问题,数量庞大

非对称加密优点安全性高,缺点加解密对速度敏感

数据加密——数字信封

甲发送明文用对称密钥加密,与此同时把对称密钥用乙的公钥再做加密,得到对称密钥的加密信息,一起发送给乙,乙收到后,先用自己的私钥解密对称密钥的加密信息,得到对称密钥,再用对称密钥解密得到明文。

数字信封结合了对称加密处理的快速以及非对称加密的安全性。只是保证在信息传输中的机密性。 那么对于数据的完整性怎么保证呢?

HASH 函数: 认证算法 ,

特点: 1.不可逆性 2.雪崩效应 3.不等长输入、等长的输出

4.不同的数据产生不同的hash值

MD5(128 bit) SHA(160 bit)

数字签名:将数据使用hash认证算法计算得到hash值,将hash值使用非对称算法中私钥加密。

明文用乙的公钥加密变成密文,接着信息hash得到一个信息的指纹,用甲的私钥去进行加密得到一个数字签名。乙收到后,先用甲的公钥对数字签名进行解密,得到信息指纹,接着用自己的私钥解开密文,把数据再通过hash算法,得到另外一个指纹,将两个指纹对比,一致说明数据完整。

数字证书:由可信的第三方颁发(CA机构),内容包含了该用户的对 称加密算法,公钥、公司名、地址

数字签名保证信息完整性,还证明了数据发送方的身份,但也存在一定问题。

如果攻击者伪造接收方的公钥,那么发送方的信息将被攻击者用私钥解密而窥探,因此接收方公钥的真实性直接决定数据传输的机密性。

需要保证一个特定的公钥属于一个特定的拥有者

数字证书简称证书,是经CA机构认证的数字签名文件,包含拥有者的公钥及相关身份信息。

证书有四种类型:自签名证书(拥有者和颁发者是一样的)

CA证书(拥有者颁发者也是CA)

本地证书(拥有者是一个通信实体,颁发者是CA)

设备本地证书(颁发者是自己,但是公开是CA颁发的)

证书结构:

公钥,名称以及证书授权中心的数字签名。

还有一些信息,例如版本,序列号,签名算法,颁发者,有效期,主体名,公钥信息,扩展信息,签名。(签名就是把前面的所有东西用hash得到一个数值,再用CA的私钥进行加密)

那么具体接收方怎么判断公钥正确呢?

收到信息后,查看前面,用CA的公钥解密得到hash值,自己再计算一次hash值,对比可知。

XXX:

XXX分类:

二层XXX: FR ATM

三层XXX : GRE IPSEC

GRE:通用路由封装 ,无安全性保障

MPLS XXX:XXX是在ISP内完成的,安全性较高、有QOS保障

IPSEC XXX:XXX是在C网络中完成,安全性非常高,无QOS保障

IPSEC XXX:

IPsec协议族是IETF制定的一系列安全协议,它为端到端IP报文交互提供了基于密码学的,可互操作的,高质量的安全保护机制,IPsec XXX利用隧道建立的网络层XXX。

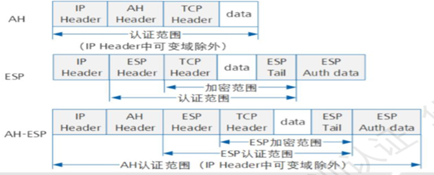

IPsec通过验证头部AH authentication header 和封装安全载荷ESP encapsulating security payload 两个安全协议实现IP报文的安全性。

IKE可以理解为是密钥产生器,互联网密钥交互协议,对IP数据进行加密或认证 使用IKE协商 ,使用ESP或AH封装保证数据传输的安全性 .

IPsec 安全传输数据的前提是在IP sec对等体,也就是运行IPsec协议的两端之间建立安全联盟(security association)

SA是通信的IPsec对等体之间对某些要素约定。比如隧道建立完成,要做加密,使用何种加密算法,解密又使用何种解密算法,所以双方是必须要协商的。

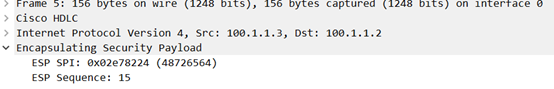

ESP : 负载封装安全协议

使用IP封装协议为50,针对data或原始IPV4头部+Data进行加密,针对 ESPherder ,payload 、ESP tail 进行认证,认证之后的Hash存放 在ESP tail中.

ESP header:

SPI:安全关联索引,每个SA都有一个编号,一般SA是轮循的,只有双方可以看懂

Seq num :序列号,防止重复报文,因为IP传递没有序列号

IV: 初始化向量,流加密时候使用

ESP tail:填充字段,可以理解为next-header

ESP auth data:数据完整性认证

校验值放到auth data

AH:认证头部

使用IP封装协议号位51,针对内层IP头部以及Data数据进行认证,不包 含加密过程

也有SPI IV seq num

IPSEC XXX 模式:

Transport mode :传输模式,不会新增加IP头部,加密点和通信点是同一个点叫做传输模式

Tunnel mode :隧道模式 ,增加了一个新的IP头部,加密点和通信点是两个点,

IPSEC XXX工作过程分类:

Site-to-site XXX:站点到站点,类似于MPLS XXX

Remote-access :远程访问,服务器只允许私有地址访问,先请求一个私有地址,然后源地址是私有地址,目标也是私有,外层再是自己本来的地址,目标就是公司边界的公有地址。

两者加密点通信点都不在一起,所以都使用隧道模式。

有一种特殊情况的site-to-site是传输模式,就是隧道模拟下的IPSEC XXX

比如:R1 R2环回通信,到了边界外层封装边界地址可以通信,那如果在R1 R2之间建立了隧道,那么在源地址的外层的外层封装成tunnel地址,这样加密点和通信点就在一起,就是传输模式了,共有三个IP头部,而且这个时候的通信点和加密点都是tunnel地址,不要理解为环回地址。

实施IPSEC XXX:

1.保证路由通信(双方site之间的公有IP地址时是可以互访)

2.定义感兴趣流量(针对某些流量使用IPSEC 传递)

3.IKE 第一阶段,ISAKMP SA协商

4.IKE 第二阶段,IPSEC SA协商

5.将感兴趣流量、ISAKMP IPSEC SA等信息关联至crypto-map,在连接 外网的接口上调用

6.终止IPSEC XXX

IKE一个概念的统称,可以理解为IGP的概念,算法SA和密钥的交互过程就叫IKE,而AH与ESP就是建立过程中的具体封装,交互SA时候分为两个阶段,ISAKMP是为了后面的IPSEC服务,如果后面的IPSEC的SA协商采用明文发送,那么别人就可以获取到信息,所以ISAKMP是为了第二步IPSEC SA真正使用何种算法加密,分对称,对称,hash函数使用什么方式进行加密,所以使用IPSEC,对称非对称算法得定义两次。

ISAKMP互联网安全和密钥管理协议,为第二步的SA协商作保障。在site to site中为两步,但是easy XXX就是使用了三层,有1.5层。

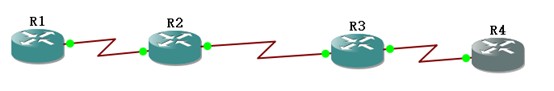

使用拓扑图:

R1R2 R3R4分别为一个站点,中间全部走缺省(当然也可以自己做运营商,但是多了配置协议,为了实验简单,就采取缺省),R1R2访问R3R4的某些流量走IPSEC XXX,某些正常访问。

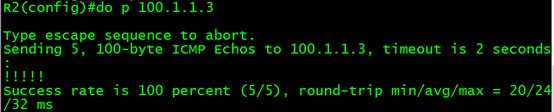

第一步:公网之间可以通信

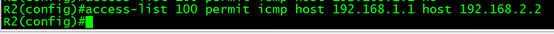

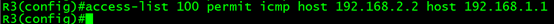

第二步:定义感兴趣流量

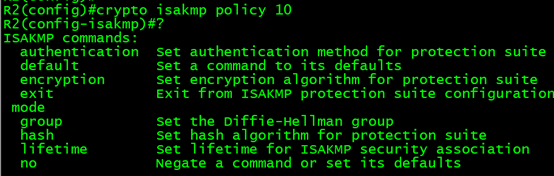

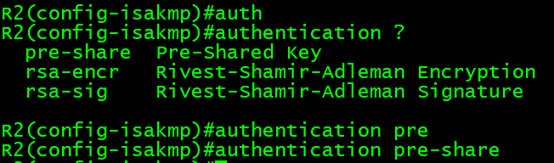

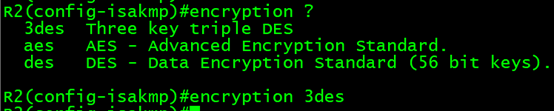

第三步:定义SA第一阶段

第三步:定义IPSEC

第四步:在外网接口调用

R3重复上述命令

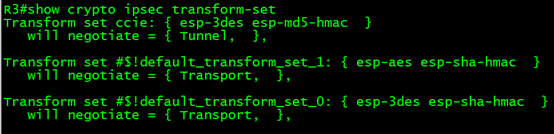

查看:

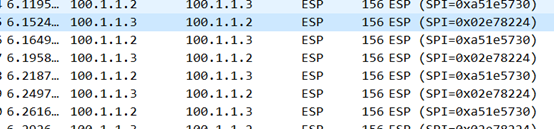

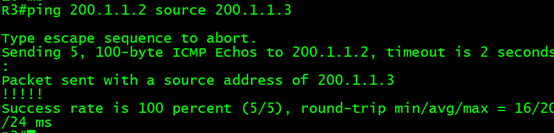

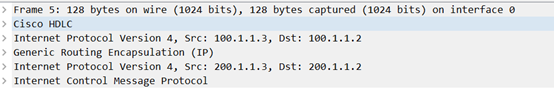

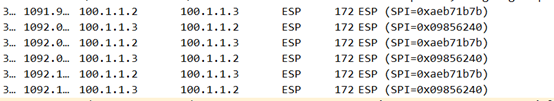

抓包证明配置成功

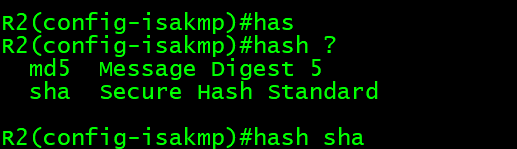

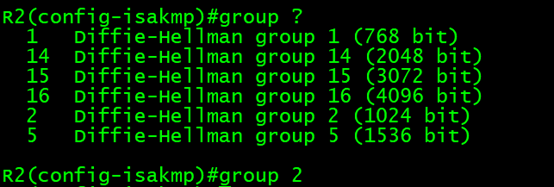

定义ISAKMP SA信息

crypto isakmp policy 10—定义ISAKMP 策略(用于轮循)

encr 3des----定义对称加密算法

hash md5----定义hash认证算法

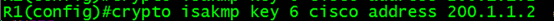

authentication pre-share-----选择使用域共享密钥方式产生key

group 2------定义非对称加密算法(为DH-2)

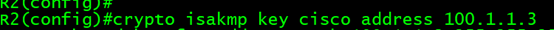

定义域共享密钥 key 值

定义IPSEC SA(使用ESP或AH方式加密认证)

crypto ipsec transform-set ipsec esp-aes esp-sha-hmac—使用ESP 封装,加密算法为AES,认证算法为SHA,源认证使用HMAC

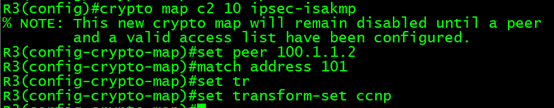

定义crypto map

crypto map ccie 10 ipsec-isakmp —定义名称

set peer 200.1.1.2----指定某个对方IP地址生效

set transform-set ipsec ----定义转换集

match address 100----调用感兴趣流(ACL

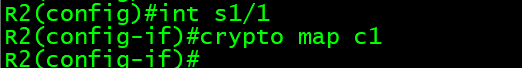

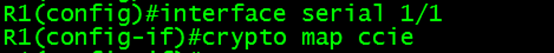

接口调用:

GRE :通用路由封装

R2 R3之间配置隧道

GRE over IPSEC XXX

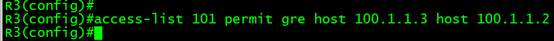

感兴趣流量直接走tunnel,在tunnel上做IPSEC,但是还得在物理接口做

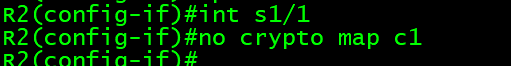

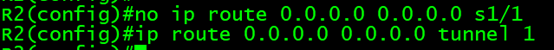

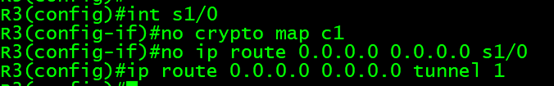

删除之前的接口调用

R3也得做

第一步

第二步就用之前的

第三步:

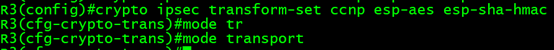

重新定义转换映射

在物理接口上调用

R2重复之前的命令

全部加密