在搭建这之前,我们先来科普一下所涉及的知识点!

ipsec xxx (IPSEC xxx-internet protocol security virtual private networks)

==IPSEC是一种加密的框架,不是加密协议,规定了加密的步骤、流程 ==

IPsec:使用了三种协议:①IKE、②ESP、③AH

- IKE:互联网密钥交互协议,在两个对等体之间建立一条遂道来完成密钥交换,协商完成再用下面的方法封装数据。IKE动态的,周期性的在两个PEER之间更新密钥

- ESP:封装安全负载协议,可以对数据包认证,加密,封装,IP中协议号-50,通常使用3DES来进行加密

- AH:认证头部,只提供认证,封装,不提供加密,明文传送,IP中协议号-51

因为AH无法提供数据加密,所有数据在传输时以明文传输,而ESP提供数据加密;其次AH因为提供数据来源确认(源IP地址一旦改变,AH校验失败),所以无法穿越NAT。当然,IPSec在极端的情况下可以同时使用AH和ESP实现最完整的安全特性,但是此种方案极其少见。而且后面讲的步骤没有使用完AH,所以这里只把IKE和ESP来简单的讲解一下

① IKE

由三个不同的协议组成:

ISAKMP:定义了信息交换的体系结构,也就是格式,ISAKMP:它是一个框架,在该框架以内,它定义了每一次交换的包结构,每次需要几个包交换,主模式6个包交换和主动模式3个包交换,它由美国国家安全处开发,在配置IPSEC xxx的时候,只能设置它,后两个协议不能被设置,所以我们搭建xxx时用这个协议。

SKEME:实现公钥加密认证的机制

Oakley:提供在两个IPsec对等体间达成相同加密密钥的基本模式的机制

②ESP

ESP认证字端:ESP数据与随机值进行hash运算所得到的hash值—hmac

发送数据ESP的处理过程:

增加ESP头部和ESP尾部

加密(针对DATA数据和ESP尾部进行加密)

认证(针对ESP头部和已经加密的数据进行hash运算)

重算CRC

本次实验用到的几种加密算法介绍

== Md5 ,hmac ,MD5-hmac, des ,3des, hash ==

Hash

一般翻译做“散列”,也有直接音译为”哈希”的,就是把任意长度的输入(又叫做预映射,pre-image),通过散列算法,变换成固定长度的输出,该输出就是散列值。这种转换是一种压缩映射,也就是,散列值的空间通常远小于输入的空间,不同的输入可能会散列成相同的输出,而不可能从散列值来唯一地确定输入值。

简单的说就是一种将任意长度的消息压缩到某一固定长度的消息摘要的函数。

Hash主要用于信息安全领域中加密算法,他把一些不同长度的信息转化成杂乱的128位的编码里,叫做Hash值.也可以说,Hash就是找到一种数据内容和数据存放地址之间的映射关系。

了解了Hash基本定义,就不能不提到一些著名的Hash算法,MD4、MD5、hmac和SHA1可以说是目前应用最广泛的Hash算法。

MD5

是一种不可逆的加密算法,目前是最牢靠的加密算法之一,尚没有能够逆运算的程序被开发出来,它对应任何字符串都可以加密成一段唯一的固定长度的代码。一种被广泛使用的密码散列函数,可以产生出一个128位(16字节)的散列值(hash value),用于确保信息传输完整一致。(无密钥)

Des,3des

对称密码算法,什么是对称密码算法呢?对称密码算法是指有了加密密钥就可以推算出解密密钥,有了解密密钥就可以推算出加密密钥的的算法。

HMAC

(Hash Message Authentication Code),中文名“散列消息鉴别码”,主要是利用哈希算法,以一个密钥和一个消息为输入,生成一个消息摘要作为输出。(有密钥)

HMAC-MD5

1、比如你和对方共享了一个密钥K,现在你要发消息给对方,既要保证消息没有被篡改,又要能证明信息确实是你本人发的,那么就把原信息和使用K计算的HMAC的值一起发过去。对方接到之后,使用自己手中的K把消息计算一下HMAC,如果和你发送的HMAC一致,那么可以认为这个消息既没有被篡改也没有冒充。

2、MD5就是通过散列对要输出的数据进行摘要,接收到数据时,再同样进行MD5散列,与给定的MD5散列值比较,一致不一致就很清楚了。通常来说,传输的数据和MD5是不同的渠道给出的,比如网页上显示MD5,下载链接是某个镜像网站的。如果要通过同一个渠道发送数据和散列值的话(比如消息认证码),就要考虑数据和MD5同时被篡改的问题,如果第三方修改了数据,然后进行MD5散列,并一块发给接收方,接收方并不能察觉到数据被篡改。HMAC-MD5就可以用一把发送方和接收方都有的key进行计算,而没有这把key的第三方是无法计算出正确的散列值的,这样就可以防止数据被篡改。

以下是搭建xxx时常用的六个步骤

(1)配置ipsec感兴趣流(感兴趣流必须对称,即源目交换)(第二阶段)

(2)配置isakmp策略(双方的策略必须相同)

(3)配置预共享密钥(配置预共享使用密匙必须相同)

(4)配置ipsec加密转换集(策略也必须相同)

(5)配置ipsec加密图

(6)将加密图应用到接口

也可以这样理解

(第一阶段ISAKMP/IKE SA策略){(2)(3)}

(第二阶段IPSec 策略){(1)(4)}

(定义crypto map 策略)(5)

(在出口上调用crypto map)(6)

如果只学前面的理论你就会发现你已经失去了方向,不知道自己在学什么。当然了,仅仅只记下步骤也是不行的对吧,还有理解里面的含义才可以记得更牢,用起来也更加灵活。正所谓:“学而不思则敏,思而不学则殆”。好了,进入正题!

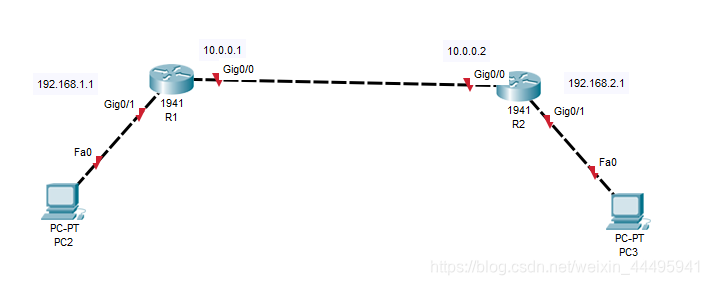

R1:

R1(config)#int g0/1

R1(config-if)#ip address 192.168.1.1 255.255.255.0

R1(config-if)#exit

R1(config)#access-list 101 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 定义ipsec需要保护的数据流

crypto isakmp keepalive 5 periodic //在这之前可以先配置IPSEC DPD探测功能检测一下对方的死活

R1(config)#crypto isakmp policy 1 建立安全联盟1

R1(isakmp-policy)# authentication pre-share 这里有三种认证方式我们使用预共享秘钥认证方式

R1(isakmp-policy)#hash md5 使用md5 hash算法

R1(isakmp-policy)#encryption 3des 也可以使用3des算法封装,不过要与后面的路由器策略保持一致

R1(isakmp-policy)#exit

R1(config)#crypto isakmp key 0 123456 address 10.0.0.2 建立秘钥和对端路由器ip,0带表明文发送

R1(config)#crypto ipsec transform-set ruijie esp-md5-hmac esp-des 创建ipsec变换集使用esp封装,des加密,md5检验

R1(cfg-crypto-trans)#exit

R1(config)#crypto map ruijie 1 ipsec-isakmp 建立加密图1,使用IPSec-isakmp策略协议

R1(config-crypto-map)#set transform-set ruijie 调用用变换集

R1(config-crypto-map)#set peer 10.0.0.2 申明对端路由器IP地址

R1(config-crypto-map)#match add 101 调用感兴趣数据流

R1(config-crypto-map)#exit

R1(config)#int g0/1 进入接口

R1(config-if)#cry map ruijie 使用加密图

R1(config-if)#int g0/0

R1(config-if)#ip add 10.0.0.1 255.255.255.0

R1(config-if)#exit

R1(config)#ip route 0.0.0.0 0.0.0.0 g0/0 配置一个静态的默认路由

R2:

Ruijie(config)#host R2

R2(config)#int g0/1

R2(config-if)#ip add 192.168.2.1 255.255.255.0

R2(config-if)#exit

R2(config)#access-list 101 permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

源端和目的端与上面的相反

R2(config)#crypto isakmp policy 1

都是用的策略1

R2(isakmp-policy)#auth pre-share

R2(isakmp-policy)#hash md5

R2(isakmp-policy)encryption 3des

和上面的策咯一样

R2(isakmp-policy)#exit

R2(config)#crypto isakmp key 0 123456 add 10.0.0.1 对端的IP

R2(config)#cry ipsec transform-set ruijie ah-md5-hmac esp-des 和上面用的策咯一致

R2(cfg-crypto-trans)#exit

R2(config)#crypto map ruijie 1 ipsec-isakmp

R2(config-crypto-map)#set transform-set ruijie

R2(config-crypto-map)#set peer 10.0.0.1

对端IP

R2(config-crypto-map)#match address 101

R2(config-crypto-map)#exit

R2(config)#int g0/0

R2(config-if)#cry map ruijie

R2(config-if)#int g/1

R2(config-if)#ip add 10.0.0.2 255.255.255.0

R2(config-if)#exit

R2(config)#ip route 0.0.0.0 0.0.0.0 g0/0 配置静态默认路由

如果有任何问题,请在下方评论,我会第一时间看到并回复的!!!

这篇文章过了有一年左右才被放出来,原因时涉及违反国家安全,第二次提交失败原因是内容未涉及IT相关内容,我直接蒙了,去搜了一下有没有我这样的技术文章,一大堆,然后再去搜有没有带“xxx”三个字母的,发现也是一大堆

碰见这种情况当然去问客服了,你们猜客服怎么说

看到没,纯属没带脑子的回答

碰见这种我能怎么办

文章能不能发表出去我也不知道,反正这里发表不出去有的时地方。

同一天晚上,再一次和客服“拖鞋”

参考:https://blog.csdn.net/shuaigexiaobo/article/details/80492100

https://blog.csdn.net/qq_42197548/article/details/81872613

https://blog.csdn.net/dongfei2033/article/details/78046879

https://www.toutiao.com/a6623882496998113795/

https://www.cnblogs.com/xinzhigu94/p/5420728.html

https://blog.csdn.net/u013421629/article/details/78355711

版权声明:本文为博主原创文章,转载请附上博文链接!