被动信息收集

公开渠道可获得的信息

与目标系统不产生直接交互

尽量避免留下一切痕迹

OSINT

美国军方:http://www.fas.org/irp/doddir/army/atp2-22-9.pdf

北大西洋公约组织:http://infoemation-retrieval.info/docs/NATO-OSINT.html

信息收集内容

IP地址段

域名信息

邮件地址

文档图片数据

公司地址

公司组织架构

联系电话/传真号码

人员姓名/职务

目标系统使用的技术架构

公开的商业信息

信息用途

用信息描述目标

发现

社会工程学攻击

物理缺口

信息收集——DNS

域名解析成IP地址

域名与FQDN(完全限定域)的区别:

域名: baidu.com

FQDN: www.baidu.com

域名记录:

- A:主机记录

- C name:别名记录

- NS:域名服务器的地址记录

- MX:邮件交换记录

- PTR:反向解析

- spf:文本类型记录

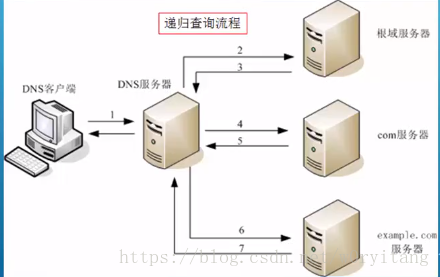

域名解析流程:

DNS信息收集——NSLOOKUP

这个命令是一个跨平台命令,在windows和linux上都有

- nslookup www.sina.com //查询ip地址,自动判断结果类型,进行逐层查询

root@kali:~# nslookup //键入命令打开nslookup

> www.sina.com //输入 www.sina.com 解析

Server: 192.168.25.2 //域名服务器地址

Address: 192.168.25.2#53

Non-authoritative answer:

www.sina.com canonical name = us.sina.com.cn. //别名记录

us.sina.com.cn canonical name = spool.grid.sinaedge.com.

Name: spool.grid.sinaedge.com

Address: 218.30.66.248 //ip地址

> us.sina.com.cn

Server: 192.168.25.2

Address: 192.168.25.2#53

Non-authoritative answer:

us.sina.com.cn canonical name = spool.grid.sinaedge.com.

Name: spool.grid.sinaedge.com

Address: 218.30.66.248

> set type=mx //设置查询类型

> sina.com

Server: 192.168.25.2

Address: 192.168.25.2#53

Non-authoritative answer:

sina.com mail exchanger = 10 freemx2.sinamail.sina.com.cn.

sina.com mail exchanger = 10 freemx3.sinamail.sina.com.cn.

sina.com mail exchanger = 5 freemx1.sinamail.sina.com.cn.

Authoritative answers can be found from:

freemx2.sinamail.sina.com.cn internet address = 113.108.216.47

freemx3.sinamail.sina.com.cn internet address = 60.28.113.250

freemx1.sinamail.sina.com.cn internet address = 60.28.113.250

> - server //不同域名服务器解析的IP可能不一样

- type=a、mx、ns、any(任何类型)

- nslookup -type=ns exmaple.com 156.154.70.22

dns信息收集——DIG

dig @8.8.8.8 www.sina.com

dig www.sina.com any

反向查询:dig +noall +answer -x 8.8.8.8

bind版本信息:dig +noall +answer txt chaos VERSION.BIND @ns3.dnsv4.com

DNS追踪:dig +trace example.com

DNS区域传输

- dig @ns1.example.com example.com axfr

host -T -l sina.com 8.8.8.8

DNS字典爆破- fierce -dnsserver 8.8.8.8 -dns sina.com.cn -wordlist a.txt

- dnsdict6 -d4 -t 16 -x sina.com

- dnsenum -f dnsbig.txt -dnsserver 8.8.8.8 sina.com -o sina.xml

- dnsmap sina.com -w dns.txt

- dnsmap -d sina.com –lifetime 10 -t brt -D dnsbig.txt

dnsrecon -t std -d sina.com

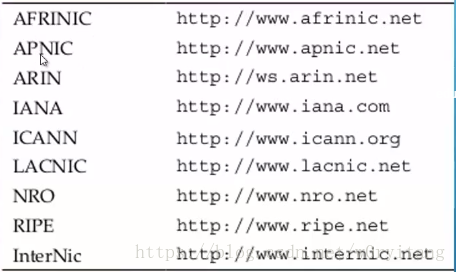

DNS注册信息Whois

- whois -h whois.apnic.net 192.0.43.10

搜索引擎

公司新闻动态

重要雇员信息

机密文档/网络拓扑

用户名密码目标

系统软硬件技术架构

shodan

搜索联网的设备

banner:http、ftp、ssh、telnet

https://www.shodan.io/

常见filter:

- net:(192.168.20.1) //限定ip段

- city //限定城市

- country(CN、US) //限定国家

- port(80,21,22,23) //端口

- os //操作系统

- Hostname:baidu.com //主机或域名

- server

例子:

- 200 OK cisco country: JP

- user: admin pass: password

- http://1.179.177.109:81/index.html

linux upnp avtech

- https://www.shodan.io/explore //shodan的帮助信息

- Add-Ons

google hack 之 查询语法

intitle:

intext:

site:

inurl:

filetype:

实例:

intitle:”netbotz appliance” “ok”

inurl /admin/login.php

inurl:qq.txt

filetype:xls “username | password”

inurl:ftp “password” filetype:xls site:baidu.com

inurl:Service.pwd

http://exploit-db.com/google-dorks

指令大全

YANDEX

- 世界第四大搜索引擎——俄罗斯

https://www.yandex.com/

用户信息

邮件、主机

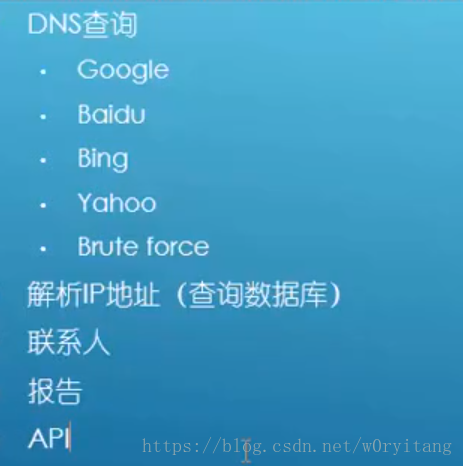

theharvester

- theharvester -d sina.com -l 300 -b google

文件

metagoofil

metagoofil -d microsoft.com -t pdf -l 200 -o test -f 1.html

maltego

账号注册

实践

其他途径

社交网络

工商注册

新闻组/论坛

招聘网站

收集其他网站的信息的网站:http://www.archive.org/web/web.php

个人专属的密码字典

按个人信息生成其专属的密码字典

- CUPP——Commen User Password Profiler

- git clone - https://github.com/Mebus/cupp.git

- python cup.py -i

图片信息 metadata

Exif

Foca –windows

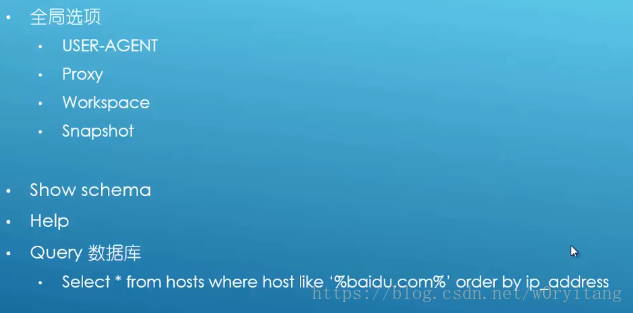

全特性的web侦察框架——RECON-NG

基于python开发

web信息搜索框架

命令格式与msf一致

使用方法:

- 模块

- 数据库

- 报告