Kali学习 | 信息收集:2.6 其他信息收集手段

之前介绍了使用不同的工具以操作步骤的形式进行了信息收集。

在Kali中还可以使用一些常规的或非常规方法来收集信息,例如使用Recon-NG框架和Netdiscover工具。

Recon-NG框架

Recon-NG是由Python编写的一个开源的Web侦查(信息收集)框架。

Recon-NG框架是一个强大的工具,使用它可以自动的收集信息和网络侦查。

下面将介绍使用Recon-NG侦查工具。

**启动Recon-NG框架。**执行命令如下所示:

recon-ng

以上输出信息显示了Recon-NG框架的基本信息。

例如,在Recon-NG框架下,包括56个侦查模块、5个报告模块、2个渗透攻击模块、2个发现模块和1个导入模块。

看到[recon-ng][fdefault]>提示符,表示成功登录Recon-NG框架。现在,就可以在[recon-ng][defaul]>提示符后面执行各种操作命令了。

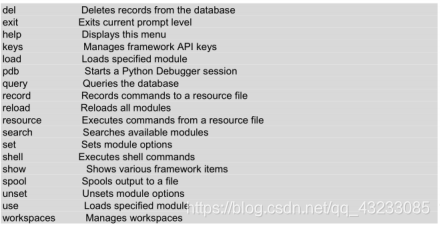

首次使用Recon-NG框架之前,可以使用help命令查看所有可执行的命令。

如下所示:

以上输出信息显示了在Recon-NG框架中可运行的命令。

该框架和Metasploit 框架类似,同样也支持很多模块。

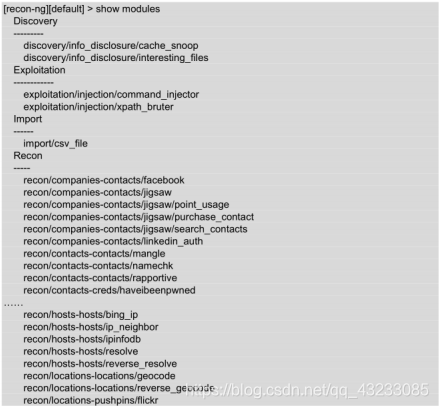

此时,可以使用show modules命令查看所有有效的模块列表。

执行命令如下所示:

从输出的信息中,可以看到显示了五部分。

每部分包括的模块数,在启动Recon-NG框架后可以看到。

用户可以使用不同的模块进行各种的信息收集。

下面以例子的形式介绍使用Recon-NG中的模块进行信息收集。

例子一

使用recon/domains-hosts/baidu_site模块,枚举baidu网站的子域。

(1)使用recon/domains-hosts/baidu_site模块。执行命令如下所示:

[recon-ng][default] > use recon/domains-hosts/baidu_site

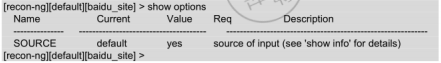

(2)查看该模块下可配置选项参数。执行命令如下所示:

[recon-ng][default][baidu_site] > show options

从输出的信息中,可以看到有一个选项需要配置。

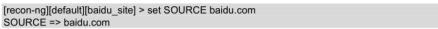

(3)配置SOURCE选项参数。执行命令如下所示:

[recon-ng][default][baidu_site] > set SOURCE baidu.com

从输出的信息中,可以看到SOURCE选项参数已经设置为baidu.com。

(4)**启动信息收集。**执行命令如下所示:

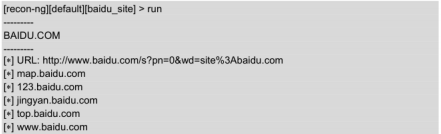

[recon-ng][default][baidu_site] > run

从输出的信息中,可以看到找到了9个子域。

枚举到的所有数据将被连接到Recon-NG放置的数据库中。

这时候,用户可以创建一个报告查看被连接的数据。

例子二

查看获取的数据。具体操作步骤如下所示。

(1)选择reporting/csv模块,执行命令如下所示。

[recon-ng][defaul] > use reporting/csv

(2)生成报告。执行命令如下所示:

[recon-ng][default][csv] > run

[*]9 records added to '/roo/.recon-ng/workspaces/default/results.csv'.

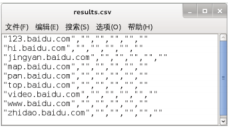

从输出的信息中可以看到,枚举到的9个记录已被添加到/root/.recon-ng

/workspaces/default/resultscsv文件中。

打开该文件,如图所示。

(3)从该界面可以看到,枚举到的所有子域。

用户也可以使用Dmitry命令,查询关于网站的信息。下面将介绍Dmitry命令的使用。

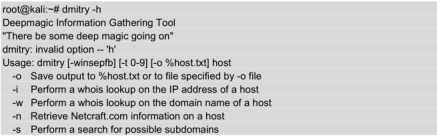

查看Dmitry命令的帮助信息。执行命令如下所示:

dmitry -h

以上信息显示了dmitry命令的语法格式和所有可用参数。

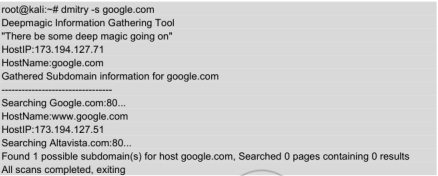

下面使用dmitry命令的 -s 选项,查询合理的子域。执行命令如下所示:

dmitry -s google.com

从输出的信息中,可以看到搜索到了一个子域。

孩子域名为www.google.com,IP地址为173.194.127.51。

该命令默认是从google.com网站搜索,如果不能连接google.com网站的话,执行以上命令将会出现Unable to connect:Socket Connect Error 错误信息。

ARP侦查工具Netdiscover

Netdiscover是一个主动/被动的ARP侦查工具。

该工具在不使用DHCP的无线网络上非常有用。

使用Netdiscover工具可以在网络上扫描IP地址,检查在线主机或搜索为它们发送的ARP请求。

下面将介绍Netdiscover工具的使用方法。

Netdiscover命令的语法格式,如下所示:

netdiscover [i device][-r range | -l file |-p] [-s time] [-n node] [-c count] [-f][-d][-S][-P][-C]

以上语法中,各选项参数含义如下所示。

-i device:指定网络设备接口。

-r range:指定扫描网络范围。

-1 file:指定扫描范围列表文件。

-p:使用被动模式,不发送任何数据。

-s time:每个ARP请求之间的睡眠时间。

-n node;使用八字节的形式扫描。

-c count:发送ARP请求的时间次数。

-f:使用主动模式。

-d:忽略配置文件。

-S:启用每个ARP请求之间抑制的睡眠时间。

-P:打印结果。

-L:将捕获信息输出,并继续进行扫描。

例子

使用Netdiscover工具攻击扫描局域网中所有的主机。执行命令如下所示:

netdiscover

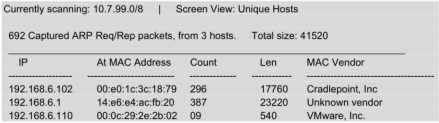

从输出的信息中,可以看到扫描到了三台主机。

其IP地址分别为192.168.6.102、192.168.6.1和192.168.6.110。

参考书籍:《Kali Linux渗透测试技术详解》