小白第一次写博客,如有谬误,欢迎指正,最近从学长那儿搞到一本关于kali linux渗透测试的书,打算从头开始学习,想用博客来当作自己的学习笔记,顺便希望能帮到之后学的同学……至于标题为什么加“re”因为这是我不知道多少次的从头开始了……嘛,希望这次可以坚持下去。

一,准备工作

开始之前,你需要:

1.在VMware Workstation Pro上的一个配置好的kalilinux虚拟机(直接官网下载)

2.一些十分基础的计算机网络知识

有了这些,我们就可以开始了

二,关于信息收集和枚举服务

渗透测试的最重要阶段之一是信息收集,我们需要收集到目标主机的基本信息来提高我们渗透测试的成功率。所以,我们先来学习kali linux上的一些信息收集工具和他们的基本原理。

枚举服务:指的是从网络中收集某一类的所有相关信息,我们这次来学习DNS枚举和SNMP枚举。DNS枚举可以收集本地所有DNS服务和相关条目。SNMP枚举可以分析一个网络内SNMP信息传输。接下来我们来详细的学习。

三,DNS枚举工具fierce

fierce 是使用多种技术来扫描目标主机IP地址和主机名的一个DNS服务器枚举工具。运用递归的方式来工作。它的工作原理是先通过查询本地DNS服务器来查找目标DNS服务器,然后使用目标DNS服务器来查找子域名。fierce的主要特点就是可以用来地位独立IP空间对应域名和主机名。

在一个安全的环境中,暴力破解DNS的方式是一种获取不连续IP地址空间主机的有效手段。fierce工具可以满足这样的需求,而且已经预装在Kali Linux中。fierce是RSnake创立的快速有效地DNS暴力破解工具。fierce工具首先域名的IP地址,查询相关的域名服务器,然后利用字典进行攻击。

简单来说,比如对baidu.com进行枚举,我们先得到baidu.com这个域的服务器ip,之后利用我们字典进行暴力破解,把baidu.com中的子域名一个一个试出来

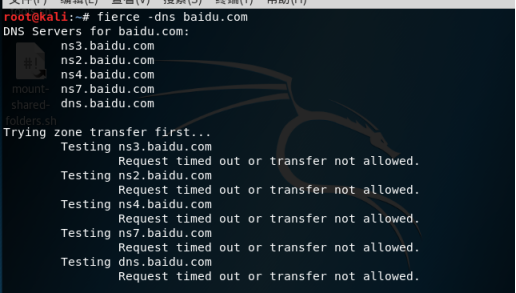

打开kali linux终端,输入如图的命令:

输出结果表明,程序首先进行了域传送测试,域传送通过一条命令就能获取服务器上所有的域名信息。如果一次就能简单获取服务器上所有记录域名信息,那么就没有必要进行暴力破解了。 但从结果上看,域传送测试是失败了,接着执行暴力破解。(只截了一部分图)。

这里顺便说一下域传送

DNS区域传送(DNS zone transfer)指的是一台备用服务器使用来自主服务器的数据刷新自己的域(zone)数据库。这为运行中的DNS服务提供了一定的冗余度,其目的是为了防止主的域名服务器因意外故障变得不可用时影响到整个域名的解析。一般来说,DNS区域传送操作只在网络里真的有备用域名DNS服务器时才有必要用到,但许多DNS服务器却被错误地配置成只要有client发出请求,就会向对方提供一个zone数据库的详细信息,所以说允许不受信任的因特网用户执行DNS区域传送(zone transfer)操作是后果最为严重的错误配置之一。

区域传送漏洞的危害:黑客可以快速的判定出某个特定zone的所有主机,收集域信息,选择攻击目标,找出未使用的IP地址,黑客可以绕过基于网络的访问控制。

四,snmp枚举Snmpwalk和Snmpcheck

首先我们先简明的说一下snmp

SNMP协议主要由两大部分构成:SNMP管理站和SNMP代理。SNMP管理站是一个中心节点,负责收集维护各个SNMP元素的信息,并对这些信息进行处理,最后反馈给网络管理员;而SNMP代理是运行在各个被管理的网络节点之上,负责统计该节点的各项信息,并且负责与SNMP管理站交互,接收并执行管理站的命令,上传各种本地的网络信息。

SNMP的基本操作命令:

Get:管理站读取代理者所处对象的值,从网络设备中获得管理信息的基本方式。Get命令是SNMP协议中使用率最高的一个命令。

Set:管理站设置所处对象的值。它是一个特权命令,通过它更改设备的配置和控制设备的运转状态。它可以设置设备的名称,关掉一个端口或清除一个地址解析表中的项。

Trap:代理者主动向管理站通报重要事件。它的功能就是在网络管理者没有明确要求的前提下,由管理代理通知网络管理系统,有一些异常情况发生。Trap信息可以用来通知管理站线路的故障、链接的终端和恢复、或认证失败等。管理站可以做出相应处理。

而这里snmpwalk就是使用个体请求,查询指定的oid树信息返回给用户。

snmpwalk -c SNMP读密码 -v 1或2(代表SNMP版本) 交换机或路由器IP地址 OID(对象标示符)

不设置OID的话默认返回全部信息

好了,我们开始吧……

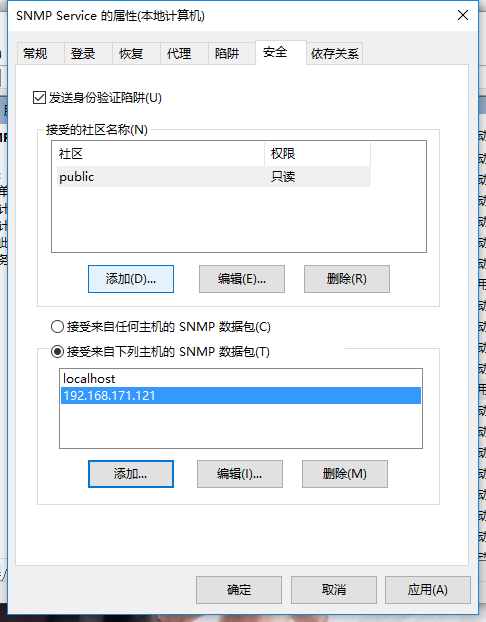

首先,我们先设置好windows的snmp服务,以win10为例:

1.打开运行,输入"services.msc"

2.找到SNMP Service,点开添加社区名称和虚拟机内网的ip,如图,我的是192.168.171.121

4.启动服务

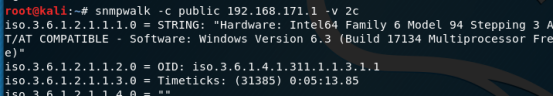

之后我们打开kali linux终端输入如下命令:

ip地址是你windows主机作为虚拟机网关的地址

我们可以看到下面已经输出了windows主机的信息

而Snmpcheck工具则使结果以可读性更强的方式输出(我们依然默认让他输出全部信息):

至于输出的东西想必大家都能看懂……这里就不细说了

再附上一张帮助信息:

先就这样吧……希望能帮到大家。