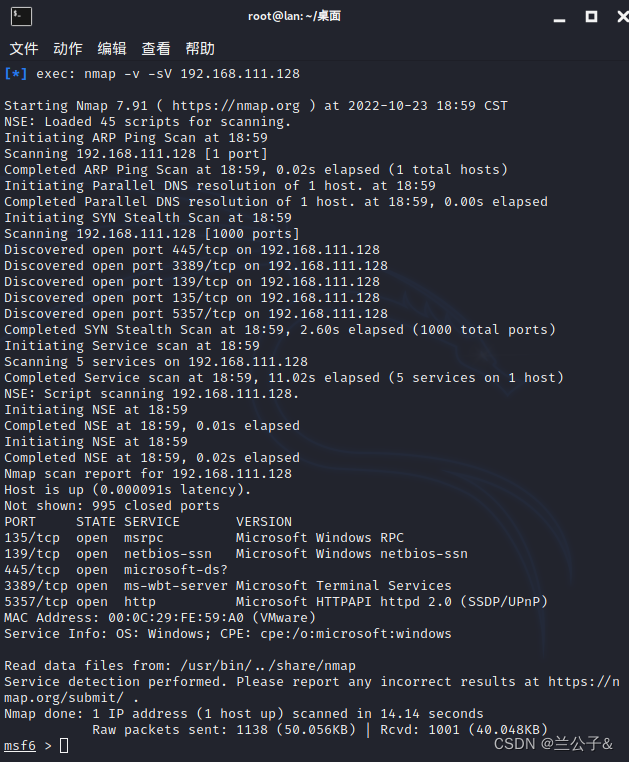

1.nmap端口扫描

1.msf nmao扫描

nmap -v -sV 192.168.111.128

扫描我内网里一台win10主机

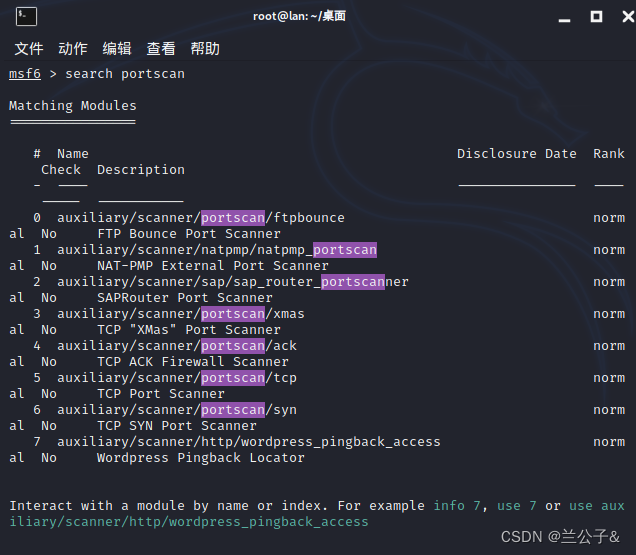

2.msf模块

search portscan 搜索portscan模块

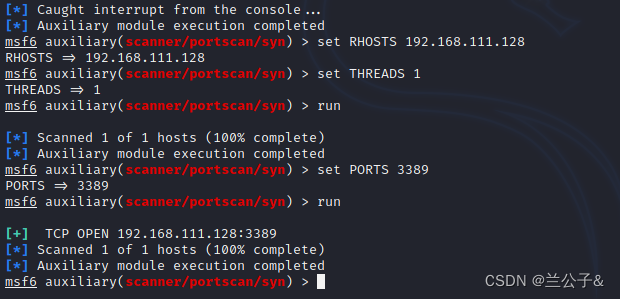

SYN半连接扫描

SYN扫描是恶意黑客不建立完全连接,用来判断通信端口状态的一种手段。这种方法是最老的一种攻击手段,有时用来进行拒绝服务攻击。

SYN扫描也称半开放扫描。在SYN扫描中,恶意客户企图跟服务器在每个可能的端口建立TCP/IP连接。这通过向服务器每个端口发送一个SYN数据包,装作发起一个三方握手来实现。

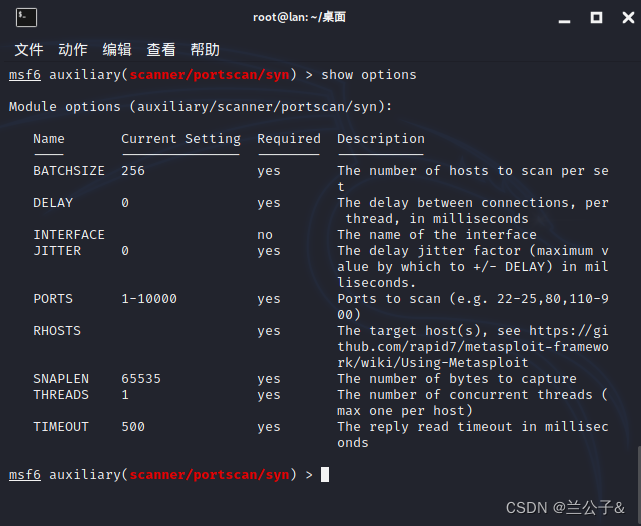

use auxiliary/scanner/portscan/syn 使用模块

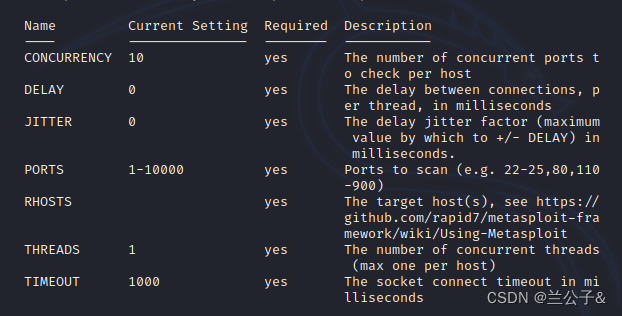

show options 查看帮助

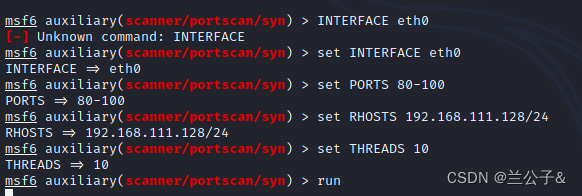

设置参数

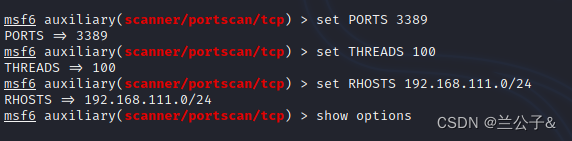

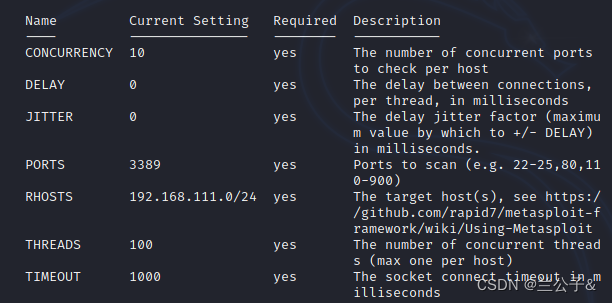

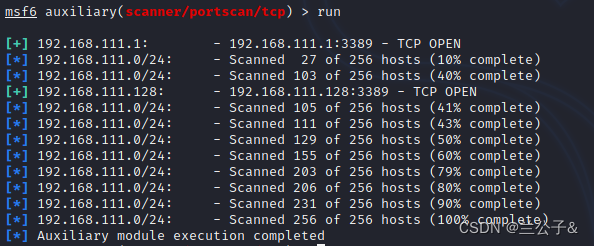

TCP全连接扫描

use auxiliary/scanner/portscan/tcp

2.SMB扫描

SMB扫描与SMB协议

SMB服务大多运行在windows系统上,SMB通信协议协议在网络上的端点之间提供对文件、打印机和串行端口的共享访问。在扫描过程中,我们通常会看到目标上的 445 TCP 端口打开,为 SMB 协议保留。通常,SMB 运行在 OSI 模型的应用层或表示层,如下图所示。 正因为如此,它依赖于较低级别的传输协议。 Microsoft SMB 协议是传输层协议最常使用的是基于 TCP/IP (NBT) 的 NetBIOS。 这就是为什么在扫描过程中,我们很可能会同时看到具有在目标上运行的开放端口的协议

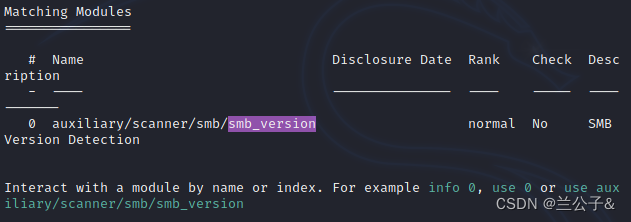

老规矩,先搜索一下模块

search smb_version

use auxiliary/scanner/smb/smb_version

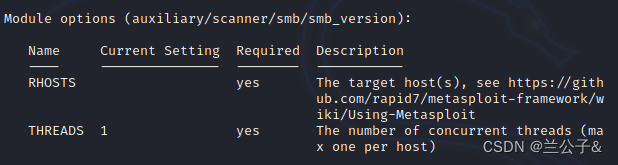

show options

两个参数,一个为ip地址,一个为线程数

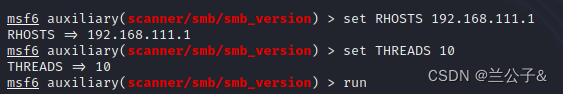

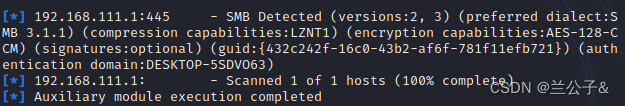

192.168.111.1:445 - SMB Detected

(versions:2, 3)

(preferred dialect:SMB 3.1.1)

(compression capabilities:LZNT1)

(encryption capabilities:AES-128-CCM)

(signatures:optional)

(guid:{432c242f-16c0-43b2-af6f-781f11efb721})

(authentication domain:DESKTOP-5SDVO63)

可以直观地看到我主机的各种信息