目录

Evil Twin sslstrip2 攻击(Hostapd + DHCP + DoS + Bettercap + BeEF)

前言

今天我们介绍一款功能强大的Wi-Fi破解工具——airgeddon

正常情况,我们破解Wi-Fi是不是只能通过一种工具去破密

而airgeddon 是集 网络监听,Dos攻击,线下WPA/WPA2密码破解,WPA3在线字典攻击,Evil Twin 攻击,WPS攻击和WEP 多合一攻击为一体的高能程序,全面支持 2.4Ghz 和 5Ghz 频段(个人觉得很高能)

一,软件&硬件环境

- 虚拟机 (无版本要求,能打开kali就行)

- Kali (最好是19年之后的版本,因为卡里就自带airgeddon)

- 无线网卡(必须要有监听的功能)

- 字典 (密码爆破时需要)

二,前期配置

虚拟机kail甚至网卡这些硬件的安装和配置这里我就不在多说了

Airgeddon安装和调试

#自带

Airgeddon之前是个集成的工具,后被kali收录

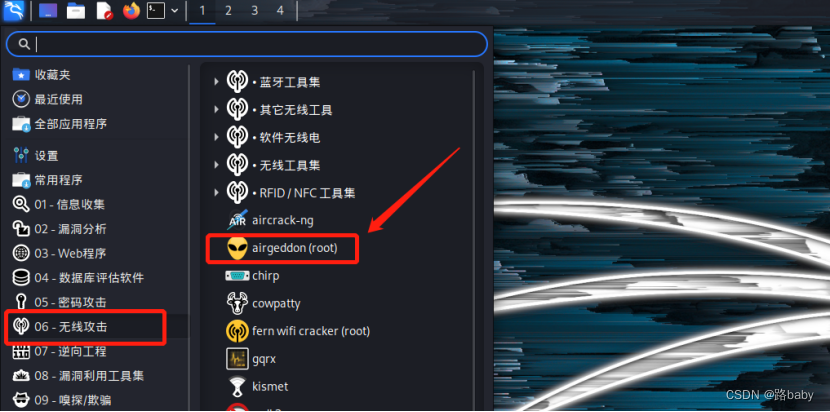

可以直接在application —> 无线攻击 --> airgeddon 中找到(如下图)

老版的kali 顺序application —> parrot --> wireless testing tools --> 802.11 wireless tools --> airgeddon 中找到

值得注意的是(在官网的树莓镜像中是不自带airgeddon的但是装机后可以通过在 mate terminal 中输入

‘sudo apt-get install airgeddon’ 安装程序)

如果你的kali没有这个工具,不要慌,我们直接从网上下载,自己安装

#安装方法一

(最简单)要求:git

- 克隆存储库

- ~$ git clone --depth 1 https://github.com/v1s1t0r1sh3r3/airgeddon.git

- 转到新创建的目录

- ~$ cd airgeddon

- 运行它(如果您已经拥有 root 权限,请删除sudo )

- ~/airgeddon$ sudo bash airgeddon.sh

#安装方法二

(备选)要求:wget unzip

- 下载文件

- ~$ wget https://github.com/v1s1t0r1sh3r3/airgeddon/archive/master.zip

- 解压下载的文件

- ~$ unzip master.zip

- 转到新创建的目录

- ~$ cd airgeddon-master

- 运行它(如果您已经拥有 root 权限,请删除sudo )

- ~/airgeddon-master$ sudo bash airgeddon.sh

#注意

airgeddon 应该用bash

~# bash /path/to/airgeddon.sh启动,而不是用sh或任何其他类型的 shell

如果您使用另一个 shell 启动脚本,将会出现语法错误和错误结果。即使没有初始错误,它们也会在以后出现。

始终使用bash启动!

网卡的配置

#打开服务

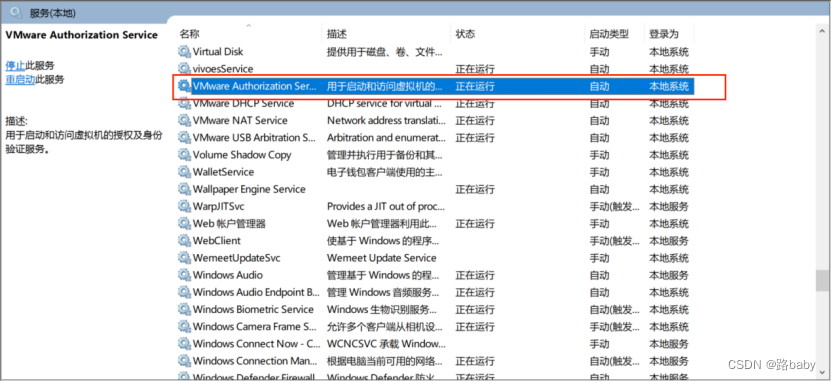

打开 VMware USB Arbitration Service 服务

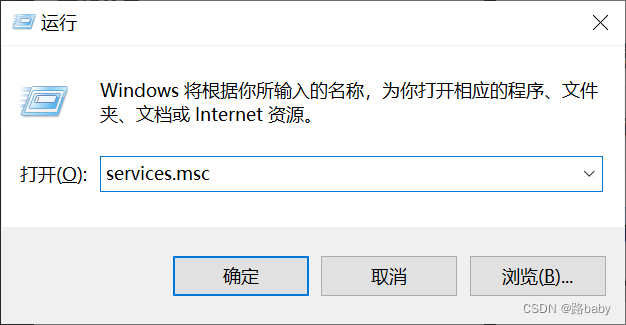

首先是 Win+R,输入 services.msc,敲击 Enter 键。

找到 VMware USB Arbitration Service,然后启动服务就可以了。

#加载网卡

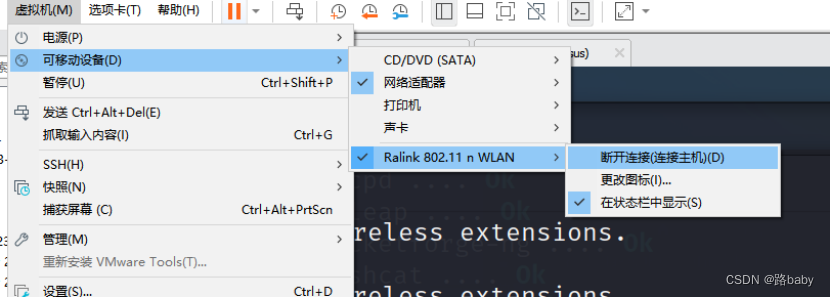

加载网卡之前,先完全启动 kali,然后 虚拟机 → 可移动设备 → 你的网卡 → 连接(断开与 主机 的连接)。

选择你的网卡

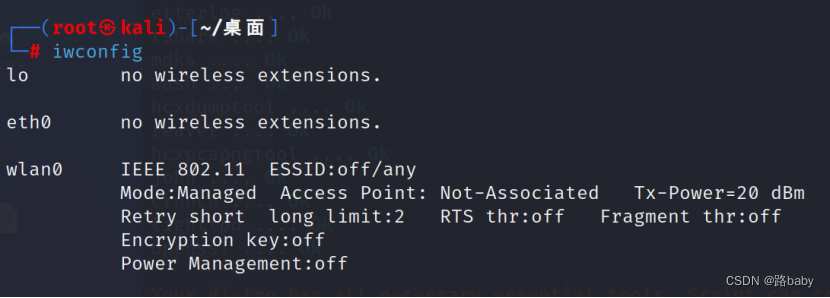

查看网卡是否加载进来了

从图片中可以看出,名为 wlan0 的网卡已经加载进了 kali 中。

这使用iwconfig可以查看网卡

存在网课信号就可以 我这里是wlan0

三,运行操作

如何用Handshake tools 截取WPA handshack 的hashcode 并破解wifi密码

需要root权限

#检查

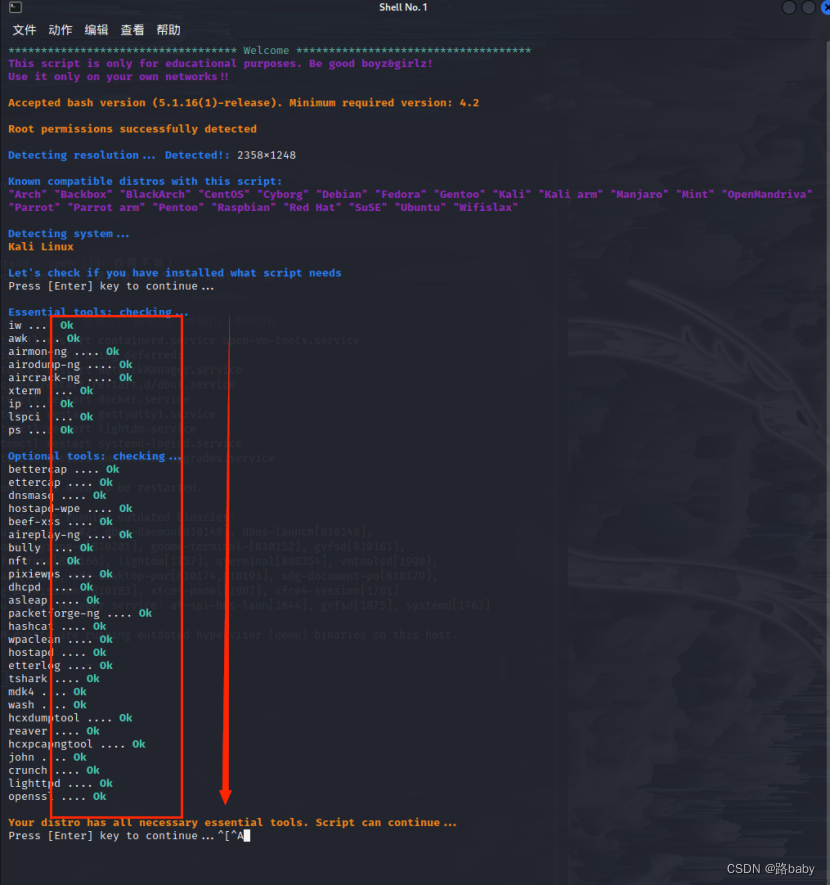

按回车进行初步检查 (系统会自动check 程序的重要包裹/工具)

按 enter 回车

OK表示所依赖的环境没有问题

如果出现error(报错),如下图类似情况,那就这个环境没有安装或者有问题,那个报错安那个就可以

(但这里需要说一下,单个环境报错,可能只会有一两个功能不能正常使用,不会影响其他功能)

检查完 我们继续

#接口选择菜单

之后,你需要选择一个interface,一般都是wlan0或者是wlan1

我这里选项wlan0

看你用哪一个频道,2.4GHz或者是5.8GHz.

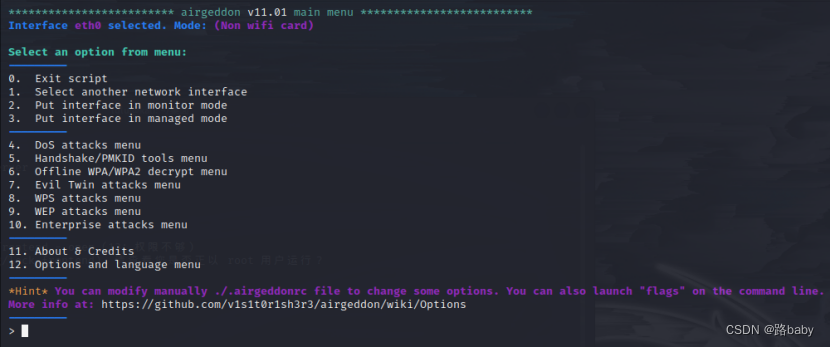

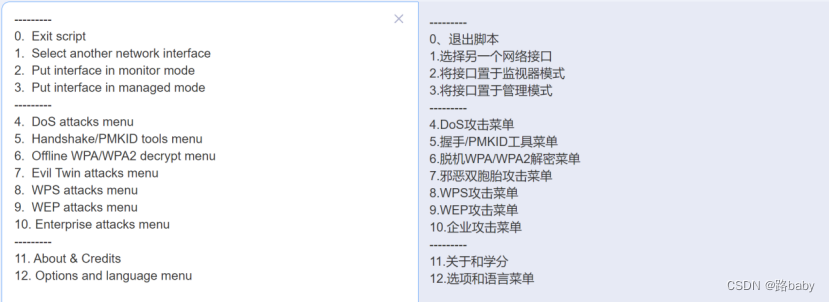

#主菜单

这里给大家介绍一下

| --------- |

--------- |

| 0. Exit script |

0、退出脚本 |

| 1.Select another network interface |

1.选择另一个网络接口 |

| 2.Put interface in monitor mode |

2.将接口置于监视器模式 |

| 3.Put interface in managed mode |

3.将接口置于管理模式 |

| --------- |

--------- |

| 4. DoS attacks menu |

4.DoS攻击菜单 |

| 5.Handshake/PMKID tools menu |

5.握手/PMKID工具菜单 |

| 6.Offline WPA/WPA2 decrypt menu |

6.脱机WPA/WPA2解密菜单 |

| 7. Evil Twin attacks menu |

7.邪恶双胞胎攻击菜单 |

| 8. WPS attacks menu |

8.WPS攻击菜单 |

| 9. WEP attacks menu |

9.WEP攻击菜单 |

| 10. Enterprise attacks menu |

10.企业攻击菜单 |

| --------- |

--------- |

| 11. About & Credits |

11.关于 |

| 12. Options and language menu |

12.选项和语言菜单 |

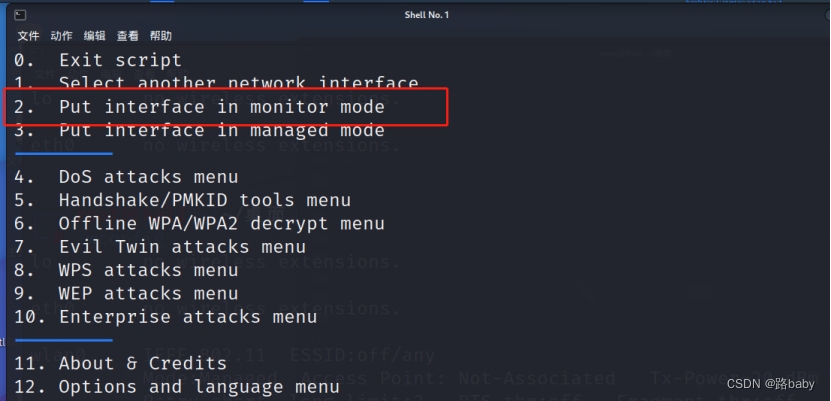

#打开监听模式

选择完interface之后,我们现需要打开监听模式,也就是“put the interface in monitor mode”.

因为我们之后的handshake tool 要求我们先打开监听模式才能使用,所以,我们就先打开了

这样我们就进入监听模式

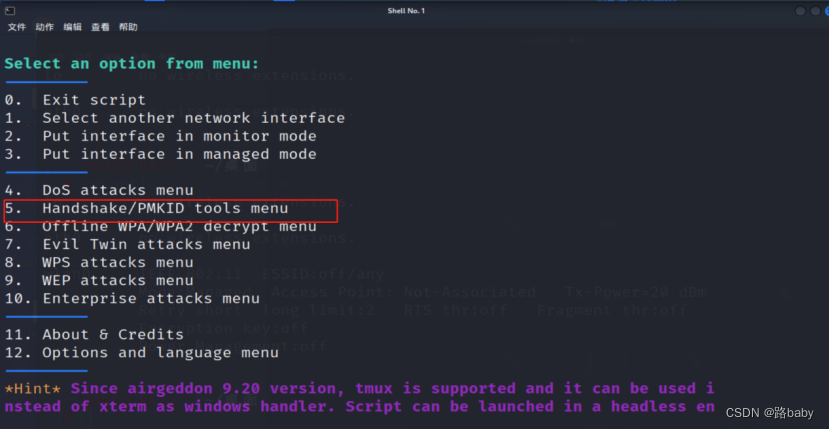

进入监听模式后,我们就可以选择“Hankshake tool menu”

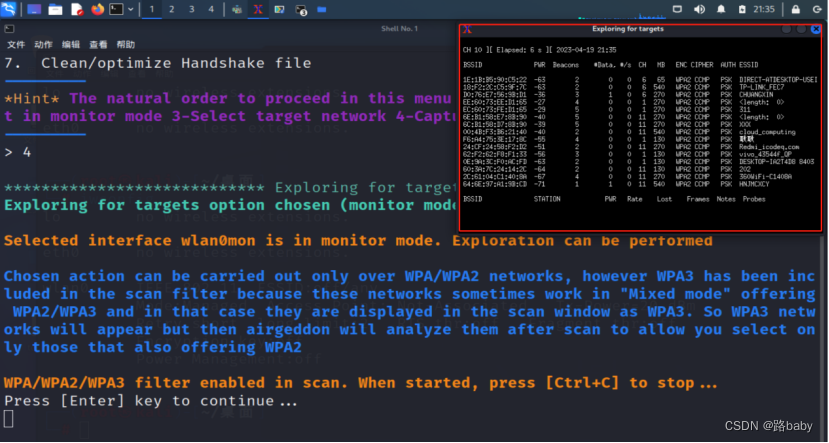

#查看周围可以攻击的网络

选择“Hankshake tool menu”后,我们需要做的第一件事情当然是看一看周围的“可以”攻击的网络了,也就是“ explore for target”。

选定“ explore for target”后,mate会自动弹出一个新的窗口显示实时扫描的结果

大概30秒到45秒之后,我们就差不多可以选定我们的目标了。

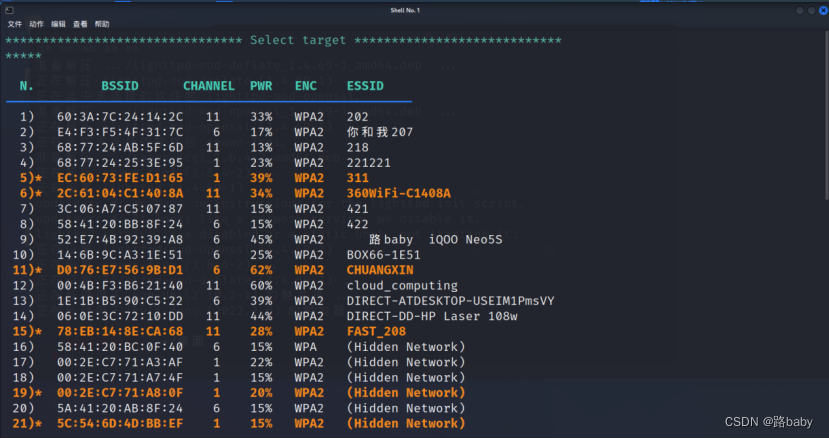

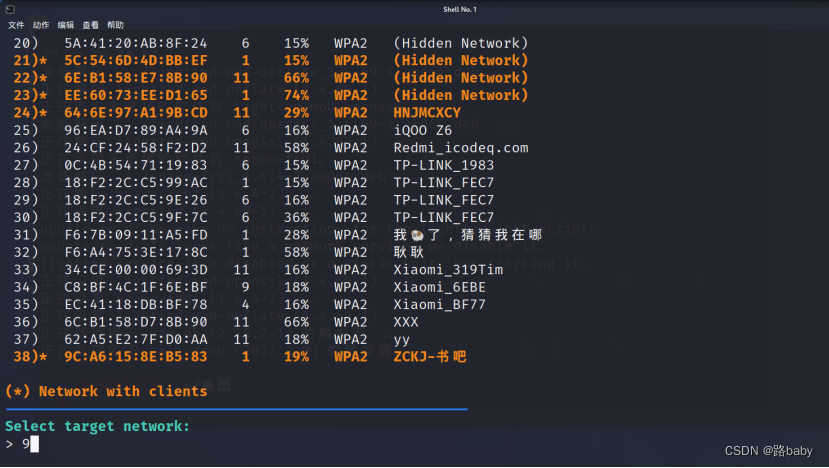

按下control+c,扫描的结果会自动显示到你的mate terminal上,选中你想攻击的网络。

选择自己要攻击的网络 这里我选择9 我自己的

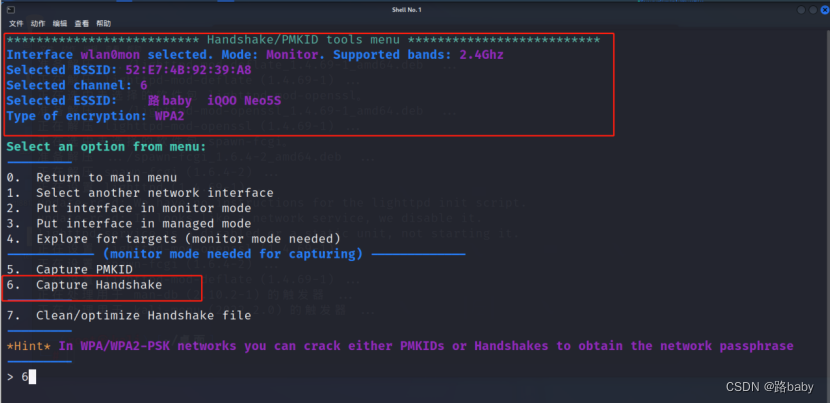

#截取 handshake key(握手包文件)

下一步,我们就可以开始截取 WP handshake key了

选择 ‘Capture Handshake"

开始截取 handshake key。

airgeddon提供了3种不同的攻击方法来截取handshake key:

- Deauth / Disassoc amck mdk4 attack

- Deauth / aireplay attack

- WIDS / WIPS / WDS confusion attack

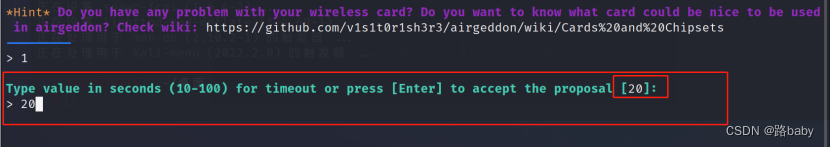

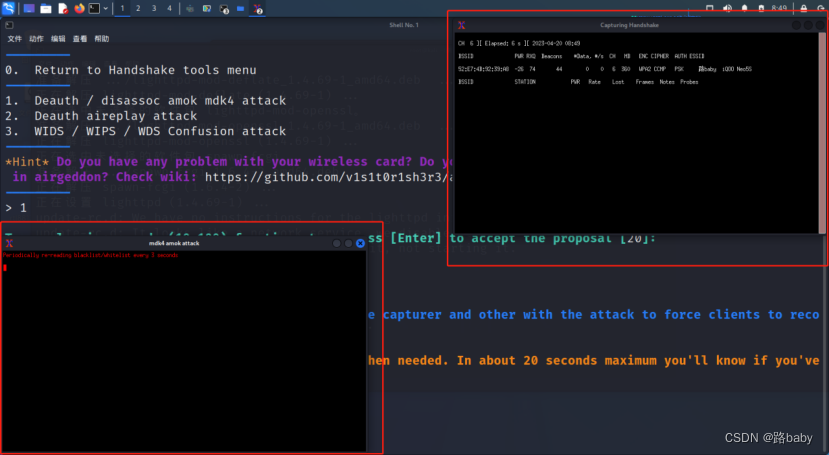

在这里我们就先选择第一种攻击方式

Deauth / Disassoc amck mdk4 attack。

这里攻击频率 我们选择默认就可以 20

选择完毕后,mate会弹出两个窗口

左下方的运行攻击的mate,右上方的是截取WPS的实时显示窗口。

这里我们耐心等待,它会抓取我们的握手包文件

这里我们可以看到我们已经成功抓取握手包文件

#破解密码文件

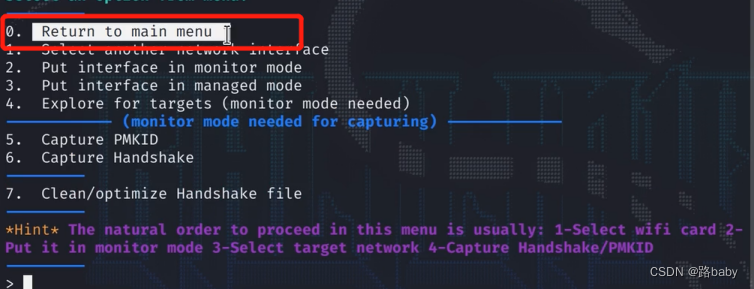

然后回车

这里需要我们返回到上一级

这里我们选择0 返回到上一级

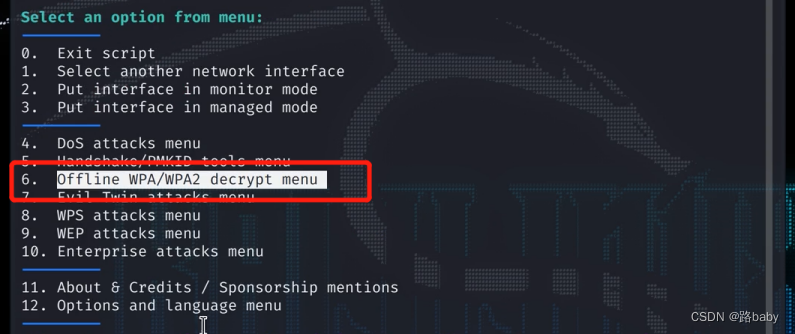

选择第6个模块

#选择爆破工具

这里我们选择第一个

到这里

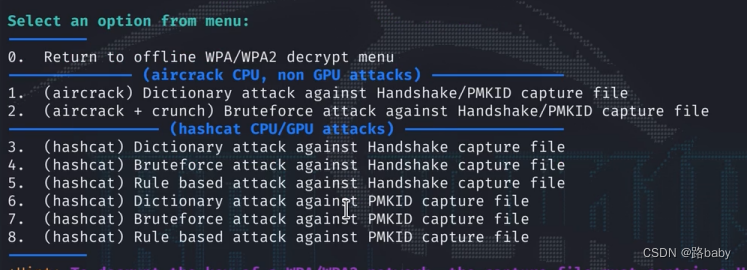

我们可以看到这里的攻击破译方式有很多

字典爆破,也可以直接让他生成字典爆破,还可以用到hashcat和aircrack爆破工具

甚者他还可以选择显卡加速

(如果你显卡性能好的花,因为正常两位字符的编码,都需要一天以上甚至更久)

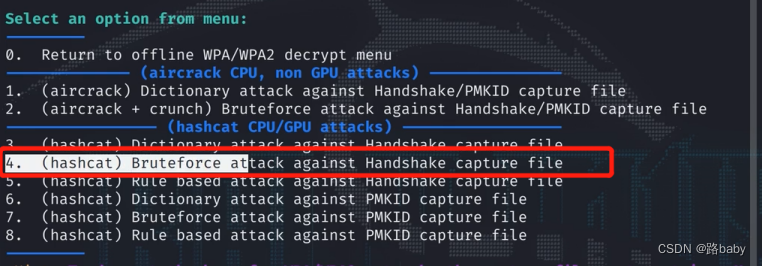

这里我们选择第四个

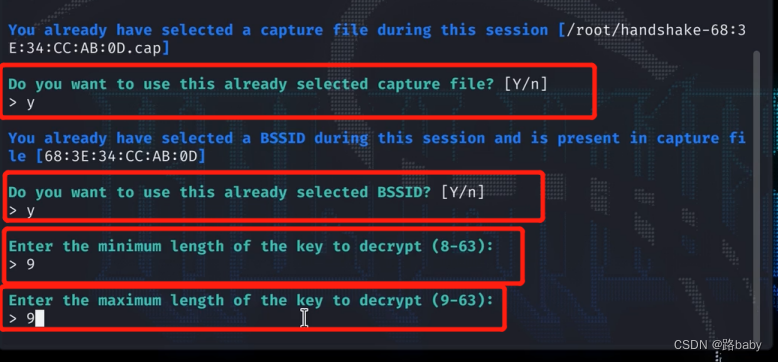

接下来会有四个选项让你确认

第一个问题 文件包是否合适(yes)

第二个问题 确定是否使用(这个直接点确定)

第三个问题 填写破解密码的最短长度

第四个问题 填写破解密码的最长长度

(因为我的密码是1到9,所以我两个都填9)

#选择爆破组合

确定之后,下一步就是选择爆破组合了

这里给大家翻译一下

这里我们选择第三个就可以 纯数字

确认一下

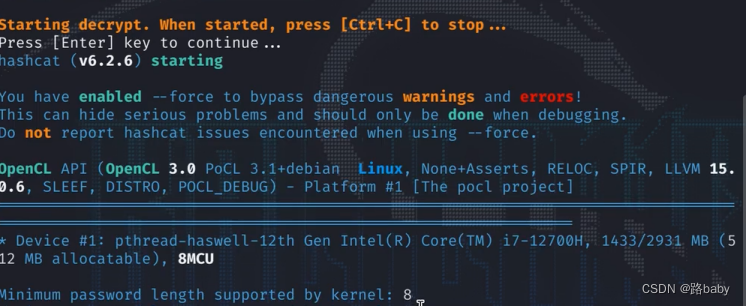

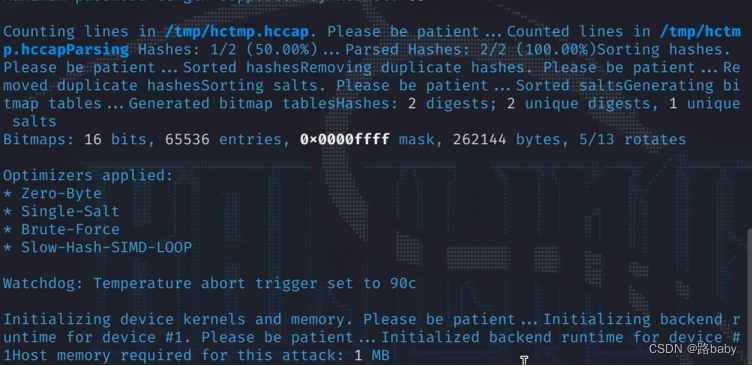

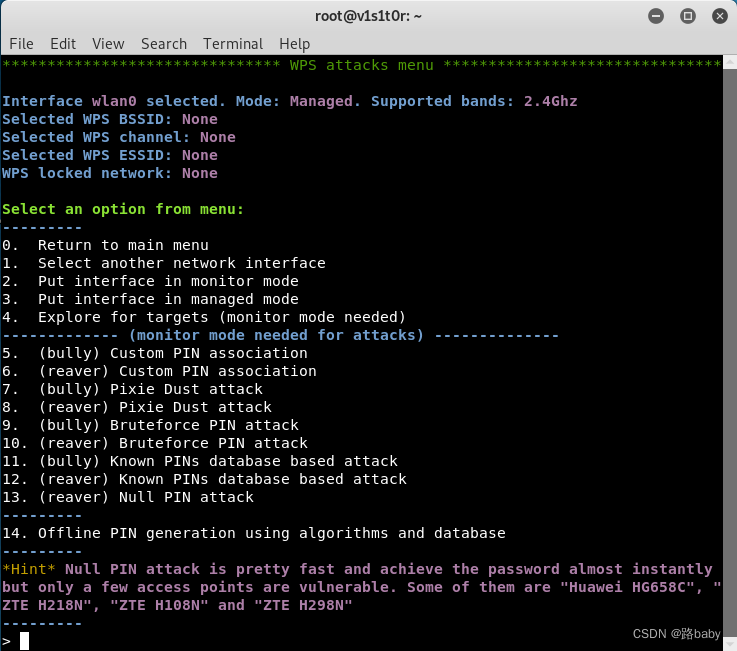

然后就开始调用hashcat进行破译

这里我们可以选择等待也可以选择按enter(回车键)查看我们的爆破进度

然后这里会显示你的破解进度和预计的爆破时间

这里与我们的电脑性能有很大的关系了

#等待结果

接下我们只需要等待结果就可以了

四,其他攻击截图

别的攻击我就不细讲了,这里放几个截图

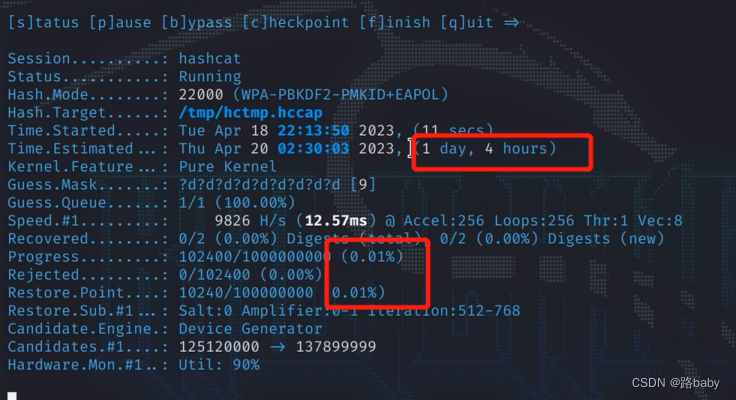

Evil Twin sslstrip2 攻击(Hostapd + DHCP + DoS + Bettercap + BeEF)

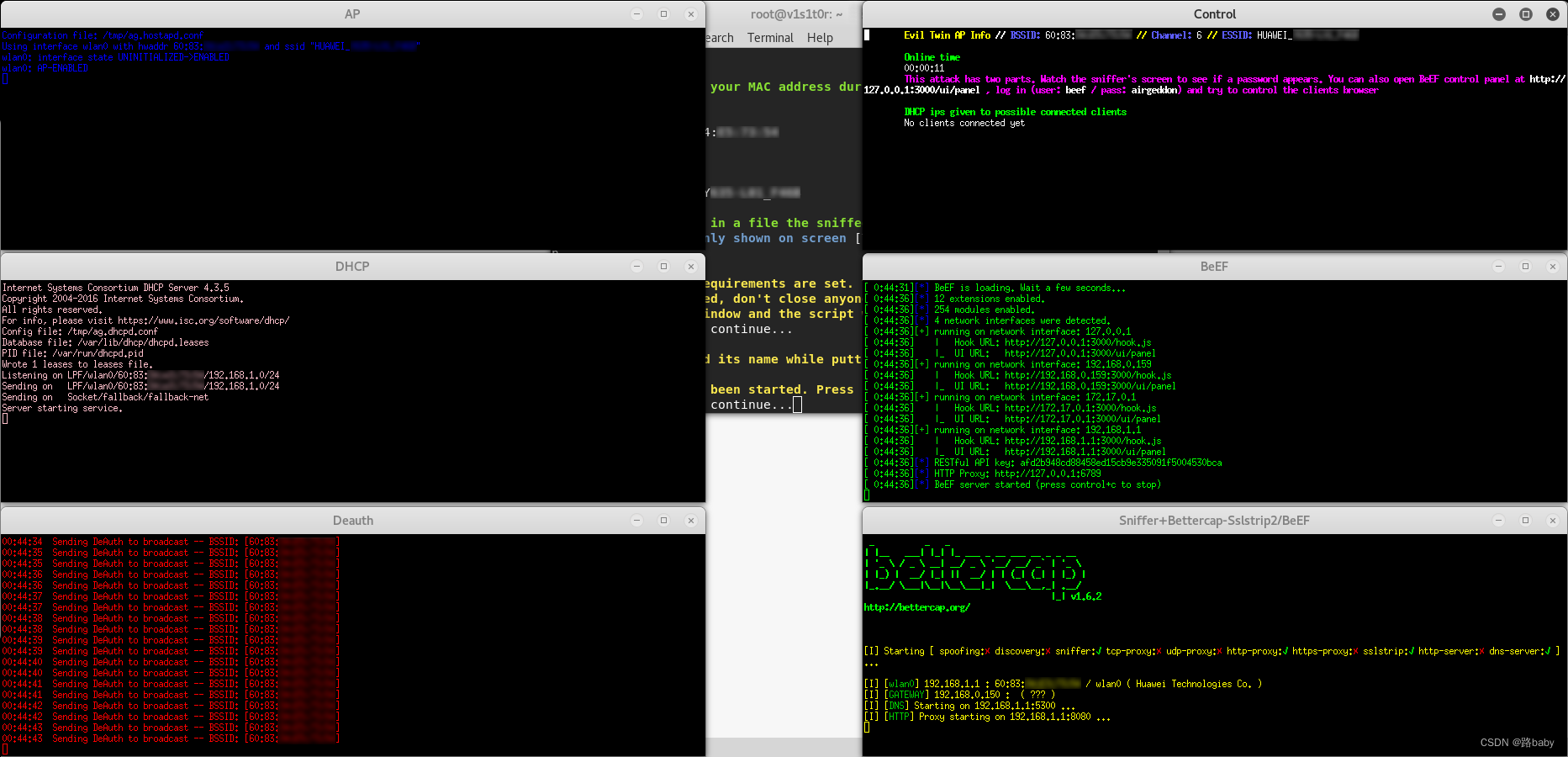

WPS 攻击菜单

多合一 WEP 攻击

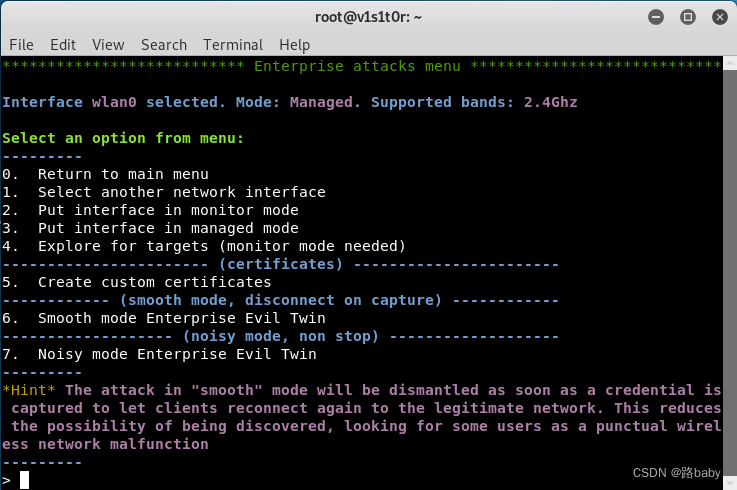

企业攻击菜单

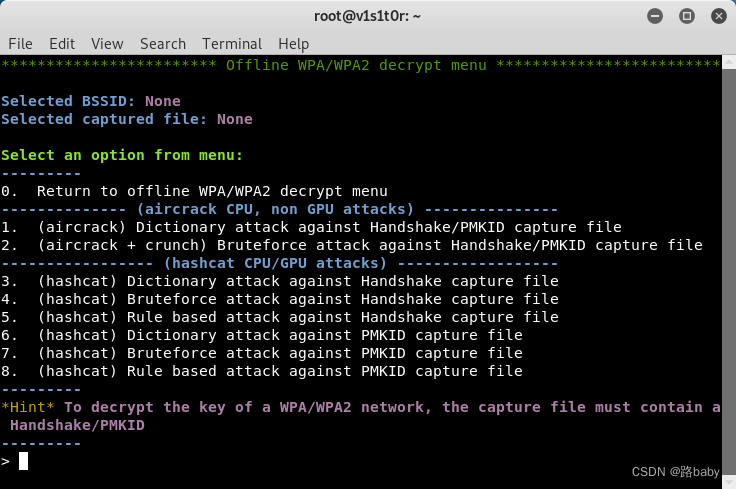

个人离线解密菜单

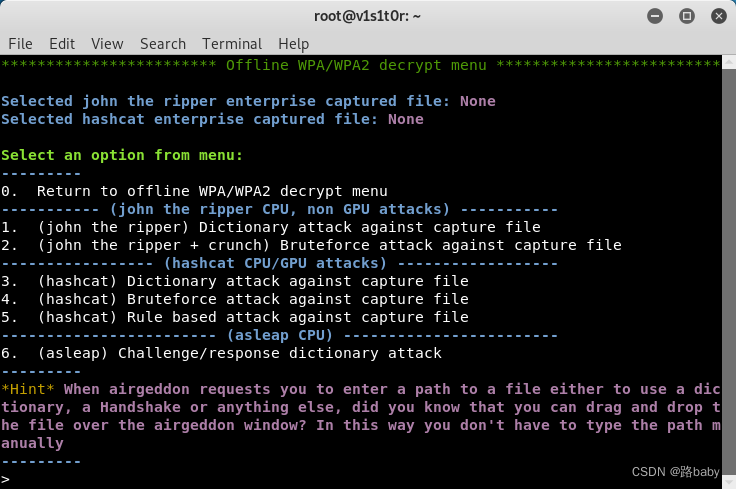

企业离线解密菜单

注意

(当我们已经拿到WPS Handshake key的时候,我们就可以关掉airgeddon了,而且也没有必要在呆在目标wifi的覆盖范围之内了,因为呆久了可能会被查水表/被迫收快递,另外一个原因可以离开是因为我们有可能要用到更好电脑的GUP和CUP来破解密码)