1:打开终端

root@kali:~# wifite

. .

.´ · . . · `. wifite 2.2.5

: : : (¯) : : : automated wireless auditor

`. · ` /¯\ ´ · .´ https://github.com/derv82/wifite2

` /¯¯¯\ ´

[!] Warning: Recommended app hcxdumptool was not found. install @ https://github.com/ZerBea/hcxdumptool

[!] Warning: Recommended app hcxpcaptool was not found. install @ https://github.com/ZerBea/hcxtools

[!] Conflicting processes: NetworkManager (PID 506), dhclient (PID 564), wpa_supplicant (PID 1264)

[!] If you have problems: kill -9 PID or re-run wifite with --kill)

[+] Checking airmon-ng...

[!] airmon-ng did not find any wireless interfaces

[!] Make sure your wireless device is connected

[!] See http://www.aircrack-ng.org/doku.php?id=airmon-ng for more info

[!] Error: airmon-ng did not find any wireless interfaces

[!] Full stack trace below

[!] Traceback (most recent call last):

[!] File "/usr/lib/python2.7/dist-packages/wifite/__main__.py", line 93, in entry_point

[!] wifite.start()

[!] File "/usr/lib/python2.7/dist-packages/wifite/__main__.py", line 53, in start

[!] Configuration.get_monitor_mode_interface()

[!] File "/usr/lib/python2.7/dist-packages/wifite/config.py", line 129, in get_monitor_mode_interface

[!] cls.interface = Airmon.ask()

[!] File "/usr/lib/python2.7/dist-packages/wifite/tools/airmon.py", line 299, in ask

[!] raise Exception('airmon-ng did not find any wireless interfaces')

[!] Exception: airmon-ng did not find any wireless interfaces

[!] Exiting

2:异常

Warning: Recommended app hcxdumptool was not found.3:下载 hcxdumptool

hcxtools v4.2.0或更高版本

apt-get install libcurl4-openssl-dev libssl-dev zlib1g-dev libpcap-dev

git clone https://github.com/ZerBea/hcxtools

cd hcxtools

make

make install注解:libcurl主要功能就是用不同的协议连接和沟通不同的服务器~也就是相当封装了的sockPHP 支持libcurl(允许你用不同的协议连接和沟通不同的服务器)。

hcxdumptool v4.2.0或更高版本

git clone https://github.com/ZerBea/hcxdumptool

cd hcxdumptool

make

make installhashcat v4.2.0或更高版本

kali仓库中的hashcat版本为4.1,同样需要手动安装更高版本的hashcat。

wget https://hashcat.net/files/hashcat-4.2.1.7z

7z x hashcat-4.2.1.7z

service network-manager start

list/kill会妨碍到无线网卡操作的进程

用法:airmon-ng <check> [kill]

列出所有可能干扰无线网卡的程序。如果参数kill被指定,将会终止所有的程序。

airmon-ng check

启动WLAN

airmon-ng start wlan0

Airodump-ng wlan0mon

root@kali:~# iwconfig

lo no wireless extensions.

eth0 no wireless extensions.

root@kali:~# iwconfig

lo no wireless extensions.

eth0 no wireless extensions.

wlan0 IEEE 802.11 ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=20 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

root@kali:~# wifite

. .

.´ · . . · `. wifite 2.2.5

: : : (¯) : : : automated wireless auditor

`. · ` /¯\ ´ · .´ https://github.com/derv82/wifite2

` /¯¯¯\ ´

[!] Conflicting processes: NetworkManager (PID 5933), dhclient (PID 5948), wpa_supplicant (PID 6081)

[!] If you have problems: kill -9 PID or re-run wifite with --kill)

Interface PHY Driver Chipset

-----------------------------------------------------------------------

1. wlan0 phy0 mt7601u Ralink Technology, Corp. MT7601U

[+] enabling monitor mode on wlan0... enabled wlan0mon

NUM ESSID CH ENCR POWER WPS? CLIENT

--- ------------------------- --- ---- ----- ---- ------

1 (BC:5F:F6:4B:3D:D2) 12 WPA 99db no

2 TP-LINK_8393 11 WPA 62db no 1

3 TPGuest_8393 11 WPA 57db no

4 JCG捷稀智能无线... 8 WPA 28db no

5 JCG-196998 8 WPA 28db no

6 ChinaNet-ZcJn 1 WPA 18db yes

7 TP-LINK_4128 11 WPA 17db no

8 ChinaNet-rL2d 7 WPA 17db yes

9 TP-LINK_92F6 6 WPA 16db no

10 (6C:59:40:15:57:C0) 6 WPA 14db no

11 HHP 1 WPA 13db no

12 Tenda_529690 8 WPA 12db no

13 ChinaNet-3Qj2 4 WPA 12db yes

[+] select target(s) (1-13) separated by commas, dashes or all: ^C

[!] Interrupted, Shutting down...

[!] Note: Leaving interface in Monitor Mode!

[!] To disable Monitor Mode when finished: airmon-ng stop wlan0mon

select target(s) (1-8) separated by commas, dashes or all: N(你的选择)

OK:会出现KEY值为Password。

apt install kali-linux-wireless

sudo apt install broadcom-sta-dkms

然后我自己插的USB的无线WIFE然后就可以了。

昨天也在bracktack中文网看到解决办法

第一步:在设置监听模式前先输入airmon-ng check kill结束进程

第二步:和以前一样载入网卡airmon-ng start wlan0(自己的网卡名)

第三步:他会自动创建一个 wlan0mon接口 记住这个 接口名 而不是以前的mon0

第四步:建立监听 airodump-ng wlan0mon

# wifite -h 查看wifite的所有帮助选项

下面是破解wpa/wpa2相关的一些选项

破解古老的wep(基本已淘汰,反正我是没见过)相关选项

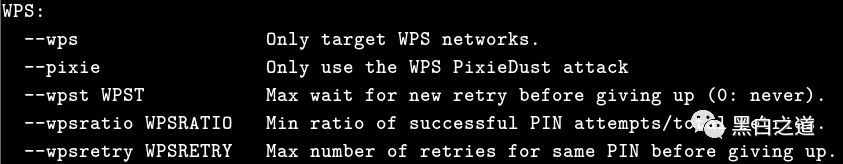

关于wps(一种新的认证协议,并非直接使用密码验证而是用pin码,更多内容,请自行谷歌)的一些相关破解选项

0x03 关于wifite脚本的具体使用过程,如下,插入事先准备好的无线网卡

用法:

wifite [-h] [--check CHECK] [--cracked] [--recrack] [--all][-i INTERFACE] [--mac] [--mon-iface MONITOR_INTERFACE][-c CHANNEL] [-e ESSID] [-b BSSID] [--showb] [--nodeauth][--power POWER] [--tx TX] [--quiet] [--wpa] [--wpat WPAT][--wpadt WPADT] [--strip] [--crack] [--dict DIC] [--aircrack][--pyrit] [--tshark] [--cowpatty] [--wep] [--pps PPS][--wept WEPT] [--chopchop] [--arpreplay] [--fragment][--caffelatte] [--p0841] [--hirte] [--nofakeauth][--wepca WEPCA] [--wepsave WEPSAVE] [--wps] [--pixie][--wpst WPST] [--wpsratio WPSRATIO] [--wpsretry WPSRETRY]

详细说明:

可选参数:

-h,--help 显示此帮助信息并退出

命令:

--check CHECK 检查检查capfile [文件]进行握手。

--cracked 显示以前破解的接入点。

--recrack 将已破解的网络包含在目标中。

全局的:

--all 攻击所有目标。

-i INTERFACE 用于捕获的无线接口。

--mac 匿名MAC地址。

--mon-iface MONITOR_INTERFACE 界面已经处于监视模式。

-c CHANNEL 通道扫描目标。

-e ESSID 通过ssid(name)指定一个特定的接入点。

-b BSSID 通过bssid(mac)指定特定的接入点。

--showb 扫描后显示目标BSSID。

--nodeauth 扫描时不要取消对客户端的验证

- power POWER 攻击任何信号强度> [pow]的目标。

--tx TX 设置适配器TX功率级别。

--quiet 不要在扫描期间打印AP列表。

WPA:

--wpa 只针对WPA网络(使用--wps --wep)。

--wpat WPAT 等待WPA攻击完成的时间(秒)。

--wpadt WPADT 发送deauth数据包(秒)之间的等待时间。

--strip 使用tshark或pyrit去握手。

--crack 使用[dic] wordlist文件破解WPA握手。

--dict DIC WPA时使用的DIC Specificy字典。

--aircrack 使用aircrack验证握手。

--pyrit 使用pyrit验证握手。

--tshark 使用tshark验证握手。

--cowpatty 使用cowpatty验证握手。

WEP:

--wep 只针对WEP网络。

--pps PPS 设置每秒要注入的数据包数量。

--wept WEPT 等待每次攻击,0意味着无穷无尽。

- chopchop 使用chopchop攻击。

--arpreplay 使用arpreplay攻击。

--fragment 使用碎片攻击。

- caffelatte 使用caffe-latte攻击。

--p0841 使用P0842攻击。

-- hirte 使用hirte攻击。

--nofakeauth 假身份验证失败后停止攻击。

--wepca WEPCA 当IVs的数量超过[n]时开始破解。

--wepsave WEPSAVE 将.cap文件的副本保存到此目录。

WPS:

--wps 只针对WPS网络。

--pixie 只能使用WPS PixieDust攻击

--wpst WPST 最大在放弃之前等待新的重试(0:从不)。

--wpsratio 成功PIN尝试/总重试次数的最小比率。

--wpsretry WPSRETRY 放弃之前最多同一个PIN的重试次数。

wifite效果与评价:

此工具可以说还是很全面吧,支持wpa、wep、wps三种加密的无线网络设备,可以说是很全面了吧!现在的无线基本上就这几种情况。

https://securitronlinux.com/bejiitaswrath/trying-to-crack-wpa2-wifi/