版权声明:本文为博主原创文章,未经博主允许不得转载。 https://blog.csdn.net/ZZZJX7/article/details/70230708

记录一下一次溯源的过程:当时某个客户说网站遇到挂马的情况。要求我们来看看,但是由于某些原因,看不到服务器上的内容,只能够获取日志进行溯源。

看到日志是2017-04-01上传文件,然后搜索关键字upload,因为一般上传的webshell都会存在于upload某个文件夹下面,然后在又看到有eval这个函数的出错,所以大概知道箭头指示的那句话为一句话木马。

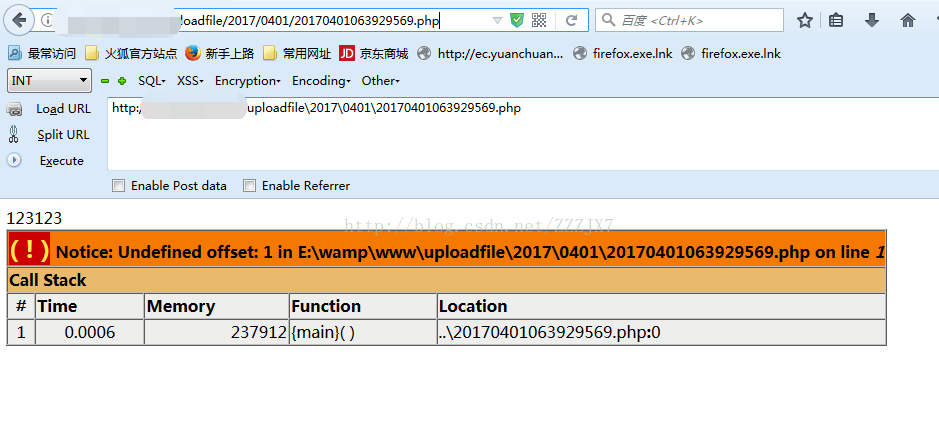

访问木马:

然后进行一句话木马的爆破,很好,得到密码为1:

菜刀链接,看到两个菜刀马,一个大马,大马进行了混淆,然后再查找其他webshell,入侵者还进行了不同的木马备份。最早是3月26日就已经上传了菜刀马。

通过分析劫持代码可知,入侵者主要是进行域名劫持的目的,指向菠菜网。通过查看日志,发现3月26日入侵者已经进行了入侵的行为,并且是使用phpcms9任意读取文件漏洞来getshell的,而phpcms9任意读取文件漏洞大概是4月8号才大概被大家所知,可以想象到hei产的资源已经走在了我们前面,永远快一步啊。