目录

背景

某公司组织的一次攻防对抗演习,涉及多家安全厂商联合作战。作为某部门的防守队员的他进行了一次次的事件分析,从中分析过来的异常数据信息。

内容

某攻击事件

攻击时间:2021年

l 攻击IP: 2.1.4.1

l 常用攻击手法:暴力破解、Fastjson反序列化漏洞攻击、致远OA漏洞攻击、文件上传、弱口令攻击、Java攻击、伪协议攻击、代码上传攻击

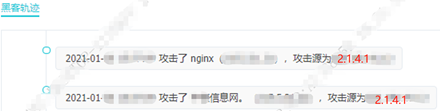

(1)SOC查看:

可以清晰地看到严重等级信息和攻击事件信息;

其中源地址2.1.4.1对目的地址1.3.1.1发起Fastjson反序列化漏洞攻击(通用);数据源:天眼(奇安信)

WAF非阻断事件-WAF(安恒);数据源:Web应用安全网关(WAF)(安恒);攻击者上传了木马文件进行攻击已经被拦截

致远OA漏洞攻击

用户弱口令认证:

源地址2.1.4.1对目的地址2.5.3.2进行Web弱口令登录

发现上传文件行为:

外网:数据源:天眼(奇安信),据悉,从63119端口出,目的端口9999进行了攻击致远A8协同管理软件

(2)蜜罐查看:

-

扫描IP地址发现端口开放

tcpwrapped指的是tcpwrapper,是unix或linux平台上的主机访问控制程序。

使用Nmap扫描主机时,报出服务名字是tcpwrapped,这说明tcp三次握手已经完成,但是并没有和目标主机建立连接。

这表明,虽然目标主机的某项服务是可提供的,但你不在允许访问主机的名单列表中。

当大量的端口服务都为tcpwrapped时,这说明可能是有负载均衡或者防火墙阻断了你的连接请求。

- 查询地址进行访问无法连接

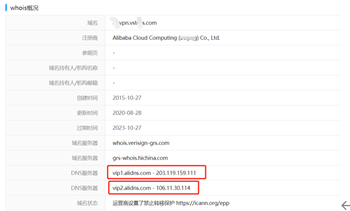

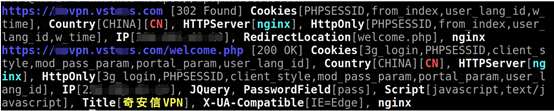

- IP反查域名**vpn.vst*cs.com

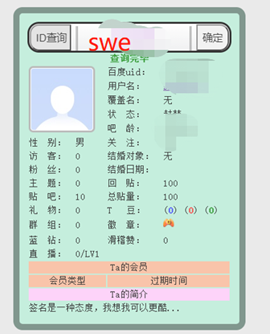

- 查询ID找到信息

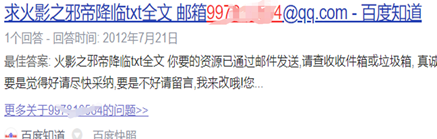

- 从贴吧内找到QQ

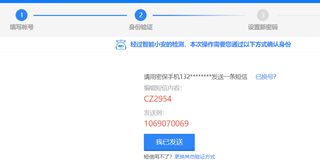

- 手机号信息

- 通过域名发现注册5年了

- 查询到相关子域名

- 域名备案地址

- 查到DNS服务器地址

- 注册邮箱信息和电话

- 找到奇安信VPN,猜测为奇安信公司,也可能不是

- 界面如下:

思考

- 知道了邮箱地址,可通过发送邮件钓鱼马进行反制拿下对手;

- 知道了域名备案地址,可通过其公司进行了解注册人的信息;

- 破解VPN进行登录查看是否有日志审计或者个人资料等信息;

- 通过查奇安信VPN去找到对方;

- 或者其他的奇技淫巧来实现(通过正常渠道)

结果

l 网络ID:baidu:************

l VPS为:奇安信VPN

l 公司:***************

l QQ:*******************

l QQ邮箱:********************

l 手机号:132********

l 操作系统:Windows 10

l 设备类型:PC

l CPU核心数:8

l 语言:中文

l 显卡设备:ANGLE (Intel(R) UHD Graphics 620 Direct3D11 vs_5_0 ps_5_0)

l 音频设备:48000_2_1_0_2_explicit_speakers

l 浏览器:Chrome(windows)

l 浏览器UA:Mozilla/5.0 (Windows NT 10.0; Win64; x64)AppleWebKit/537.36 (KHTML, like Gecko) Chrome/86.0.4240.111 Safari/537.36

l 开放端口:21、25、110、514、443、8443

l 服务器为:nginx

l VPS域名:**vpn.vst**s.com

l 相关子域名:vst**s.com、www.vst**s.com

l 域名服务器 whois.verisign-grs.com

l 域名服务器 grs-whois.hichina.com

l DNS服务器 vip1.alidns.com- ******

l DNS服务器 vip2.alidns.com- ******

l Registrar Abuse Contact Email: [email protected]

l Registrar Abuse Contact Phone: *******