phase_1 :字符串比较

这个实验是输入一个字符串,比较与程序里的是否相同,查询明码地址 0x8049ea4

得到字符串When I get angry, Mr. Bigglesworth gets upset.

输入后结果正确

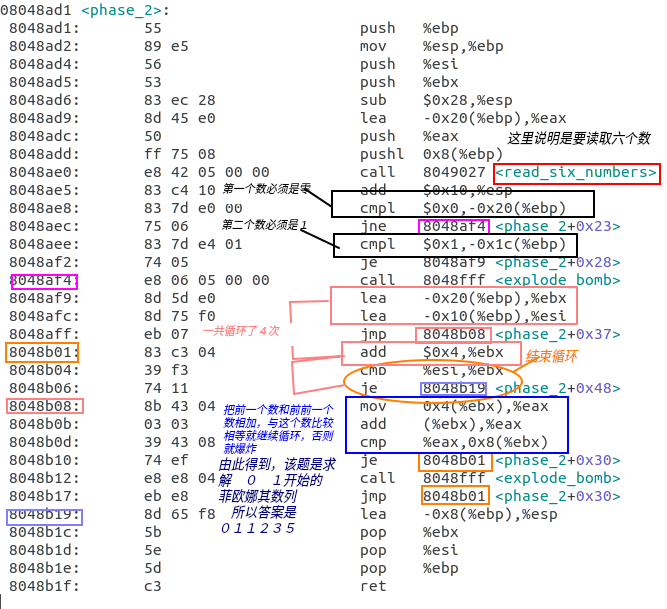

phase_2: 循环(图片使用linux下的KolourPaint制作)

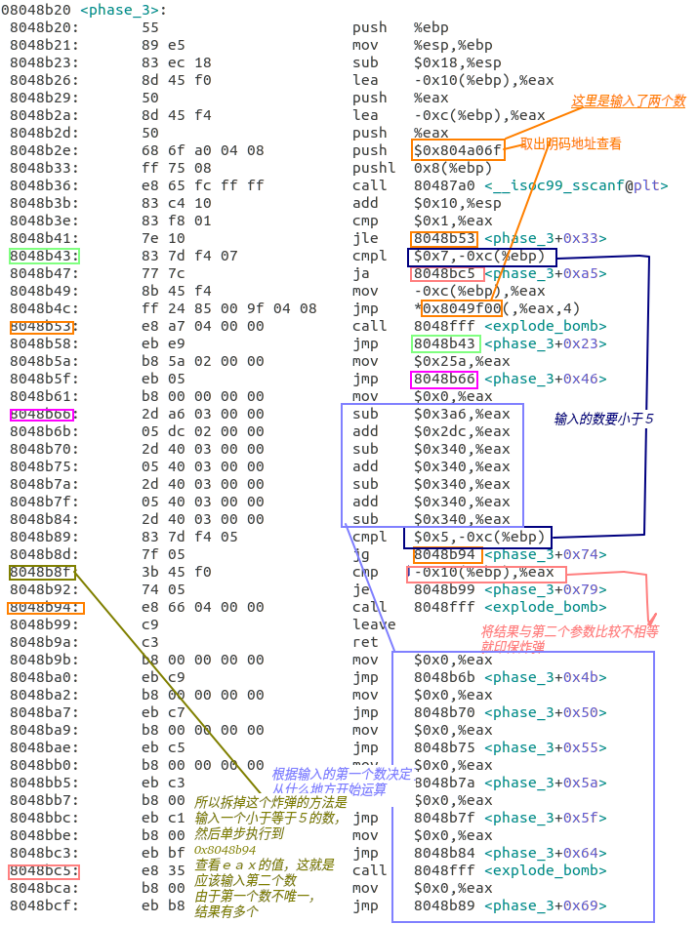

phase_3:条件分支

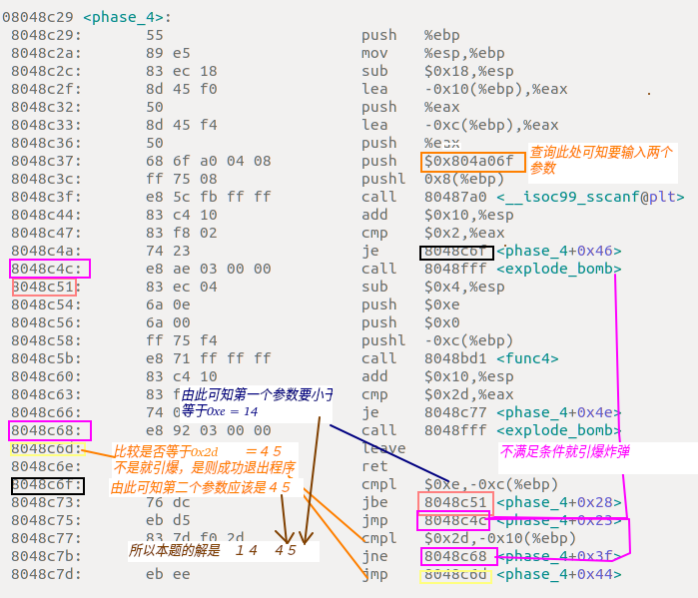

phase_4: 递归

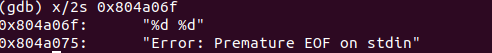

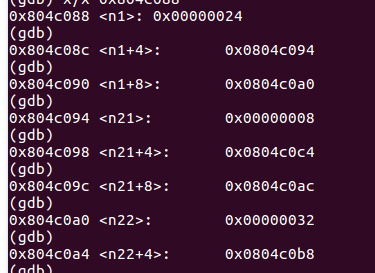

查询地址

0x804a06f

所以要输入两个参数

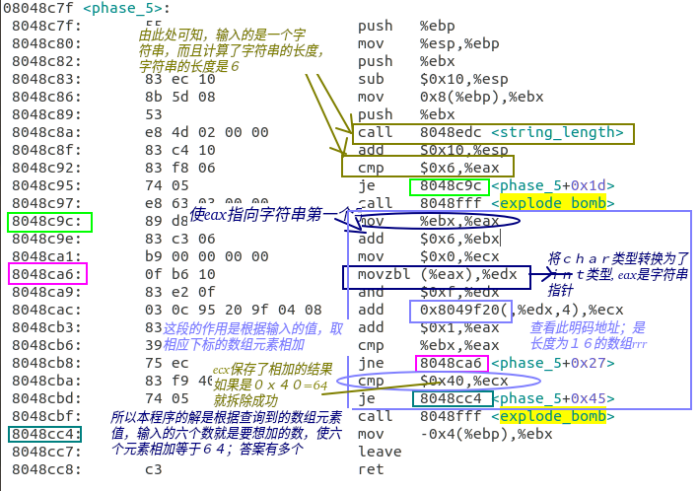

phase_5 : 指针

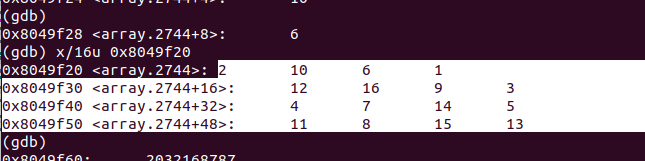

查询地址 0x8049f20 得到数组元素

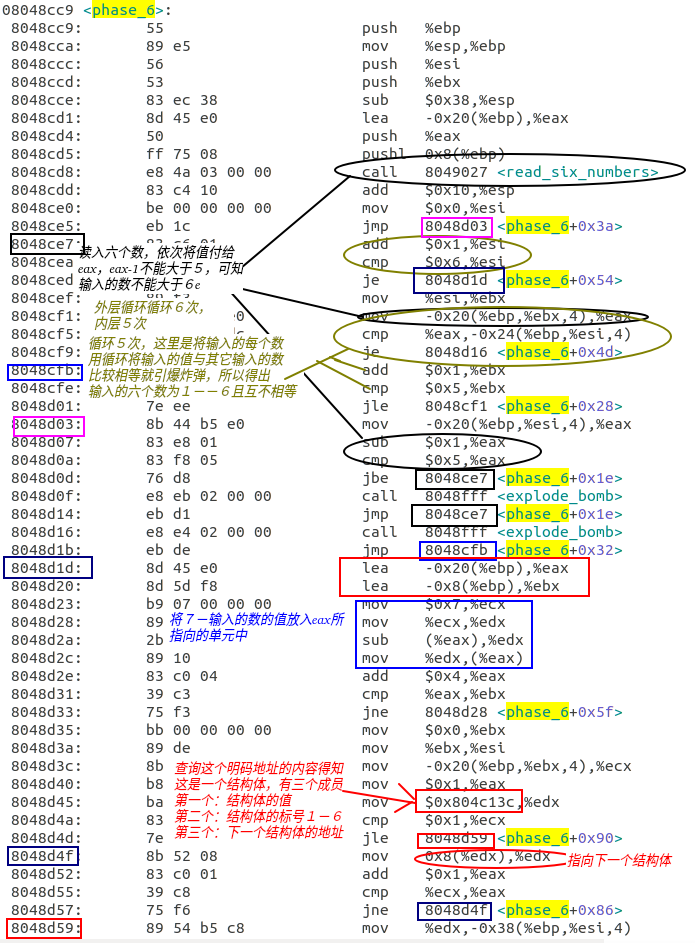

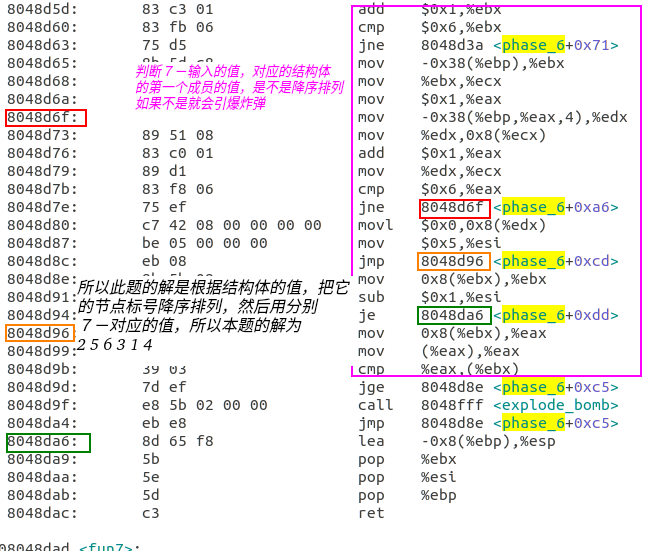

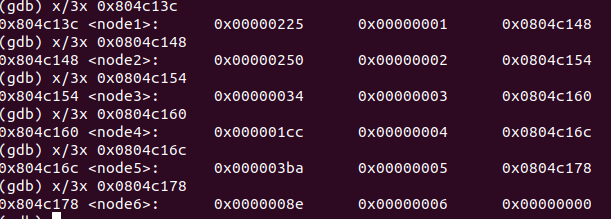

phase_6: 链表指针结构

查询地址得到

降序排列 5 2 1 4 6 3 分别7- 得到2 5 6 3 1 4

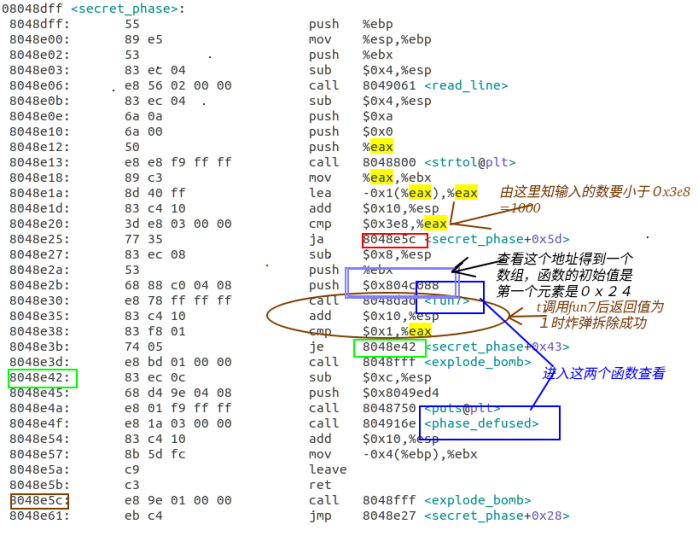

- 隐藏关 <secret_phase>

- 这里终于迎来了我们的大BOSS

先来看看怎么进入吧

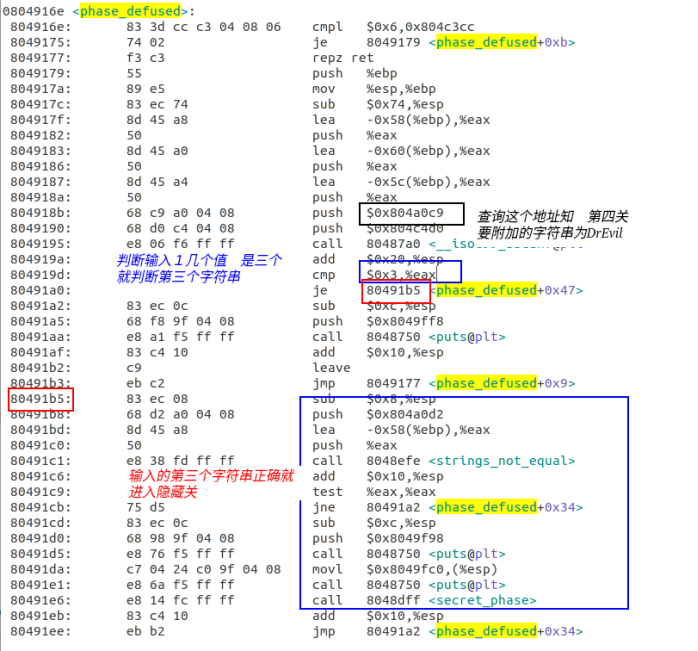

进入phase_defused 查看

调用了一个判断输入了几个参数的输入函数,为3且第三个参数正确就进入了隐藏关

查询得知 要在第四关 的后面附加的字符串

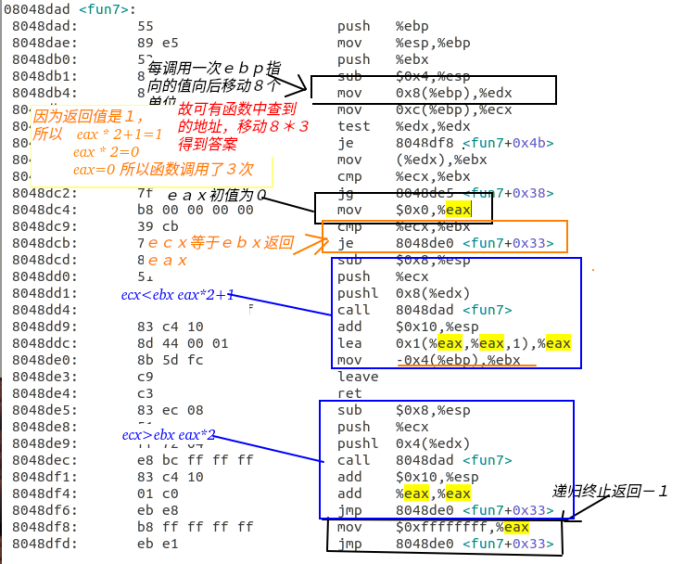

于是得到结果0x32 = 50

输入后结果正确

至此我们终于解决了我们的大boss,干杯 ,哈哈哈

本人水平有限

如有问题,欢迎指正